Microsoft ออกมาเตือนว่า กลุ่มผู้โจมตีที่รู้จักกันในชื่อ Storm-0501 ได้พัฒนากลยุทธ์การโจมตีของตน โดยเปลี่ยนจากการเข้ารหัสอุปกรณ์ด้วยแรนซัมแวร์แบบเดิม มาเป็นการมุ่งโจมตีผ่านการเข้ารหัสบนระบบคลาวด์, การขโมยข้อมูล และการแบล็กเมล์เรียกค่าไถ่ข้อมูล

แฮ็กเกอร์กลุ่มนี้หันมาใช้ฟีเจอร์พื้นฐานของระบบคลาวด์ในการขโมยข้อมูล, ลบข้อมูลสำรอง และทำลายบัญชีจัดเก็บข้อมูล เพื่อให้เหยื่อตกอยู่ภายใต้แรงกดดัน และถูกเรียกค่าไถ่ในที่สุด โดยไม่จำเป็นต้องใช้เครื่องมือการเข้ารหัสของ Ransomware แบบดั้งเดิม

Storm-0501 เป็นกลุ่มผู้โจมตีที่เริ่มมีการเคลื่อนไหวมาตั้งแต่ปี 2021 โดยใช้ Sabbath ransomware ในการโจมตีองค์กรต่าง ๆ ทั่วโลก เมื่อเวลาผ่านไป กลุ่มผู้โจมตีรายนี้ได้เข้าร่วมกับแพลตฟอร์ม Ransomware-as-a-Service (RaaS) หลายแห่ง ซึ่งพวกเขาได้ใช้เครื่องมือการเข้ารหัสจาก Hive, BlackCat (ALPHV), Hunters International, LockBit และล่าสุดคือ Embargo ransomware

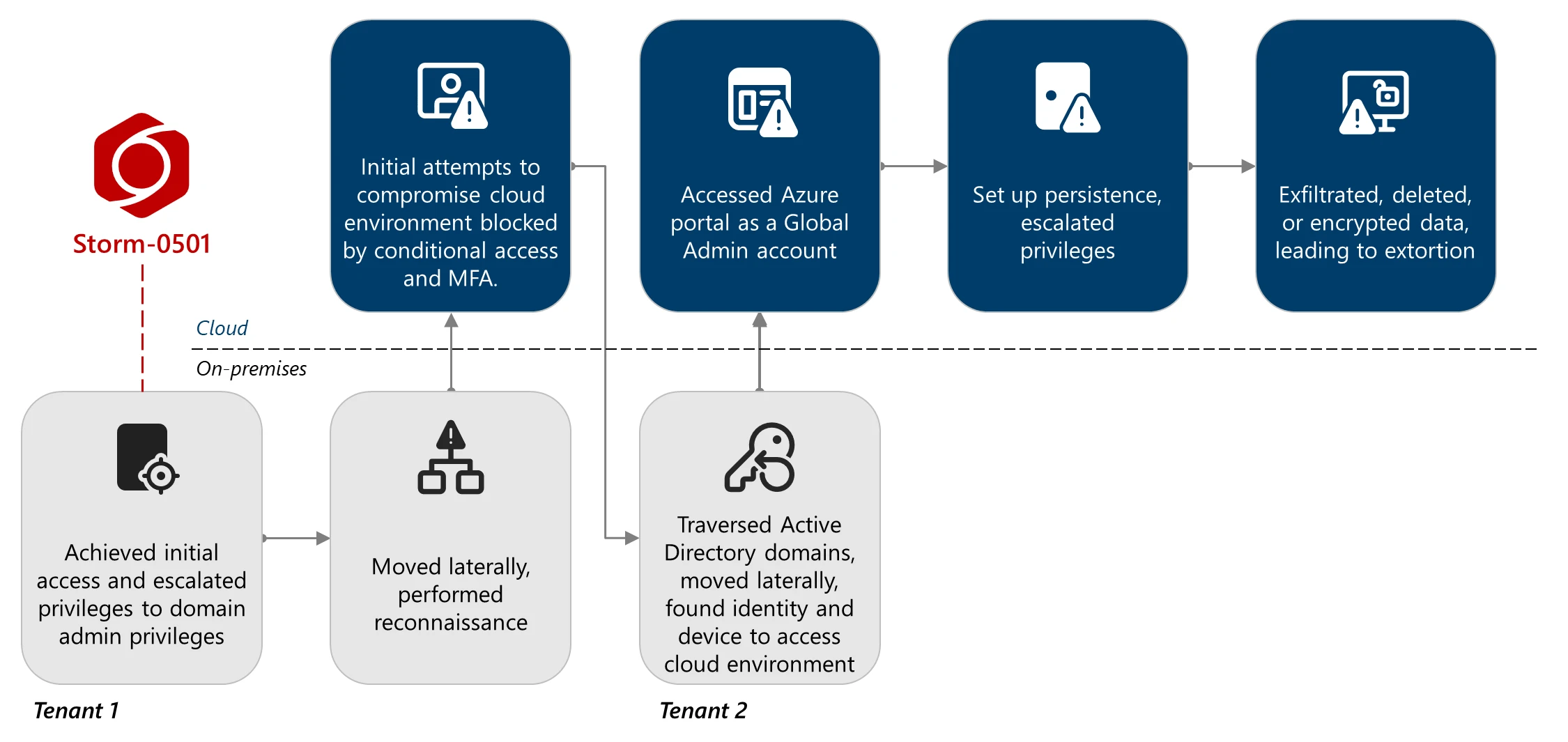

ในเดือนกันยายน ปี 2024 Microsoft ได้เปิดเผยรายละเอียดว่า กลุ่ม Storm-0501 ได้ขยายขอบเขตการโจมตีไปยังสภาพแวดล้อมแบบ Hybrid cloud โดยเปลี่ยนเป้าหมายจากการโจมตีระบบ Active Directory ไปยัง Entra ID tenants โดยในระหว่างการโจมตีเหล่านี้ กลุ่มผู้โจมตีจะเลือกสร้าง backdoors แบบถาวร ผ่านโดเมน federated ที่เป็นอันตราย หรือทำการเข้ารหัสอุปกรณ์ที่อยู่ภายในองค์กรด้วย Ransomware เช่น Embargo

Microsoft ได้รายงานเมื่อวันที่ 27 สิงหาคม 2025 โดยระบุว่า การเปลี่ยนแปลงกลยุทธ์ของ Storm-0501 ไม่ได้พึ่งพาวิธีการเข้ารหัสภายในองค์กรอีกต่อไป แต่หันมาทำการโจมตีบนระบบคลาวด์เพียงอย่างเดียว

รายงานจาก Microsoft Threat Intelligence ระบุว่า “แตกต่างจาก Ransomware แบบดั้งเดิมที่ใช้กับระบบภายในองค์กร ที่ผู้โจมตีมักจะแพร่กระจายมัลแวร์เพื่อเข้ารหัสไฟล์สำคัญ ๆ ตามอุปกรณ์ภายในเครือข่ายที่ถูกโจมตี แล้วจากนั้นจึงค่อยเจรจาต่อรองเพื่อแลกกับคีย์ถอดรหัส"

“ด้วยการใช้ความสามารถที่มีอยู่แล้วบนคลาวด์ กลุ่ม Storm-0501 สามารถขโมยข้อมูลปริมาณมหาศาลได้อย่างรวดเร็ว, ทำลายข้อมูล และข้อมูลสำรองภายในสภาพแวดล้อมของเหยื่อ และเรียกค่าไถ่ ซึ่งทั้งหมดนี้ทำได้โดยไม่ต้องอาศัยการปล่อยมัลแวร์แบบดั้งเดิมเลย"

การโจมตีด้วย Ransomware บนคลาวด์

ในการโจมตีล่าสุดที่ Microsoft ตรวจพบ แฮ็กเกอร์ได้โจมตีระบบ Active Directory หลายโดเมน และ Entra tenants หลายแห่ง โดยอาศัยช่องโหว่จากการติดตั้ง Microsoft Defender ที่ไม่สมบูรณ์

จากนั้นกลุ่ม Storm-0501 ได้ใช้บัญชี Directory Synchronization Accounts (DSAs) ที่ขโมยมา เพื่อทำการตรวจสอบรายชื่อผู้ใช้, roles และทรัพยากรต่าง ๆ บน Azure ด้วยเครื่องมืออย่าง AzureHound และเมื่อผู้โจมตีพบบัญชี Global Administrator ที่ไม่มีการยืนยันตัวตนแบบ Multifactor Authentication (MFA) จะทำให้พวกเขาสามารถรีเซ็ตรหัสผ่าน และเข้าควบคุมระบบในฐานะผู้ดูแลระบบได้อย่างสมบูรณ์

ด้วยสิทธิ์ระดับสูงเหล่านี้ ผู้โจมตีได้สร้างการเข้าถึงแบบถาวร ด้วยการเพิ่มโดเมน federated ที่เป็นอันตราย ภายใต้การควบคุมของตน ทำให้พวกเขาสามารถปลอมตัวเป็นผู้ใช้รายใดก็ได้ และหลีกเลี่ยงการป้องกันของระบบ MFA ภายในโดเมนได้อีกด้วย

Microsoft ระบุว่า ผู้โจมตีได้ยกระดับสิทธิ์ของตนเข้าไปใน Azure โดยอาศัย Microsoft.Authorization/elevateAccess/action ซึ่งทำให้พวกเขาสามารถกำหนดให้ตัวเองมีบทบาทเป็น Owner และเป็นการเข้ายึดสภาพแวดล้อม Azure ของเหยื่อทั้งหมดได้อย่างสมบูรณ์

เมื่อสามารถควบคุมสภาพแวดล้อมคลาวด์ได้แล้ว กลุ่ม Storm-0501 ก็เริ่มปิดการทำงานของระบบป้องกัน และขโมยข้อมูลสำคัญจากบัญชี Azure Storage พร้อมทั้งพยายามลบ storage snapshots, restore points, Recovery Services vaults และ storage accounts เพื่อป้องกันไม่ให้เหยื่อสามารถกู้คืนข้อมูลได้โดยไม่เสียค่าใช้จ่าย

ในกรณีที่ไม่สามารถลบข้อมูลออกจาก Recovery Services ได้ กลุ่มผู้โจมตีจะหันมาใช้วิธีการเข้ารหัสบนคลาวด์แทน โดยการสร้าง Key Vaults และ customer-managed keys ขึ้นมาใหม่ ซึ่งเท่ากับว่าเป็นการเข้ารหัสข้อมูลด้วยคีย์ใหม่ และทำให้บริษัทไม่สามารถเข้าถึงข้อมูลนั้นได้ ยกเว้นแต่จะยอมจ่ายค่าไถ่ข้อมูล

หลังจากขโมยข้อมูล, ทำลายข้อมูลสำรอง หรือเข้ารหัสข้อมูลบนคลาวด์แล้ว กลุ่ม Storm-0501 ก็จะเข้าสู่ขั้นตอนการเรียกค่าไถ่ โดยจะติดต่อเหยื่อผ่านโปรแกรม Microsoft Teams ด้วยบัญชีที่ถูกโจมตีมาได้ เพื่อส่งข้อความเรียกค่าไถ่ข้อมูลจากเหยื่อ

ในรายงานของ Microsoft ยังได้เผยแพร่คำแนะนำในการป้องกัน, วิธีการตรวจจับของ Microsoft Defender XDR และ hunting queries ที่สามารถช่วยในการค้นหา และตรวจจับกลยุทธ์ที่กลุ่มผู้โจมตีรายนี้ใช้

เนื่องจากปัจจุบันเครื่องมือการเข้ารหัสของ Ransomware สามารถถูกบล็อกได้มากขึ้นก่อนที่จะทำการเข้ารหัสอุปกรณ์ได้สำเร็จ เราอาจจะได้เห็นกลุ่มผู้ไม่หวังดีรายอื่น ๆ เปลี่ยนเป้าหมายจากการเข้ารหัสข้อมูลภายในองค์กรไปเป็นการขโมยข้อมูล และการเข้ารหัสบนคลาวด์แทน ซึ่งอาจเป็นวิธีการที่ตรวจจับ และป้องกันได้ยากกว่า

ที่มา : bleepingcomputer

You must be logged in to post a comment.