กลุ่มแฮ็กเกอร์ Scattered Spider ได้มุ่งเป้าหมายโจมตีไปยังระบบ virtualized โดยเจาะจงที่ VMware ESXi Hypervisors ซึ่งใช้งานในบริษัทสัญชาติสหรัฐฯ หลายแห่งในภาคค้าปลีก, สายการบิน, การขนส่ง และประกันภัย

จากรายงานของ Google Threat Intelligence Group (GITG) กลุ่มนี้ไม่ได้ใช้การเจาะช่องโหว่ของระบบโดยตรง แต่ใช้วิธีการ Social Engineering ที่ซับซ้อน เพื่อหลอกล่อ และเจาะผ่านการรักษาความปลอดภัย แม้กระทั่งในองค์กรที่มีการป้องกันที่แข็งแกร่ง

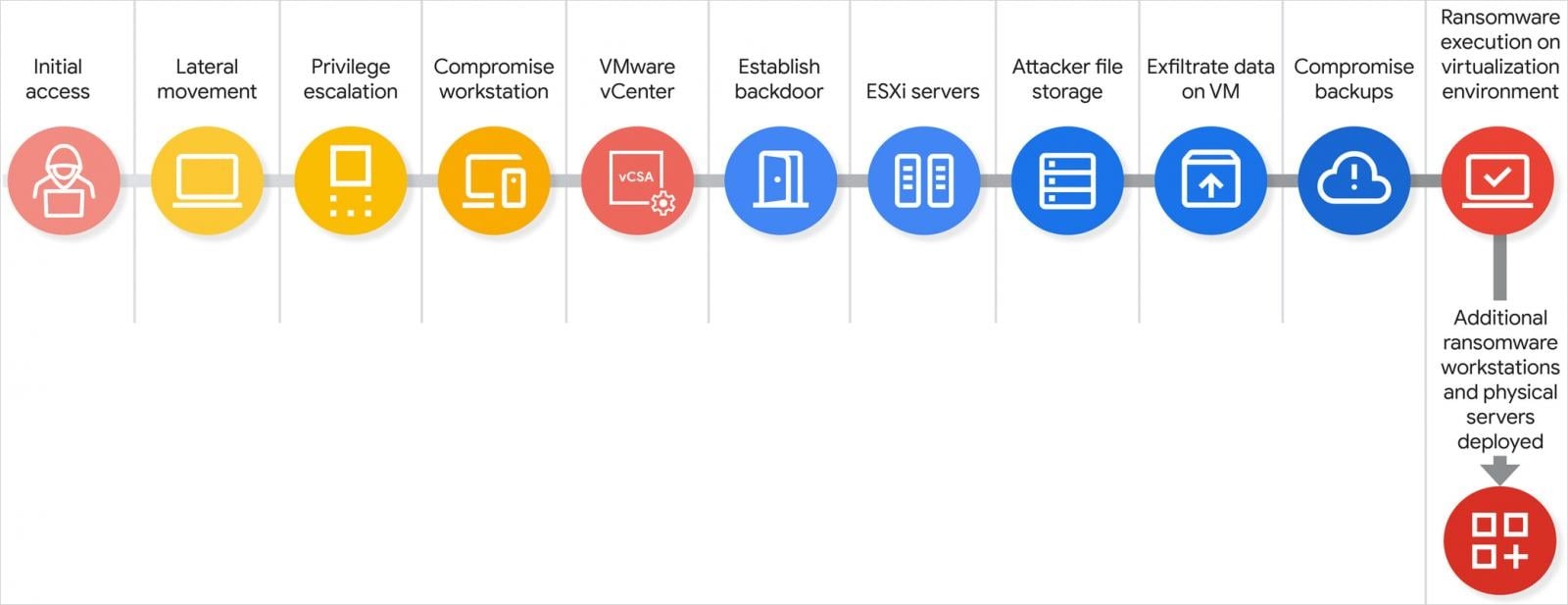

A Scattered Spider attack

นักวิจัยระบุว่า กลุ่มแฮ็กเกอร์จะเริ่มต้นด้วยการแอบอ้างเป็นพนักงานเพื่อโทรศัพท์ติดต่อแผนก IT Help Desk โดยมีเป้าหมายเพื่อหลอกให้เจ้าหน้าที่ทำการเปลี่ยนรหัสผ่านบัญชี Active Directory ของพนักงานที่แอบอ้าง ซึ่งจะทำให้พวกเขาสามารถเข้าถึงระบบได้ในเบื้องต้น

ด้วยวิธีนี้ Scattered Spider จะสามารถสแกนอุปกรณ์ในเครือข่ายเพื่อค้นหาเอกสารด้านไอทีที่ชี้เป้าไปยังเป้าหมายสำคัญ เช่น รายชื่อผู้ดูแลระบบโดเมน หรือผู้ดูแล VMware vSphere รวมถึงกลุ่มที่มีสิทธิ์ระดับผู้ดูแลระบบใน virtual environment

ในขณะเดียวกัน พวกเขายังสแกนหาระบบ Privileged Access Management – PAM ที่อาจเก็บข้อมูลซึ่งเป็นส่วนช่วยในการเข้าถึงระบบสำคัญในเครือข่าย

Google Threat Intelligence Group ระบุว่า เมื่อแฮ็กเกอร์ได้รายชื่อของผู้ดูแลระบบที่มีสิทธิ์เข้าถึงระดับสูงแล้ว พวกเขาจะติดต่อไปยังแผนก Help Desk อีกครั้ง โดยแอบอ้างว่าเป็นผู้ดูแลระบบคนนั้น และขอให้รีเซ็ตรหัสผ่าน ด้วยวิธีนี้พวกเขาสามารถเข้ายึดบัญชีที่มีสิทธิ์พิเศษ และเข้าควบคุมระบบได้ในที่สุด

จากนั้น แฮ็กเกอร์จะค่อย ๆ ไล่ระดับการเข้าถึงไปจนถึงเซิร์ฟเวอร์ VMware vCenter Server Appliance (vCSA) ของบริษัท ซึ่งเป็นเครื่อง virtual ที่ใช้บริหารจัดการสภาพแวดล้อม VMware vSphere รวมถึง ESXi hypervisor ที่ควบคุมเครื่อง virtual ทั้งหมดบนเซิร์ฟเวอร์จริง

เมื่อได้สิทธิ์ในระดับนี้ พวกเขาสามารถเปิดการเชื่อมต่อ SSH บนโฮสต์ ESXi และรีเซ็ตรหัสผ่าน root ได้ อีกทั้งยังดำเนินการโจมตีที่เรียกว่า disk-swap เพื่อดึงข้อมูลจากฐานข้อมูล NTDS.dit ซึ่งเป็นองค์ประกอบสำคัญของระบบ Active Directory ออกมา

การโจมตีแบบ disk-swap เกิดขึ้นเมื่อผู้โจมตีทำการปิดเครื่อง VM ที่ทำหน้าที่เป็น Domain Controller จากนั้นถอดดิสก์ virtual ออก แล้วนำไปเชื่อมต่อกับเครื่อง VM อีกเครื่องหนึ่งที่อยู่ภายใต้การควบคุมของพวกเขาเอง เมื่อคัดลอกข้อมูลสำคัญเสร็จสิ้น เช่น ไฟล์ NTDS.dit พวกเขาก็จะย้อนขั้นตอนทั้งหมด และเปิดเครื่อง Domain Controller กลับขึ้นมาอีกครั้ง

สิ่งสำคัญที่ควรตระหนักคือ ระดับการควบคุมที่ Scattered Spider มีต่อโครงสร้างพื้นฐาน virtual นั้นสูงจนสามารถบริหารจัดการทุกทรัพยากรในระบบได้ รวมถึงเครื่องสำรองข้อมูล ซึ่งทำให้สามารถถูกลบข้อมูลสำรอง สแน็ปช็อต และคลังข้อมูลสำรองทั้งหมดได้

ในขั้นตอนสุดท้ายของการโจมตี Scattered Spider ใช้ประโยชน์จากการเข้าถึงผ่าน SSH เพื่อติดตั้งมัลแวร์เรียกค่าไถ่ (ransomware) ซึ่งทำหน้าที่เข้ารหัสไฟล์ของเครื่อง VM ทั้งหมดที่พบในพื้นที่ datastores

จากการสังเกตการณ์ ทีมวิจัย GTIG ระบุว่า การโจมตีของ Scattered Spider แบ่งออกเป็น 5 ขั้นตอนชัดเจน ซึ่งช่วยให้แฮ็กเกอร์ไต่ระดับจากการเข้าถึงระดับต่ำไปจนถึงการควบคุมไฮเปอร์ไวเซอร์อย่างเต็มรูปแบบได้ในที่สุด

การโจมตีของกลุ่ม Scattered Spider ที่ครอบคลุมตั้งแต่การเข้าสู่ระบบครั้งแรกจนถึงการขโมยข้อมูล และการติดตั้งมัลแวร์เรียกค่าไถ่ สามารถเกิดขึ้นได้ในเวลาเพียงไม่กี่ชั่วโมงเท่านั้น

Google แจ้ง BleepingComputer ว่า ผู้โจมตีสามารถควบคุม virtual environment ได้อย่างที่ไม่เคยเกิดขึ้นมาก่อน โดยไม่ได้ใช้ช่องโหว่ของซอฟต์แวร์แต่อย่างใด ทำให้พวกเขาสามารถหลบเลี่ยงระบบรักษาความปลอดภัยแบบดั้งเดิมที่ทำงานอยู่ภายในเครื่อง virtual ได้

แม้ว่าการโจมตี ESXi hypervisors จะไม่ใช่เรื่องใหม่ โดยเฉพาะอย่างยิ่งหลังเหตุการณ์โจมตี MGM Resorts ในปี 2023 โดยกลุ่ม Scattered Spider แต่ทีม GTIG ชี้ให้เห็นว่าจำนวนกลุ่มแรนซัมแวร์ที่ใช้วิธีการนี้กำลังเพิ่มขึ้นอย่างต่อเนื่อง และคาดการณ์ว่าปัญหานี้จะทวีความรุนแรงยิ่งขึ้นในอนาคต

สาเหตุหนึ่งที่อยู่เบื้องหลังเรื่องนี้ อาจเป็นเพราะว่าผู้โจมตีสังเกตเห็นว่าองค์กรต่าง ๆ มักเข้าใจโครงสร้างพื้นฐานของ VMware อย่างจำกัด และด้วยเหตุนี้จึงไม่ได้มีการป้องกันอย่างเข้มแข็งเพียงพอ

เพื่อช่วยให้องค์กรสามารถป้องกันการโจมตีเหล่านี้ได้ Google จึงได้เผยแพร่บทความทางเทคนิคที่อธิบายขั้นตอนของการโจมตีโดยกลุ่ม Scattered Spider รวมถึงแสดงให้เห็นว่าทำไมวิธีการนี้จึงมีประสิทธิภาพ และแนะนำมาตรการที่บริษัทสามารถนำไปใช้เพื่อช่วยตรวจจับการบุกรุกได้ตั้งแต่ระยะเริ่มต้น

มาตรการที่เสนอสามารถสรุปได้เป็นสามหัวข้อหลัก:

- เสริมความปลอดภัยให้ vSphere โดยเปิดใช้งาน execInstalledOnly, VM encryption และปิดการใช้งาน SSH, หลีกเลี่ยงการเชื่อมต่อ ESXi กับ Active Directory โดยตรง, ลบ VM ที่ไม่ได้ใช้งาน และบังคับใช้ MFA กับการควบคุมการเข้าถึงที่เข้มงวด พร้อมตรวจสอบการเปลี่ยนแปลงการตั้งค่าอย่างต่อเนื่อง

- ใช้ MFA เพื่อช่วยป้องกันฟิชชิ่งสำหรับทุกระบบที่สำคัญ เช่น VPN, Active Directory หรือ vCenter ควรแยกทรัพยากรระดับ Tier 0 เช่น Domain Controller, ระบบสำรองข้อมูล และระบบจัดการสิทธิ์ (PAM) ออกจากโครงสร้างพื้นฐานที่มีหน้าที่ป้องกัน และพิจารณาใช้ผู้ให้บริการยืนยันตัวตนบนคลาวด์แยกต่างหาก เพื่อลดการพึ่งพา Active Directory โดยตรง

- รวมศูนย์บันทึก Log ไว้ในระบบ SIEM และตั้งการแจ้งเตือนเมื่อเกิดพฤติกรรมสำคัญ เช่น การเปลี่ยนแปลงกลุ่มผู้ดูแล, การเข้าสู่ระบบ vCenter และการเปิดใช้งาน SSH ใช้ระบบสำรองข้อมูลที่ไม่สามารถแก้ไขได้ (immutable) และแยกออกจากระบบหลัก (air-gapped) พร้อมทดสอบกระบวนการกู้คืนข้อมูลให้สามารถรับมือกับการโจมตีในระดับ Hypervisor

Scattered Spider หรือที่รู้จักกันในชื่อ UNC3944, Octo Tempest และ 0ktapus เป็นกลุ่มภัยคุกคามที่มีแรงจูงใจทางการเงิน กลุ่มนี้มีความเชี่ยวชาญด้าน Social Engineering โดยสามารถปลอมตัวเป็นพนักงานของบริษัทได้อย่างแนบเนียน ทั้งในด้านการใช้ถ้อยคำ และสำเนียงการพูด

ช่วงไม่นานมานี้ กลุ่มดังกล่าวได้ยกระดับการโจมตี พุ่งเป้าไปที่บริษัทค้าปลีกขนาดใหญ่ในสหราชอาณาจักร สายการบิน, ธุรกิจขนส่ง และบริษัทประกันภัย

แม้หน่วยงานอาชญากรรมแห่งชาติของสหราชอาณาจักร (UK’s National Crime Agency) จะจับกุมผู้ต้องสงสัยสี่รายที่เชื่อว่าเป็นสมาชิกของกลุ่มนี้ได้ แต่กิจกรรมอันเป็นอันตรายซึ่งมาจากกลุ่มย่อยอื่น ๆ ยังคงดำเนินต่อไปอย่างต่อเนื่อง

ที่มา : bleepingcomputer

You must be logged in to post a comment.