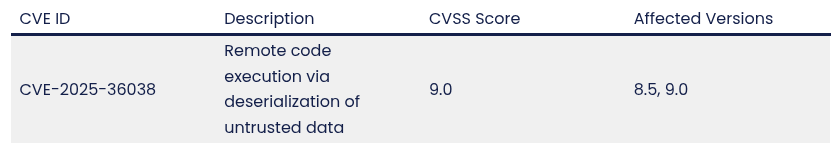

พบช่องโหว่หมายเลข CVE-2025-36038 ความรุนแรงระดับ Critical ใน IBM WebSphere Application Server ซึ่งทำให้ผู้ไม่หวังดีที่ไม่ผ่านการยืนยันตัวตน สามารถทำการโจมตีแบบ Remote Code Execution ได้

ช่องโหว่ดังกล่าวส่งผลกระทบต่อเวอร์ชัน 8.5 และ 9.0 ที่มีการใช้งานอย่างแพร่หลาย โดยมีคะแนน CVSS 9.0 ซึ่งแสดงถึงระดับความรุนแรง และความเร่งด่วนในการแก้ไขปัญหา

รายละเอียดช่องโหว่

ช่องโหว่นี้เกิดจากการ Deserialization ข้อมูลที่ไม่เหมาะสม (CWE-502) ซึ่งสามารถทำให้ผู้โจมตีจากภายนอกสามารถรันโค้ดที่เป็นอันตรายบนระบบที่ได้รับผลกระทบได้

ผู้ไม่หวังดีสามารถส่งชุดข้อมูล Objects ที่สร้างขึ้นมาเป็นพิเศษ เพื่อโจมตีช่องโหว่ ทำให้สามารถเข้าควบคุมเซิร์ฟเวอร์ที่ได้รับผลกระทบได้ และไม่จำเป็นต้องผ่านการยืนยันตัวตน

หากถูกโจมตีสำเร็จ อาจนำไปสู่การรั่วไหลของข้อมูลที่สำคัญ, การหยุดชะงักของบริการ หรือการโจมตีเพิ่มเติมในระบบขององค์กร

การโจมตีนี้มีความซับซ้อนในระดับสูง (AC:H) และผลกระทบต่อความลับของข้อมูล (Confidentiality), ความสมบูรณ์ของข้อมูล (Integrity) และความพร้อมใช้งาน (Availability) ถือว่าอยู่ในระดับ Critical (C:H/I:H/A:H) ทำให้เหตุการณ์นี้กลายเป็นปัญหาเร่งด่วนสำหรับทุกองค์กรที่ใช้ซอฟต์แวร์เวอร์ชันที่ได้รับผลกระทบ

ผลิตภัณฑ์ที่ได้รับผลกระทบ

เวอร์ชันของ IBM WebSphere Application Server ที่ยืนยันว่ามีช่องโหว่ ได้แก่

- IBM WebSphere Application Server เวอร์ชัน 9.0

- IBM WebSphere Application Server เวอร์ชัน 8.5

- WebSphere Service Registry and Repository เวอร์ชัน 8.5

IBM แนะนำให้ดำเนินการอัปเดตแพตซ์ทันที เนื่องจากไม่มีวิธีแก้ไขปัญหาชั่วคราว หรือมาตรการลดผลกระทบอื่น ๆ โดยขั้นตอนการอัปเดตอย่างเป็นทางการมีดังนี้

- สำหรับเวอร์ชัน 9.0.0.0 ถึง 9.0.5.24

- อัปเกรดเป็นระดับ Fix Pack ขั้นต่ำที่กำหนด และติดตั้ง Interim Fix สำหรับ APAR PH66674

- หรืออัปเกรดเป็น Fix Pack 9.0.5.25 ขึ้นไป (กำหนดเป้าหมายในไตรมาส 3 ปี 2025)

- สำหรับเวอร์ชัน 8.5.0.0 ถึง 8.5.5.27

- อัปเกรดเป็นระดับ Fix Pack ขั้นต่ำที่กำหนด และติดตั้ง Interim Fix สำหรับ APAR PH66674

- หรืออัปเกรดเป็น Fix Pack 8.5.5.28 ขึ้นไป (กำหนดเป้าหมายในไตรมาส 3 ปี 2025)

อาจมี Interim Fix เพิ่มเติมที่พร้อมใช้งาน และควรตรวจสอบข้อมูลเหล่านี้ผ่านช่องทางสนับสนุนอย่างเป็นทางการของ IBM

IBM WebSphere Application Server เป็นแพลตฟอร์ม Middleware ที่เป็นพื้นฐานสำคัญสำหรับแอปพลิเคชันขององค์กรหลายแห่ง

ความร้ายแรงของช่องโหว่ CVE-2025-36038 ทำให้องค์กรที่ใช้เวอร์ชันเหล่านี้เผชิญกับความเสี่ยงสูงจนกว่าจะติดตั้งแพตช์ครบถ้วน

ผู้เชี่ยวชาญด้านความปลอดภัยแนะนำให้ประเมินสถานะ และติดตั้งแพตช์ที่แนะนำโดยทันทีเพื่อป้องกันการถูกโจมตีที่อาจเกิดขึ้น

องค์กรควรติดตามประกาศความปลอดภัยจาก IBM อย่างใกล้ชิดเพื่อรับข้อมูลอัปเดตเพิ่มเติม และดำเนินการอย่างรวดเร็วเพื่อปกป้องโครงสร้างพื้นฐานจากภัยคุกคามนี้

ที่มา : gbhackers

You must be logged in to post a comment.