ผู้โจมตีกำลังสแกนไปบนอินเทอร์เน็ตเพื่อค้นหา Git configuration files ที่อาจเปิดเผยข้อมูลสำคัญ และ authentication tokens ซึ่งสามารถนำไปใช้ในการโจมตี cloud services และ source code repositories ได้

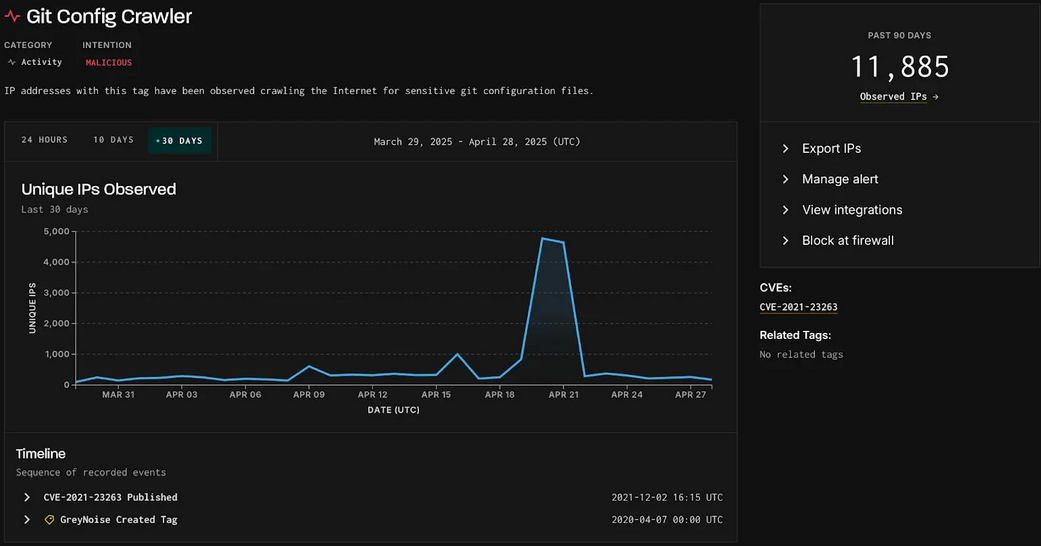

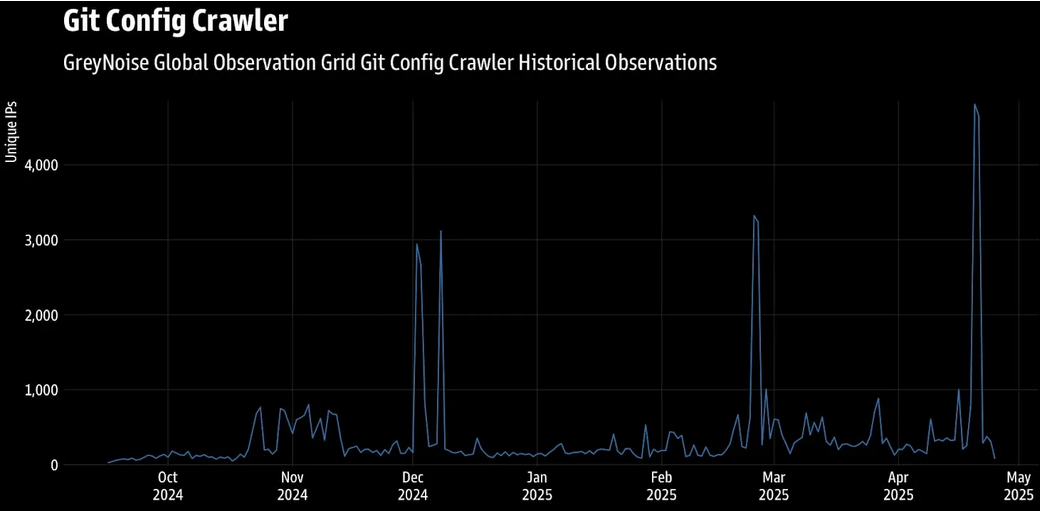

จากรายงานฉบับใหม่ของบริษัทด้านการเฝ้าระวังภัยคุกคาม GreyNoise นักวิจัยพบว่า ความพยายามในการค้นหาไฟล์ Git พุ่งสูงขึ้นอย่างมากระหว่างวันที่ 20–21 เมษายน 2025

GreyNoise ระบุว่า "บริษัทได้ตรวจพบ IP address ที่ไม่ซ้ำกันเกือบ 4,800 IP ต่อวัน ในช่วงวันที่ 20–21 เมษายน ซึ่งถือเป็นการเพิ่มขึ้นอย่างมีนัยสำคัญเมื่อเทียบกับระดับปกติ”

“แม้ว่าพฤติกรรมการสแกนจะกระจายตัวอยู่ทั่วโลก แต่สิงคโปร์กลับกลายเป็นทั้งแหล่งที่มา และจุดหมายปลายทางอันดับหนึ่งของการเชื่อมต่อในช่วงเวลาดังกล่าว โดยมีสหรัฐอเมริกา และเยอรมนี ตามมาเป็นปลายทางที่พบได้บ่อยรองลงมา”

Git configuration files คือไฟล์ที่ใช้เก็บการตั้งค่าต่าง ๆ ของ Git projects ซึ่งอาจประกอบด้วย branch information, remote repository URLs, hooks, automation scripts และที่สำคัญที่สุดคือ ข้อมูลบัญชีผู้ใช้ และ access tokens สำหรับเข้าถึงระบบ

นักพัฒนาหรือบริษัทต่าง ๆ อาจเปิดให้เข้าถึงแอปพลิเคชันผ่านเว็บโดยไม่ได้มีการป้องกันไม่ให้เข้าถึงโฟลเดอร์ .git/ ทำให้ไฟล์สำคัญเหล่านี้ถูกเปิดเผยต่อสาธารณะโดยไม่ตั้งใจ

การสแกนหาไฟล์ .git เหล่านี้ถือเป็นพฤติกรรมทั่วไปของการสแกน ที่เปิดโอกาสให้ผู้โจมตีสามารถนำข้อมูลไปใช้โจมตีระบบได้หลายรูปแบบ

ในเดือนตุลาคม 2024 บริษัท Sysdig รายงานเกี่ยวกับปฏิบัติการขนาดใหญ่ชื่อว่า "EmeraldWhale" ซึ่งทำการสแกนหาไฟล์ Git config ที่เปิดเผยสู่สาธารณะ และสามารถขโมยข้อมูล credentials ของ cloud ได้กว่า 15,000 รายการ จาก private repositories หลายพันแห่ง

การขโมยข้อมูล เช่น credentials, API key, SSH private key หรือแม้กระทั่งการเข้าถึง URL ที่ใช้เฉพาะภายในองค์กร ทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลที่เป็นความลับ และวางแผนโจมตีตามที่ต้องการ รวมถึงยึดบัญชีผู้ใช้งานที่มีสิทธิ์ระดับสูงได้

นี่คือวิธีการที่ผู้โจมตีใช้ในการเจาะระบบ "The Wayback Machine" ของ Internet Archive ในเดือนตุลาคม 2024 และยังคงสามารถเข้าถึงระบบได้ตลอด แม้ผู้ดูแลระบบจะพยายามป้องกัน และขัดขวางการโจมตีก็ตาม

GreyNoise รายงานว่า กิจกรรมล่าสุดของผู้โจมตีกลุ่มนี้ ส่วนใหญ่มุ่งเป้าไปที่ประเทศสิงคโปร์, สหรัฐอเมริกา, สเปน, เยอรมนี, สหราชอาณาจักร และอินเดีย

การดำเนินการนี้เกิดขึ้นเป็นระลอก โดยมีเหตุการณ์สำคัญ 4 ครั้งตั้งแต่ช่วงปลายปี 2024 ได้แก่ เดือนพฤศจิกายน, ธันวาคม, มีนาคม และเมษายน โดยการโจมตีครั้งล่าสุดนั้นมีปริมาณสูงที่สุดเท่าที่นักวิจัยเคยบันทึกไว้

เพื่อลดความเสี่ยงที่เกิดจากการสแกนเหล่านี้ ขอแนะนำให้บล็อกการเข้าถึงไดเร็กทอรี .git/, กำหนดค่าการตั้งค่าเว็บเซิร์ฟเวอร์ให้ป้องกันการเข้าถึงไฟล์ที่ซ่อนอยู่, ตรวจสอบ Logs การเข้าถึงของเซิร์ฟเวอร์ (server logs) เพื่อหาพฤติกรรมต้องสงสัยที่เกี่ยวข้องกับการเข้าถึง .git/config และเปลี่ยนข้อมูล credentials ที่อาจถูกเปิดเผย

หากพบการเข้าถึงไฟล์ที่มีการกำหนดค่า Git โดยไม่ได้รับอนุญาตจาก Logs การเข้าถึงเว็บเซิร์ฟเวอร์ ควรเปลี่ยนข้อมูล credentials ที่เก็บไว้ในไฟล์ดังกล่าวทันที

ที่มา : bleepingcomputer

You must be logged in to post a comment.