Cisco ได้เปิดเผยช่องโหว่สำคัญใน AnyConnect VPN Server สำหรับอุปกรณ์ Meraki MX และ Z Series ที่สามารถทำให้แฮ็กเกอร์ที่ผ่านการยืนยันตัวตน สามารถโจมตีจนทำให้เกิด Denial-of-Service (DoS) ได้

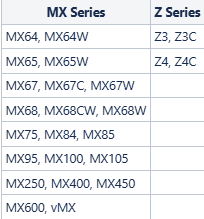

ช่องโหว่ (CVE-2025-20212) เกิดจากตัวแปรที่ไม่ได้ถูกกำหนดค่าในระหว่างการสร้างเซสชัน SSL VPN และส่งผลกระทบต่อโมเดลฮาร์ดแวร์มากกว่า 20 รุ่นที่ใช้งานในเครือข่ายองค์กร

ภาพรวมช่องโหว่

การใช้ช่องโหว่นี้ ผู้โจมตีจำเป็นต้องมีข้อมูล VPN credentials ที่ถูกต้อง จากนั้นสามารถกำหนด attributes ที่เป็นอันตรายระหว่างขั้นตอนการตั้งค่า session ได้ ซึ่งจะทำให้ VPN service รีสตาร์ท และส่งผลให้การเชื่อมต่อ SSL VPN ที่กำลังใช้งานอยู่หลุดออก

หากมีการโจมตีอย่างต่อเนื่อง อาจส่งผลให้ไม่สามารถสร้าง VPN session ใหม่ได้ แต่บริการจะกลับมาใช้งานได้ตามปกติเมื่อ traffic ที่เป็นอันตรายหยุดลง

ผลิตภัณฑ์ที่ได้รับผลกระทบ:

ขั้นตอนการลดผลกระทบ

1. ตรวจสอบสถานะ AnyConnect VPN

- ไปที่ Dashboard > Security & SD-WAN (MX) or Teleworker Gateway (Z Series) > Client VPN > AnyConnect Settings

- Disabled configurations are not vulnerable

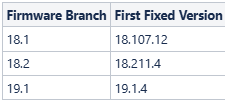

2. อัปเดต Firmware:

- อัปเดตไปยังเวอร์ชันที่ได้รับการแก้ไข (เช่น 18.107.12 สำหรับ 18.1, 19.1.4 สำหรับ 19.1)

- ผู้ใช้อุปกรณ์ MX400/MX600 ต้องเปลี่ยนอุปกรณ์ หรือแยกอุปกรณ์ที่มีช่องโหว่ออก

3. ตรวจสอบเซสชัน

- ตรวจสอบการเชื่อมต่อ VPN ที่เกิดซ้ำ ๆ หรือการรีสตาร์ทโดยไม่ทราบสาเหตุ

การวิเคราะห์ทางเทคนิค

- CWE-457: ช่องโหว่นี้เกิดจากตัวแปรที่ไม่ได้กำหนดค่าในระหว่างการจัดการ SSL VPN session

- Attack Vector: Network-based (AV:N) with low complexity (AC:L)

- Impact: ทำให้บริการหยุดชะงัก แต่ไม่มีการรั่วไหลของข้อมูล

Fixed Releases

Cisco ยืนยันว่าไม่มีวิธีแก้ไขปัญหาชั่วคราวสำหรับช่องโหว่นี้ มีเพียงการอัปเกรดเป็นเวอร์ชันที่แก้ไขแล้วเท่านั้นที่สามารถแก้ไขช่องโหว่นี้

แนะนำให้ผู้ดูแลระบบตรวจสอบการติดตั้งอุปกรณ์ Meraki ที่ได้รับผลกระทบ และอัปเดตเฟิร์มแวร์โดยเร็วที่สุด เพื่อให้ฟังก์ชัน VPN ยังคงปลอดภัย และใช้งานได้ตามปกติ สามารถดูรายละเอียดเพิ่มเติม และแนวทางการอัปเดตได้จากคำแนะนำบนเว็บไซต์ของ Cisco

ที่มา : gbhackers

You must be logged in to post a comment.