ผู้ไม่หวังดีได้เปิดเผยข้อมูลส่วนบุคคลของพนักงานมากกว่า 33,000 ราย หลังจากพบระบบที่ไม่ได้จำกัดการเข้าถึง ซึ่งเป็นของผู้ให้บริการเทคโนโลยีรายใหญ่แห่งหนึ่ง

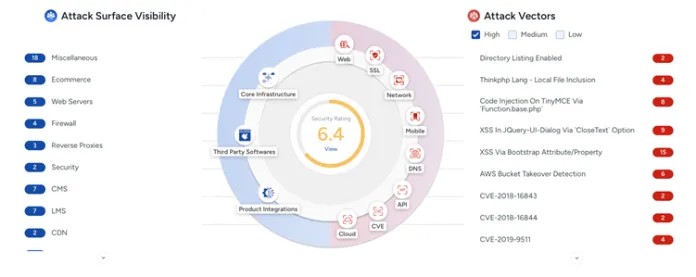

การละเมิดข้อมูลดังกล่าว ถูกรายงานครั้งแรกโดยแพลตฟอร์มด้านความปลอดภัยทางไซเบอร์ BeVigil ของ CloudSEK ซึ่งแสดงให้เห็นถึงช่องโหว่ที่น่ากังวลในด้านความปลอดภัยของ API ที่อาจส่งผลกระทบในวงกว้างทั้งต่อองค์กรที่ได้รับผลกระทบ และลูกค้าขององค์กร

BeVigil เป็นแพลตฟอร์มที่เชี่ยวชาญด้านการตรวจสอบความปลอดภัยอย่างต่อเนื่อง ซึ่งได้ตรวจพบ API endpoint หลายจุดที่มีการตั้งค่าผิดพลาด ซึ่งเชื่อมโยงกับเว็บแอปพลิเคชันภายในของผู้ให้บริการ

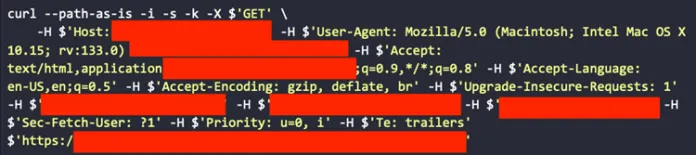

โดยแตกต่างจาก API ที่ออกแบบมาอย่างปลอดภัย endpoint เหล่านี้ไม่มีการยืนยันตัวตน ทำให้บุคคลภายนอกที่เชื่อมต่อจากอินเทอร์เน็ตสามารถเข้าถึง และดาวน์โหลดข้อมูลที่สำคัญได้ เพียงแค่ส่ง HTTP request ง่าย ๆ

ข้อมูลที่รั่วไหลประกอบไปด้วย

- ข้อมูลส่วนบุคคลของพนักงาน : ชื่อ, อีเมลบริษัท และรายละเอียดของแผนก

- การตั้งค่าของอุปกรณ์ : ข้อมูลเกี่ยวกับฮาร์ดแวร์, ซอฟต์แวร์ และอุปกรณ์ที่มีการจัดเตรียมไว้

- โครงสร้างของโปรเจ็กต์ : การจัดกลุ่มการทำงานภายใน และรายละเอียดของโปรเจ็กต์ที่กำลังดำเนินการ

ตัวแทนของ BeVigil ระบุว่า "เปรียบเสมือนเป็นการเปิดประตูทิ้งไว้ เพื่อให้ผู้ไม่หวังดีเข้ามาได้อย่างง่ายดาย ใครก็ตามสามารถเข้ามา และเอาข้อมูลออกไปได้ตามต้องการ"

ความเสี่ยงจากเหตุการณ์ละเมิดข้อมูลครั้งนี้มีมากกว่าการเปิดเผยข้อมูลของพนักงานในเบื้องต้น โดยผู้เชี่ยวชาญด้านความปลอดภัยระบุว่า ผู้ไม่หวังดีอาจนำข้อมูลไปใช้ในลักษณะต่อไปนี้

- การโจมตีแบบ Social Engineering : ใช้ชื่อ และข้อมูลแผนกของพนักงานในการสร้างอีเมล phishing ที่น่าเชื่อถือ หรือปลอมตัวเป็นเจ้าหน้าที่ IT ภายใน เพื่อหลอกขอข้อมูลบัญชี หรือแพร่กระจายมัลแวร์ภายในองค์กร

- จัดทำแผนผังโครงสร้างขององค์กร : ระบุระดับของพนักงานที่มีความสำคัญ, ติดตามการเคลื่อนไหวระหว่างหน่วยงาน และทำแผนผังทีมงานภายใน ซึ่งเป็นข้อมูลสำหรับผู้ไม่หวังดีในการวางแผนเพื่อโจมตีในอนาคต

- การเฝ้าระวัง และการสอดแนม : เนื่องจากข้อมูล API มีการอัปเดตแบบเรียลไทม์ ทำให้ผู้ไม่หวังดีสามารถติดตามความเปลี่ยนแปลงของโครงสร้างพื้นฐาน และกิจกรรมของพนักงานอย่างต่อเนื่อง เพิ่มความเสี่ยงต่อการรั่วไหลเพิ่มเติมในอนาคต

แนวทางเร่งด่วนสำหรับองค์กร

แม้ผู้ให้บริการที่ได้รับผลกระทบจะได้ดำเนินการควบคุมเหตุการณ์ละเมิดข้อมูลแล้ว แต่อย่างไรก็ตาม นักวิเคราะห์ด้านความปลอดภัยเตือนว่า เหตุการณ์นี้สะท้อนให้เห็นถึงปัญหาเชิงระบบ โดยมีข้อแนะนำสำคัญดังนี้

- จำกัดการเข้าถึง API ทุกจุด : บังคับใช้การยืนยันตัวตน และการกำหนดสิทธิ์อย่างเข้มงวดในทุก endpoint

- เข้ารหัสข้อมูลสำคัญ : ตรวจสอบให้แน่ใจว่าข้อมูลที่สามารถระบุตัวบุคคลได้ (PII) ถูกเข้ารหัสก่อนการส่ง

- ตรวจสอบแบบเรียลไทม์ : ใช้เครื่องมืออัตโนมัติเพื่อตรวจจับการเข้าถึง API ที่ไม่ได้รับอนุญาต

- เปลี่ยนข้อมูล Credential ทันที : เปลี่ยนข้อมูล API key และบัญชีผู้ใช้งานทันที

เหตุการณ์นี้ถือเป็นบทเรียนสำคัญสำหรับองค์กรที่พึ่งพาแพลตฟอร์มของ Third Party โดยตัวแทนของ CloudSEK ให้ข้อมูลเพิ่มเติมว่า “API คือส่วนสำคัญของบริการดิจิทัลยุคใหม่ แต่หากไม่มีการป้องกันอย่างเหมาะสม มันก็สามารถกลายเป็นจุดอ่อนที่ใหญ่ที่สุดขององค์กรได้เช่นกัน”

เนื่องจากความปลอดภัยของข้อมูลยังคงเป็นหนึ่งในความท้าทายที่สำคัญที่สุดสำหรับองค์กรในยุคปัจจุบัน ผู้เชี่ยวชาญจึงแนะนำให้องค์กรใช้มาตรการความปลอดภัยของ API ที่มีความเข้มงวด ก่อนที่การละเลยเพียงเล็กน้อยจะนำไปสู่การรั่วไหลที่ร้ายแรงมากขึ้น

ที่มา : gbhackers

You must be logged in to post a comment.