Microsoft ออกมาแจ้งเตือนเกี่ยวกับกลุ่มแรนซัมแวร์ชื่อ 'RansomEXX' ที่ใช้ช่องโหว่ Zero-day ระดับความรุนแรงสูงใน Windows Common Log File System (CLFS) เพื่อยกระดับสิทธิ์เป็น SYSTEM บนระบบของเหยื่อ

ช่องโหว่หมายเลข CVE-2025-29824 ได้รับการแก้ไขไปแล้วใน Patch Tuesday ของเดือนนี้ โดยพบว่ามีการนำไปใช้โจมตีจริงในวงจำกัด

CVE-2025-29824 เป็นช่องโหว่ use-after-free ซึ่งช่วยให้ผู้ไม่หวังดีในระดับ local ที่มีสิทธิ์ต่ำสามารถยกระดับสิทธิ์เป็น SYSTEM ได้ ผ่านการโจมตีที่มีความซับซ้อนต่ำ และไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้งาน

ถึงแม้ Microsoft จะออกอัปเดตด้านความปลอดภัยสำหรับ Windows เวอร์ชันที่ได้รับผลกระทบแล้ว แต่ยังคงเลื่อนการปล่อยแพตช์สำหรับ Windows 10 เวอร์ชัน x64 และ 32-bit โดยระบุว่าจะปล่อยแพตช์ให้เร็วที่สุด

Microsoft เปิดเผยว่า "เป้าหมายของการโจมตี ได้แก่ องค์กรในภาคเทคโนโลยีสารสนเทศ (IT) และอสังหาริมทรัพย์ในสหรัฐอเมริกา, ภาคการเงินในเวเนซุเอลา, บริษัทซอฟต์แวร์ในสเปน และภาคค้าปลีกในซาอุดีอาระเบีย"

"ลูกค้าที่ใช้ Windows 11 เวอร์ชัน 24H2 ไม่ได้รับผลกระทบจากการโจมตีที่พบ แม้ว่าจะมีช่องโหว่ดังกล่าวอยู่ก็ตาม Microsoft ได้ออกมาแนะนำให้ลูกค้าดำเนินการติดตั้งอัปเดตโดยเร็วที่สุด"

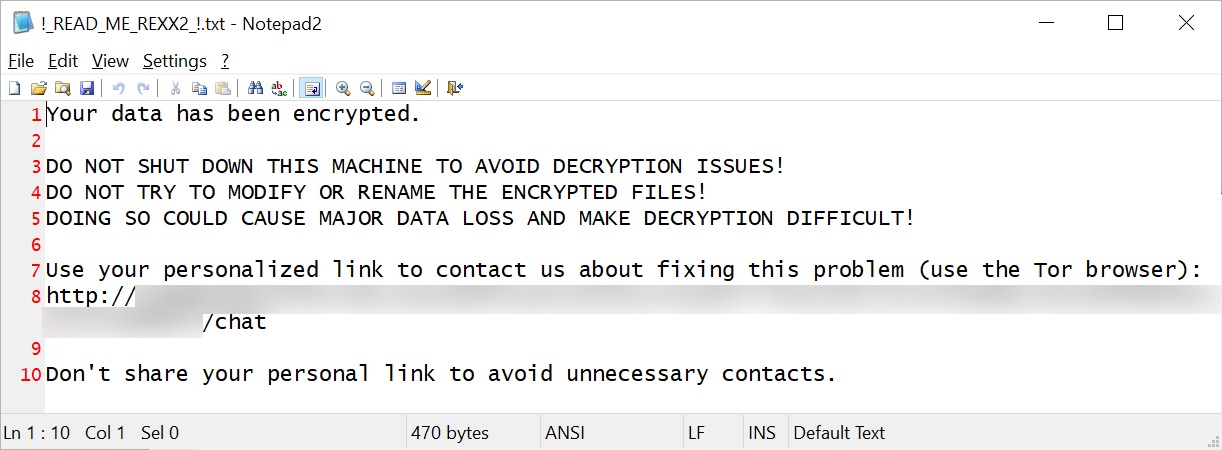

Microsoft เชื่อมโยงการโจมตีเหล่านี้กับกลุ่มแรนซัมแวร์ RansomEXX ซึ่งถูกติดตามในชื่อ Storm-2460 โดยผู้ไม่หวังดีได้ติดตั้งมัลแวร์ backdoor ชื่อ 'PipeMagic' บนระบบที่ถูกโจมตี ซึ่งมัลแวร์นี้ถูกใช้ในการดำเนินการโจมตีช่องโหว่ CVE-2025-29824 เพื่อติดตั้ง payload ของแรนซัมแวร์ และสร้างโน้ตเรียกค่าไถ่ชื่อ 'READ_ME_REXX2_!.txt' หลังจากทำการเข้ารหัสไฟล์เรียบร้อยแล้ว

ตามรายงานของ ESET เมื่อเดือนที่ผ่านมา PipeMagic ยังถูกใช้ในการโจมตีด้วยช่องโหว่ Zero-day บน Windows Win32 Kernel Subsystem (CVE-2025-24983) มาตั้งแต่เดือนมีนาคม 2023

มัลแวร์นี้ถูกพบโดย Kaspersky ในปี 2022 โดยสามารถขโมยข้อมูลที่สำคัญ, ให้การเข้าถึงระยะไกลเต็มรูปแบบไปยังอุปกรณ์ที่ติดมัลแวร์ และช่วยให้ผู้ไม่หวังดีสามารถติดตั้ง payload เพิ่มเติมเพื่อโจมตีต่อไปภายในเครือข่ายของเหยื่อได้

ในปี 2023 Kaspersky พบ backdoor ขณะทำการตรวจสอบการโจมตีของแรนซัมแวร์ Nokoyawa ซึ่งการโจมตีเหล่านี้ได้ใช้ช่องโหว่ Zero-day อีกตัวใน Windows Common Log File System Driver ที่เป็นช่องโหว่ในกระบวนการยกระดับสิทธิ์ (CVE-2023-28252)

การดำเนินการของแรนซัมแวร์ RansomEXX เริ่มต้นในชื่อ 'Defray' เมื่อปี 2018 แต่ได้ทำการรีแบรนด์เป็น RansomEXX และเริ่มมีความเคลื่อนไหวมากขึ้นตั้งแต่เดือนมิถุนายน 2020 เป็นต้นมา

กลุ่มแรนซัมแวร์นี้ยังได้โจมตีองค์กรที่มีชื่อเสียงหลายแห่ง ได้แก่ GIGABYTE, Konica Minolta, กระทรวงคมนาคมแห่งรัฐเท็กซัส (TxDOT), ระบบศาลของบราซิล, ระบบขนส่งสาธารณะ STM ของมอนทรีออล และผู้ให้บริการซอฟต์แวร์รัฐบาล Tyler Technologies

ที่มา : bleepingcomputer

You must be logged in to post a comment.