ช่องโหว่ในฟีเจอร์ Call Filter ของ Verizon ทำให้ลูกค้าสามารถเข้าถึงบันทึกการโทรเข้าของหมายเลข Verizon Wireless อื่น ๆ ได้ ผ่าน API request ที่ไม่ปลอดภัย

ช่องโหว่นี้ถูกพบโดยนักวิจัยด้านความปลอดภัย Evan Connelly เมื่อวันที่ 22 กุมภาพันธ์ 2025 และ Verizon ได้แก้ไขช่องโหว่นี้ในเดือนถัดมา อย่างไรก็ตาม ระยะเวลาที่ช่องโหว่นี้เปิดเผยต่อสาธารณะยังไม่เป็นที่ทราบแน่ชัด

แอปพลิเคชัน Call Filter ของ Verizon เป็นเครื่องมือฟรีที่ช่วยให้ผู้ใช้งานสามารถตรวจจับสแปม และบล็อกสายเรียกเข้าโดยอัตโนมัติ ส่วนเวอร์ชันแบบเสียเงินจะเพิ่มความสามารถในการค้นหาหมายเลขที่เป็นสแปม, มีตัววัดความเสี่ยง, บล็อกสายโทรเข้าตามประเภทของผู้โทร และแสดงหมายเลขโทรเข้าแม้ไม่อยู่ในรายชื่อผู้ติดต่อ

อุปกรณ์ Android และ iOS ที่มีคุณสมบัติตรงตามเงื่อนไขซึ่งซื้อโดยตรงจาก Verizon จะมีแอปพลิเคชันเวอร์ชันฟรีถูกติดตั้งไว้ และเปิดใช้งานเป็นค่าเริ่มต้น และคาดว่ามีการใช้งานบนอุปกรณ์หลายล้านเครื่อง

Connelly เปิดเผยกับ BleepingComputer ว่า เขาทดสอบเฉพาะแอปพลิเคชันบน iOS เท่านั้น อย่างไรก็ตามแอปพลิเคชันบน Android อาจได้รับผลกระทบเช่นกัน เนื่องจากปัญหาอยู่ที่ API ของฟีเจอร์ ไม่ใช่ตัวแอปพลิเคชันโดยตรง

การเปิดเผยประวัติการโทร

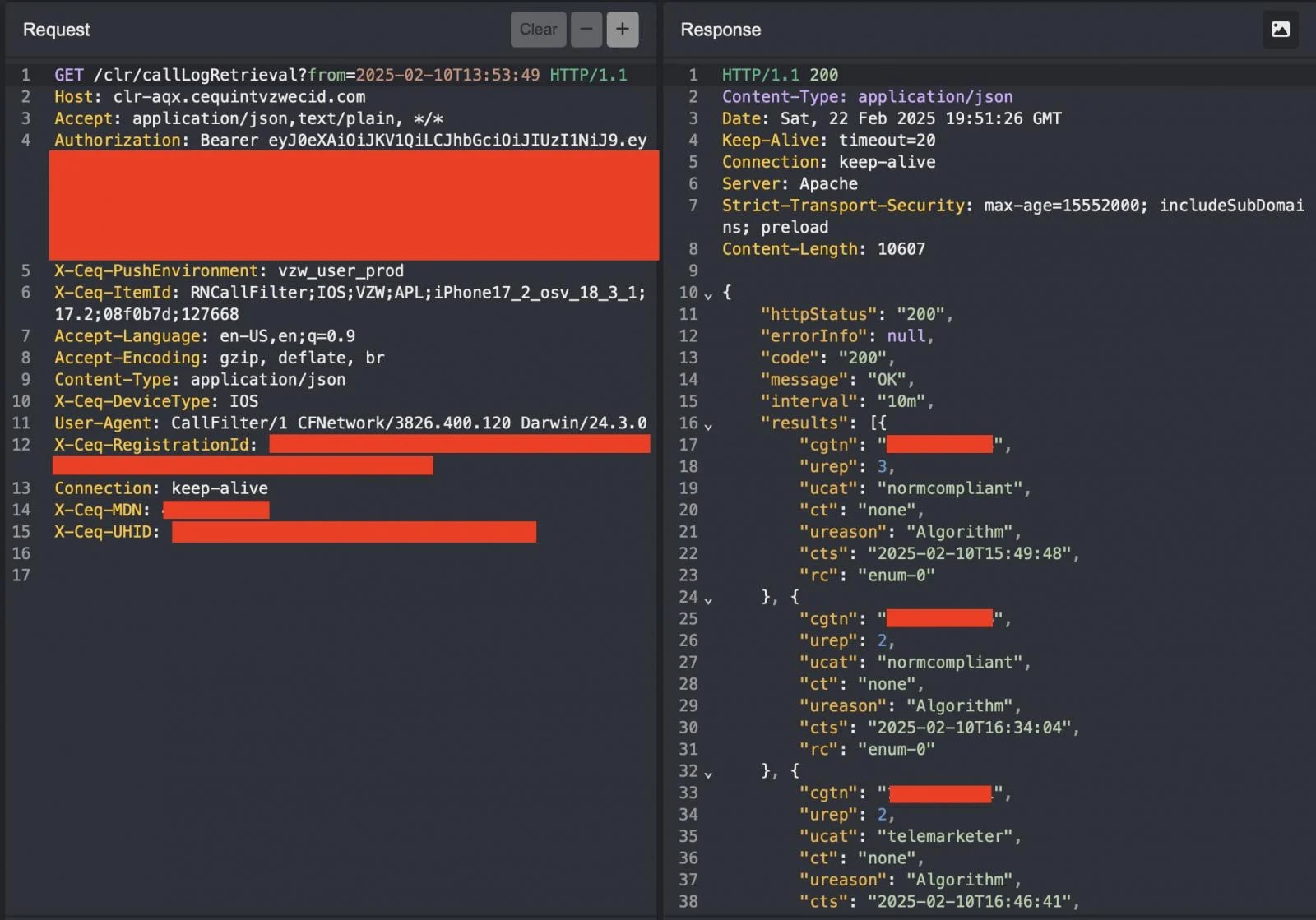

ขณะใช้งานแอป Call Filter Connelly พบว่าแอปพลิเคชันเชื่อมต่อกับ API ที่ https://clr-aqx.cequintvzwecid.com/clr/callLogRetrieval เพื่อดึงประวัติการโทรเข้าของผู้ใช้งานที่เข้าสู่ระบบ และแสดงผลในแอปพลิเคชัน

Connelly อธิบายว่า "API นี้ต้องการ JWT (JSON Web Token) ในส่วนของ Authorization header โดยใช้ Bearer scheme และใช้ X-Ceq-MDN header เพื่อระบุหมายเลขโทรศัพท์ที่ต้องการดึงข้อมูลประวัติการโทร"

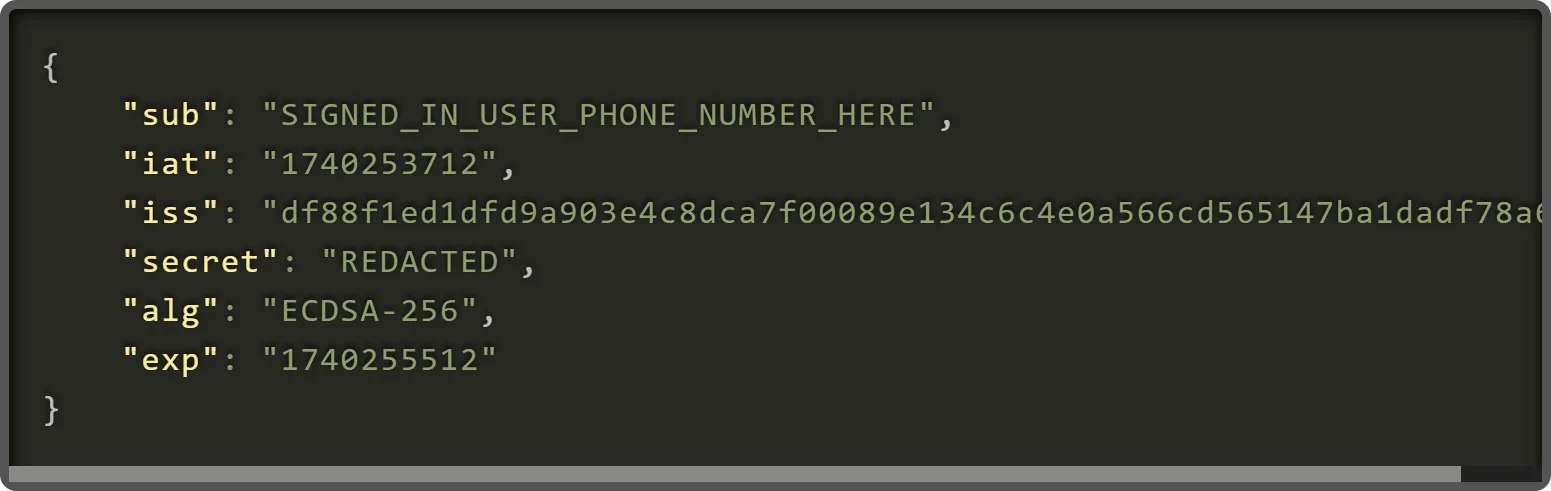

"JWT ประกอบด้วยสามส่วน ได้แก่ header, payload และ signature ซึ่งมักใช้สำหรับการยืนยันตัวตน และการอนุญาตในแอปพลิเคชันบนเว็บ"

Connelly พบว่าในเพย์โหลดของ JWT มีข้อมูลหลายอย่าง เช่น หมายเลขโทรศัพท์ของผู้ใช้งานที่เข้าสู่ระบบ และทำการ Request ไปยัง API

อย่างไรก็ตามนักวิจัยพบว่า หมายเลขโทรศัพท์ในเพย์โหลดของ JWT สำหรับผู้ใช้งานที่เข้าสู่ระบบ ไม่ได้รับการตรวจสอบกับหมายเลขโทรศัพท์ที่ถูกขอดึงประวัติการโทรเข้า

ผลที่ตามมาคือ ผู้ใช้งานสามารถส่ง Request โดยใช้ JWT token ที่ถูกต้องของตนเอง แต่เปลี่ยนค่าของ X-Ceq-MDN header เป็นหมายเลข Verizon อื่นเพื่อดึงประวัติการโทรเข้าได้

ช่องโหว่นี้ส่งผลกระทบอย่างร้ายแรงกับเป้าหมายที่มี high-value เช่น นักการเมือง, นักข่าว และเจ้าหน้าที่บังคับใช้กฎหมาย เนื่องจากแหล่งข่าว, ผู้ติดต่อ และกิจวัตรประจำวันของพวกเขาอาจถูกเปิดเผย

Connelly อธิบายว่า "ข้อมูล metadata ของการโทรอาจดูไม่สำคัญ แต่ถ้าตกอยู่ในมือของผู้ไม่หวังดี มันจะกลายเป็นเครื่องมือเฝ้าติดตามที่มีประสิทธิภาพ ผู้ไม่หวังดีสามารถใช้ข้อมูลเหล่านี้เพื่อวิเคราะห์กิจวัตรประจำวัน, ระบุผู้ติดต่อที่พบบ่อย และสรุปความสัมพันธ์ส่วนตัวได้"

ยังไม่แน่ชัดว่า Verizon มีการใช้มาตรการจำกัดอัตราการร้องขอ (rate limiting) เพื่อป้องกันการดึงข้อมูลจำนวนมากหรือไม่ แต่ Connelly ระบุว่า เขาไม่พบหลักฐานของกลไกป้องกันดังกล่าว หรือ API gateway ที่มักใช้เป็นมาตรการรักษาความปลอดภัย

แนวทางปฏิบัติด้านความปลอดภัยที่ไม่เหมาะสม

แม้ว่า Verizon จะตอบสนองต่อการเปิดเผยช่องโหว่ของ Connelly อย่างรวดเร็ว แต่นักวิจัยก็ตั้งข้อสังเกตเกี่ยวกับแนวทางการปฏิบัติด้านความปลอดภัยของบริษัทที่น่าเป็นห่วง

API ที่มีช่องโหว่นี้ดูเหมือนจะถูกโฮสต์โดย Cequint บริษัทเทคโนโลยีโทรคมนาคมที่เชี่ยวชาญด้านบริการระบุตัวตนผู้โทร

เว็บไซต์ของ Cequint ยังคงออฟไลน์อยู่ และข้อมูลสาธารณะเกี่ยวกับบริษัทมีจำกัด ซึ่งทำให้เกิดความกังวลเกี่ยวกับการจัดการข้อมูลการโทรที่มีความสำคัญของลูกค้า Verizon

BleepingComputer ได้ติดต่อ Verizon เพื่อสอบถามว่าช่องโหว่นี้ถูกนำไปใช้โจมตีหรือไม่ รวมถึงว่าผลกระทบครอบคลุมผู้ใช้งาน Call Filter ทั้งหมดหรือไม่ แต่ยังไม่ได้รับคำตอบจากบริษัทในขณะนี้

ที่มา : bleepingcomputer

You must be logged in to post a comment.