กลุ่ม Ransomware ใหม่ที่ชื่อว่า 'Mora_001' กำลังใช้ประโยชน์จากช่องโหว่สองรายการใน Fortinet เพื่อเข้าถึงอุปกรณ์ Firewall โดยไม่ได้รับอนุญาต และติดตั้ง ransomware ที่ชื่อว่า SuperBlack

ช่องโหว่ทั้งสองรายการเป็นช่องโหว่ authentication bypasses มีหมายเลข CVE-2024-55591 และ CVE-2025-24472 ซึ่งทาง Fortinet ได้เปิดเผยออกมาในเดือนมกราคม และกุมภาพันธ์ที่ผ่านมา

เมื่อ Fortinet เปิดเผยช่องโหว่ CVE-2024-55591 ครั้งแรกในวันที่ 14 มกราคม 2025 โดยยืนยันว่าช่องโหว่นี้กำลังถูกใช้ในการโจมตีแบบ Zero-Day และทางบริษัท Arctic Wolf ระบุว่า ช่องโหว่นี้กำลังถูกใช้ในการโจมตี Firewall FortiGate มาตั้งแต่เดือนพฤศจิกายน 2024

เมื่อวันที่ 11 กุมภาพันธ์ 2025 Fortinet ได้เพิ่ม CVE-2025-24472 ลงใน January advisory ซึ่งทำให้หลายคนเข้าใจผิดว่าเป็นช่องโหว่ใหม่ที่กำลังถูกโจมตี อย่างไรก็ตาม Fortinet ได้ชี้แจงกับ BleepingComputer ว่า ช่องโหว่นี้ได้รับการแก้ไขไปแล้วตั้งแต่เดือนมกราคม 2024 และยังไม่เคยถูกใช้ในการโจมตี

Fortinet ให้ข้อมูลกับ BleepingComputer ในขณะนั้นว่า "ไม่พบหลักฐานว่า CVE-2025-24472 เคยถูกใช้ในการโจมตีมาก่อน"

อย่างไรก็ตาม รายงานฉบับใหม่จากนักวิจัยของ Forescout ระบุว่า พวกเขาพบการโจมตีของ SuperBlack ransomware ในช่วงปลายเดือนมกราคม 2025 โดยผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2025-24472 มาตั้งแต่วันที่ 2 กุมภาพันธ์ 2025 เป็นต้นมา

Forescout ให้ข้อมูลกับ BleepingComputer ว่า "แม้ว่า Forescout จะไม่ได้รายงานการโจมตีผ่านช่องโหว่ CVE-2025-24472 ไปยัง Fortinet โดยตรง แต่หนึ่งในองค์กรที่ได้รับผลกระทบ ซึ่งบริษัทได้ร่วมกันทำการตรวจสอบได้แบ่งปันข้อมูลกับทีม PSIRT ของ Fortinet แล้ว"

"ไม่นานหลังจากนั้น Fortinet ได้อัปเดตคำแนะนำด้านความปลอดภัยในวันที่ 11 กุมภาพันธ์ 2025 เพื่อยืนยันว่าช่องโหว่ CVE-2025-24472 กำลังถูกใช้ในการโจมตีจริง"

การโจมตีด้วย SuperBlack ransomware

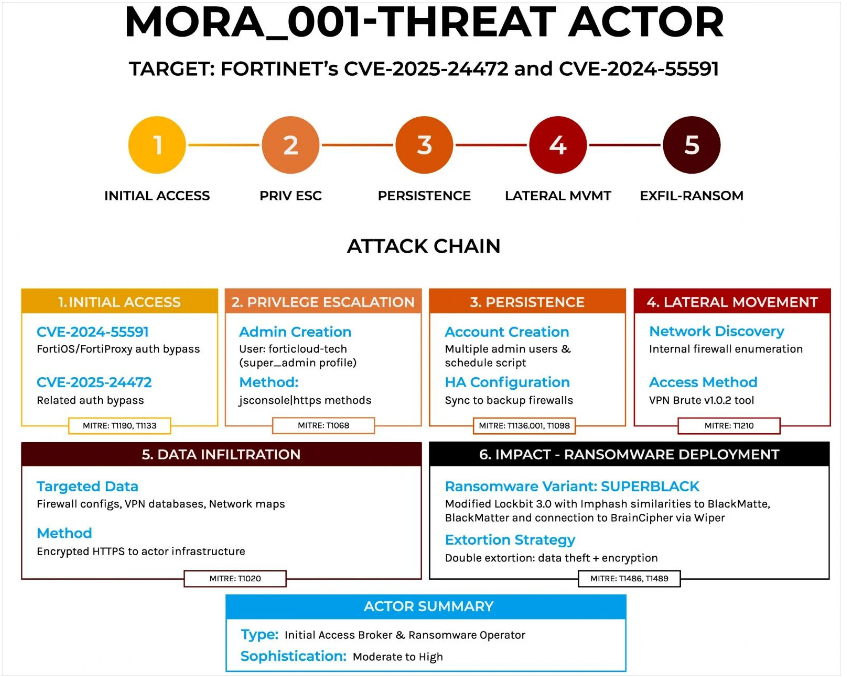

Forescout ระบุว่า กลุ่มผู้โจมตีแรนซัมแวร์ Mora_001 ใช้กระบวนการโจมตีที่มีโครงสร้างซับซ้อน และมีรูปแบบการโจมตีผู้ใช้งานที่ไม่ค่อยแตกต่างกันมากนัก

ขั้นแรก ผู้โจมตีจะเข้าถึงสิทธิ์ 'super_admin' โดยการใช้ประโยชน์จากช่องโหว่สองรายการของ Fortinet โดยใช้การโจมตีแบบ WebSocket ผ่านทาง jsconsole interface หรือส่ง HTTPS request โดยตรงไปยัง exposed firewall interfaces

ขั้นตอนต่อไป ผู้โจมตีจะสร้างบัญชีผู้ดูแลระบบใหม่ (forticloud-tech, fortigate-firewall, administrator) และปรับแต่ง automation เพื่อสร้างบัญชีเหล่านั้นใหม่ในกรณีที่ถูกลบ

หลังจากนั้น ผู้โจมตีจะทำการเข้าถึงเครือข่าย และพยายามใช้วิธี lateral movement โดยใช้ข้อมูล VPN credentials ที่ถูกขโมยมา และบัญชี VPN ที่ถูกเพิ่มขึ้นมาใหม่ อีกทั้งยังมีการใช้ Windows Management Instrumentation (WMIC) และ SSH รวมถึงมีการ Authentication ผ่าน TACACS+/RADIUS

Mora_001 จะขโมยข้อมูลโดยใช้เครื่องมือเฉพาะ ก่อนที่จะเข้ารหัสไฟล์เพื่อเรียกค่าไถ่ โดยให้ความสำคัญกับ database servers และ domain controllers

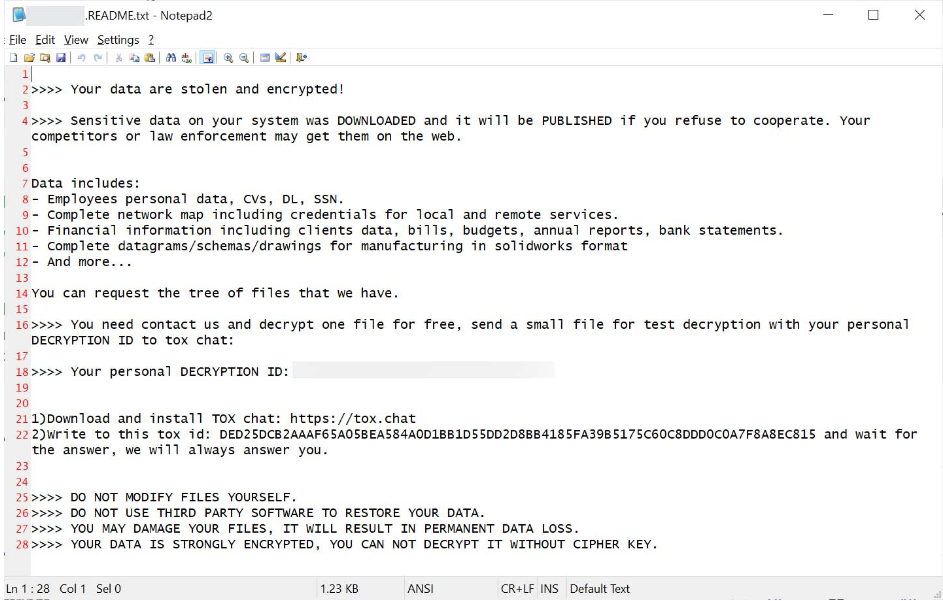

หลังจากกระบวนการเข้ารหัสเสร็จสิ้น ข้อความการเรียกค่าไถ่จะถูกทิ้งไว้บนระบบของเหยื่อ จากนั้นผู้โจมตีจะมีการใช้เครื่องมือที่สร้างขึ้นเองที่ชื่อว่า WipeBlack ในการทำลายข้อมูลหลักฐานของแรนซัมแวร์ทั้งหมดที่สามารถค้นย้อนหลังได้ เพื่อไม่ให้ข้อมูลดังกล่าวถูกนำไป forensic analysis

ความเชื่อมโยงระหว่าง SuperBlack และ LockBit

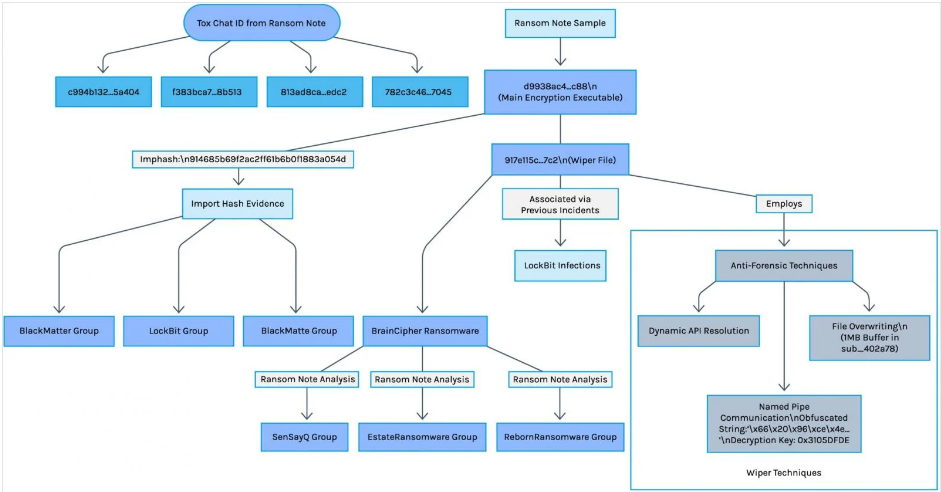

Forescout ได้พบหลักฐานจำนวนมากที่บ่งชี้ถึงความเชื่อมโยงระหว่างกลุ่ม SuperBlack ransomware และกลุ่ม LockBit แม้ว่า SuperBlack จะดูเหมือนมีการดำเนินการอย่างอิสระก็ตาม

องค์ประกอบแรกคือ ตัวเข้ารหัสของ SuperBlack ถูกสร้างขึ้นจากเครื่องมือ LockBit's 3.0 ที่รั่วไหลออกมา โดยมีโครงสร้างเพย์โหลด และวิธีการเข้ารหัสที่เหมือนกัน แต่ได้มีการลบ original branding ของ LockBit ออกทั้งหมด

องค์ประกอบที่สองคือ ข้อความการเรียกค่าไถ่ของ SuperBlack มีการระบุ ID แชท TOX ที่เชื่อมโยงกับกลุ่ม LockBit operations ซึ่งแสดงให้เห็นว่า Mora_001 อาจจะเคยเป็นพันธมิตรกับกลุ่ม LockBit หรือเป็นอดีตสมาชิกในกลุ่มผู้โจมตีที่มีส่วนเกี่ยวข้องกับการเรียกค่าไถ่

องค์ประกอบที่สามคือ พบว่ามีการใช้ IP address ที่เหมือนกันกับกลุ่ม LockBit นอกจากนี้โปรแกรม WipeBlack ยังถูกใช้งานจาก BrainCipher ransomware, EstateRansomware และ SenSayQ ransomware ซึ่งทั้งหมดนี้เชื่อมโยงกับกลุ่ม LockBit

Forescout ได้แชร์ข้อมูล indicators of compromise (IoC) ที่เชื่อมโยงกับการโจมตีของ SuperBlack ransomware ไว้ดังนี้

IoCs

| IPs |

|---|

| 89.248.192[.]55 94.154.35[.]208 80.66.88[.]90 185.147.124[.]31 96.31.67[.]39 94.156.177[.]187 170.130.55[.]164 185.147.124[.]10 109.248.160[.]118 213.176.64[.]114 57.69.19[.]70 185.147.124[.]34 192.248.155[.]218 185.147.124[.]55 176.53.147[.]5 80.64.30[.]237 193.143.1[.]65 185.224.0[.]201 5.181.171[.]133 94.156.227[.]208 95.217.78[.]122 77.239.112[.]0 192.248.155[.]218 185.95.159[.]43 95.179.234[.]4 217.144.189[.]35 45.15.17[.]67 185.147.124[.]34 |

| File hashes |

|---|

| c994b132b2a264b8cf1d47b2f432fe6bda631b994ec7dcddf5650113f4a5a404 f383bca7e763b9a76e64489f1e2e54c44e1fd24094e9f3a28d4b45b5ec88b513 813ad8caa4dcbd814c1ee9ea28040d74338e79e76beae92bedc8a47b402dedc2 782c3c463809cd818dadad736f076c36cdea01d8c4efed094d78661ba0a57045 d9938ac4346d03a07f8ce8b57436e75ba5e936372b9bfd0386f18f6d56902c88 917e115cc403e29b4388e0d175cbfac3e7e40ca1742299fbdb353847db2de7c2 |

| User names |

|---|

| adnimistrator fortigate-firewall admin_support newadmin forticloud-tech newadminuser newadminz renewadmin admin-vpn-access admin-vpn-access-work adminp0g it_manager |

| Commands |

|---|

| [config system admin\nedit forticloud-sync\nset password #(agT2^R96R-S_l4Y^HS#\nset accprofilesuper_admin\nend\nexit]accprofile[super_admin] |

ที่มา : bleepingcomputer

You must be logged in to post a comment.