ช่องโหว่ด้านความปลอดภัยที่ยังไม่ได้รับการแก้ไขในกล้อง Edimax IC-7100 กำลังถูกผู้ไม่หวังดีใช้เพื่อแพร่กระจายมัลแวร์ Mirai Botnet มาตั้งแต่เดือนพฤษภาคม 2024 ที่ผ่านมา

ช่องโหว่ดังกล่าวมีหมายเลข CVE-2025-1316 (คะแนน CVSS v4: 9.3) ซึ่งเป็นช่องโหว่ระดับ Critical ประเภท OS Command Injection ที่ทำให้ผู้โจมตีสามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลบนอุปกรณ์ที่มีช่องโหว่ผ่าน request ที่ถูกสร้างขึ้นมาเป็นพิเศษ

บริษัท Akamai ระบุว่า ความพยายามโจมตีช่องโหว่นี้ในครั้งแรกเกิดขึ้นตั้งแต่เดือนพฤษภาคม 2024 แม้ว่าโค้ดตัวอย่างที่ใช้ในการโจมตี หรือ proof-of-concept (PoC) จะถูกเปิดเผยออกสู่สาธารณะตั้งแต่เดือนมิถุนายน 2023 แล้วก็ตาม

นักวิจัยจาก Akamai ได้แก่ Kyle Lefton และ Larry Cashdollar ระบุว่า "การโจมตีนี้มุ่งเป้าไปที่ endpoint ที่ path : /camera-cgi/admin/param.cgi บนอุปกรณ์ Edimax และทำการ injects commands ลงใน NTP_serverName option ซึ่งเป็นส่วนหนึ่งของ ipcamSource option ใน param.cgi"

แม้ว่าการโจมตีนี้จะต้องมีการยืนยันตัวตนเพื่อเข้าใช้งาน แต่พบว่าความพยายามในการโจมตีนี้กลับใช้ข้อมูล default credentials ที่เป็น admin:1234 เพื่อเข้าถึงระบบโดยไม่ได้รับอนุญาต

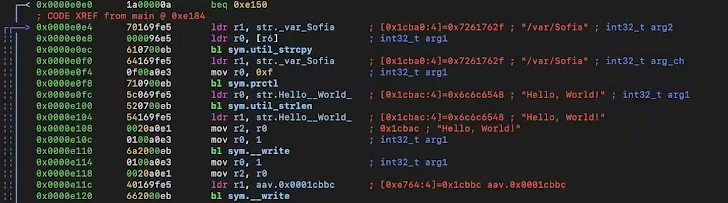

มีการตรวจพบว่า Mirai Botnet อย่างน้อยสองเวอร์ชันกำลังโจมตีโดยใช้ช่องโหว่นี้ โดยหนึ่งในนั้นยังมีฟังก์ชั่นการ anti-debugging ก่อนที่จะรัน shell script เพื่อนำมัลแวร์ในรูปแบบต่าง ๆ มาใช้

เป้าหมายสูงสุดของการโจมตีเหล่านี้คือการเข้าควบคุมอุปกรณ์ที่ติดมัลแวร์เพื่อสร้างเครือข่ายที่สามารถใช้การโจมตีแบบ Distributed Denial-of-Service (DDoS) ต่อกลุ่มเป้าหมายผ่านโปรโตคอล TCP และ UDP

นอกจากนี้ยังพบว่า botnets เหล่านี้กำลังใช้ประโยชน์จากช่องโหว่อื่น ๆ เช่น CVE-2024-7214 ที่ส่งผลกระทบต่ออุปกรณ์ IoT ของ TOTOLINK รวมถึงช่องโหว่ CVE-2021-36220 และช่องโหว่ใน Hadoop YARN

ในการประกาศแจ้งเตือนที่เผยแพร่เมื่อสัปดาห์ที่แล้ว Edimax ระบุว่า ช่องโหว่ CVE-2025-1316 ส่งผลกระทบต่ออุปกรณ์รุ่นเก่าที่ไม่ได้รับการสนับสนุนแล้ว และไม่มีแผนที่จะออกแพตช์แก้ไขเนื่องจากรุ่นดังกล่าวถูกยกเลิกการผลิตมานานกว่า 10 ปีแล้ว

เนื่องจากไม่มีแพตช์แก้ไขอย่างเป็นทางการ ผู้ใช้งานจึงได้รับคำแนะนำให้ทำการเปลี่ยนอุปกรณ์ไปยังรุ่นที่ใหม่กว่า หรือหลีกเลี่ยงการเปิดอุปกรณ์ให้เข้าถึงได้โดยตรงจากอินเทอร์เน็ต รวมถึงเปลี่ยนรหัสผ่านเริ่มต้นของผู้ดูแลระบบ และตรวจสอบ Logs การเข้าถึงเพื่อตรวจจับพฤติกรรมที่ผิดปกติ

Akamai ระบุว่า "หนึ่งในวิธีที่มีประสิทธิภาพที่สุดสำหรับอาชญากรทางไซเบอร์ในการเริ่มสร้าง Botnets คือการโจมตีเฟิร์มแวร์ที่มีความปลอดภัยต่ำ และล้าสมัยบนอุปกรณ์รุ่นเก่า"

"ปัญหาภัยคุกคามจาก Mirai ยังคงส่งผลกระทบต่อองค์กรทั่วโลกอย่างต่อเนื่อง เนื่องจากการแพร่กระจายตัวของ botnets ที่ใช้มัลแวร์ Mirai ไม่มีทีท่าว่าจะลดลง ด้วยแหล่งข้อมูลฟรีมากมาย ไม่ว่าจะเป็นบทเรียน หรือซอร์สโค้ดที่หาได้ง่าย (และตอนนี้ยังรวมถึงความช่วยเหลือจาก AI) การสร้าง botnets จึงกลายเป็นเรื่องง่ายดายยิ่งขึ้น"

ที่มา : thehackernews

You must be logged in to post a comment.