Aquabotv3 ซึ่งเป็น Mirai Botnet ตัวใหม่ กำลังมุ่งเป้าโจมตีช่องโหว่ CVE-2024-41710 ซึ่งเป็นช่องโหว่ Command Injection ใน Mitel SIP phone อย่างต่อเนื่อง

การโจมตีดังกล่าวถูกพบโดย Security Intelligence and Response Team (SIRT) ของ Akamai ซึ่งรายงานว่าเป็น Aquabot เวอร์ชันที่ 3 ที่เพิ่งถูกค้นพบ

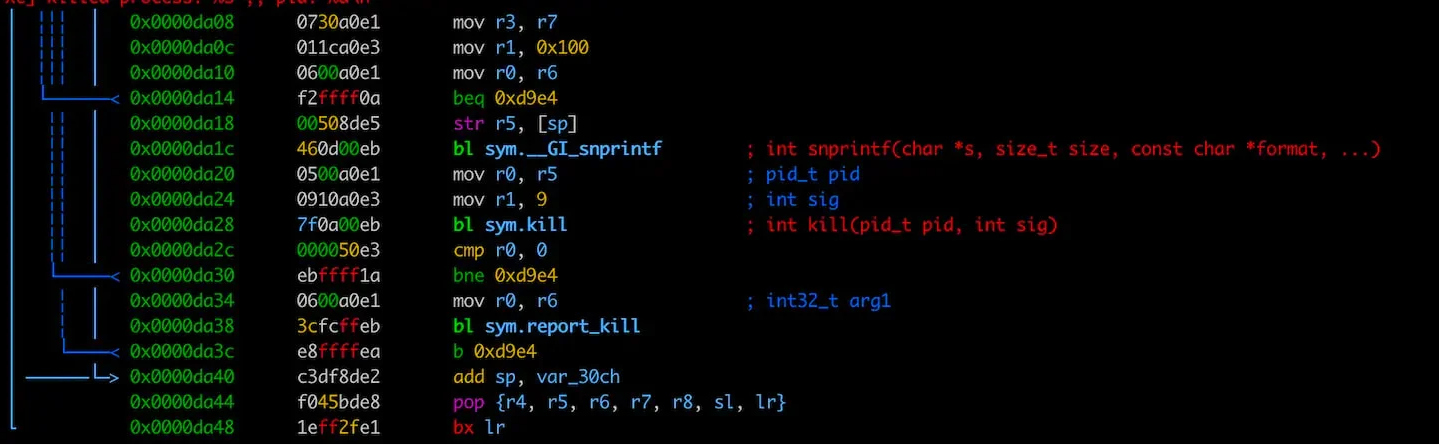

Aquabot เปิดตัวในปี 2023 โดยในเวอร์ชันที่ 2 ได้เพิ่มความสามารถในการแฝงตัวบนระบบ และเวอร์ชันล่าสุดคือ Aquabotv3 ได้เพิ่มความสามารถตรวจจับสัญญาณการพยายามหยุดการทำงานของมัน และสามารถส่งข้อมูลไปยัง command-and-control (C2) server ได้

โดย Akamai ให้ความเห็นว่า Aquabotv3 มีความสามารถในการโจมตีที่ไม่ธรรมดาสำหรับ Botnet และสามารถนำมาเพิ่มศักยภาพในการโจมตีให้กับกลุ่ม Hacker ได้

มุ่งเป้าหมายการโจมตีไปยัง Mitel phones

CVE-2024-41710 (คะแนน CVSS 6.8/10 ความรุนแรงระดับ Medium) เป็นช่องโหว่ที่ทำให้ผู้โจมตีที่ผ่านการยืนยันตัวตนด้วยสิทธิ์ของผู้ดูแลระบบสามารถ ทำการโจมตีแบบ argument injection ได้ เนื่องจากการขั้นตอนตรวจสอบ parameter ที่ไม่เหมาะสม ในระหว่าง boot process ส่งผลให้สามารถเรียกใช้คำสั่งที่เป็นอันตรายได้ โดยส่งผลกระทบต่อ SIP Phones Mitel 6800 Series, 6900 Series, และ 6900w Series

Mitel ได้เผยแพร่อัปเดตแพตซ์ และคำแนะนำด้านความปลอดภัยเกี่ยวกับช่องโหว่ดังกล่าวเมื่อวันที่ 17 กรกฎาคม 2024 โดยแนะนำให้ผู้ใช้งานทำการอัปเกรด จากนั้นสองสัปดาห์ต่อมา นักวิจัยด้านความปลอดภัยของ Kyle Burns ได้เผยแพร่ชุดสาธิตการโจมตี (Proof-of-concept หรือ PoC) บน GitHub

โดยการที่ Aquabotv3 ใช้ PoC ของ CVE-2024-41710 ในการโจมตี โดยถือว่าเป็นกรณีแรกที่พบการนำช่องโหว่ดังกล่าวไปใช้ในการโจมตี ซึ่งถูกพบโดย Akamai SIRT ผ่าน global network of honeypots ในเดือนมกราคม 2025

ในการโจมตีเบื้องต้น จำเป็นต้องมีการ brute-force ให้สำเร็จเพื่อเข้าถึงระบบ หลังจากนั้น Hacker จะทำการสร้าง HTTP POST request โดยกำหนดเป้าหมายไปที่ endpoint 8021xsupport.html ที่มีช่องโหว่ ซึ่งจะตอบสนองต่อการตั้งค่า 802.1x authentication ใน Mitel SIP phones

โดยจากการที่แอปพลิเคชันประมวลผล input ของผู้ใช้อย่างไม่เหมาะสม ทำให้สามารถ insert ข้อมูลที่ผิดรูปแบบเข้าไปใน configuration ภายในเครื่องของโทรศัพท์ได้ (/nvdata/etc/local.cfg) โดยการ injection อักขระลงท้ายบรรทัด (%dt → %0d) ทำให้ Hacker สามารถจัดการไฟล์ configuration ระหว่างการบูตอุปกรณ์เพื่อรัน remote shell script (bin.sh) จากเซิร์ฟเวอร์ได้

Script ดังกล่าวจะดาวน์โหลด และติดตั้งเพย์โหลด Aquabot สำหรับ architecture (x86, ARM, MIPS เป็นต้น) และกำหนด permission โดยใช้ ‘chmod 777’ หลังจากนั้นจึงทำการลบร่องรอยการโจมตีทิ้ง

การโจมตีของ Aquabotv3

เมื่อ Aquabotv3 สามารถแฝงตัวในระบบได้สำเร็จ มันจะทำการเชื่อมต่อกับ C2 server ผ่าน TCP เพื่อรับคำสั่งโจมตี, การอัปเดต หรือเพย์โหลดอื่นเพิ่มเติม จากนั้นก็จะพยายามแพร่กระจายไปยังอุปกรณ์ IoT อื่น ๆ โดยใช้ Mitel exploit, CVE-2018-17532 (TP-Link), CVE-2023-26801 (IoT firmware RCE), CVE-2022-31137 (Web App RCE), Linksys E-series RCE, Hadoop YARN และ CVE-2018-10562 / CVE-2018-10561 (Dasan router bugs)

นอกจากนี้ Aquabotv3 ยังพยายามใช้การโจมตีแบบ Brute Force หรือใช้ SSH/Telnet credentials ที่คาดเดาได้ง่าย เพื่อแพร่กระจายไปยังอุปกรณ์อื่น ๆ บนเครือข่ายเดียวกัน

เป้าหมายของ Aquabotv3 คือการสร้างอุปกรณ์ในการโจมตีแบบ Distribution Denial of Service (DDoS) และใช้ในการโจมตีแบบ TCP SYN, TCP ACK, UDP, GRE IP และ Application-layer attack

กลุ่ม Botnet ชื่อ Cursinq Firewall, The Eye Services และ The Eye Botnet ได้โฆษณาความสามารถ DDoS ของตนบน Telegram โดยนำเสนอให้เป็นเครื่องมือทดสอบสำหรับมาตรการป้องกันจากการโจมตีแบบ DDoS

ทั้งนี้ Akamai ได้ระบุ Indicators of Compromise (IoC) ที่เกี่ยวข้องกับ Aquabotv3 รวมถึง Snort และ YARA rules ในการตรวจจับมัลแวร์ไว้ในรายงาน

ที่มา : bleepingcomputer

You must be logged in to post a comment.