พบ Botnet 2 รายการที่ถูกติดตามในชื่อ 'Ficora' และ 'Capsaicin' กำลังกำหนดเป้าหมายการโจมตีไปยัง D-Link Router ที่หมดอายุการใช้งาน หรือใช้งานเฟิร์มแวร์เวอร์ชันเก่าอย่างต่อเนื่อง

โดยพบว่า Botnet ดังกล่าวมุ่งเป้าหมายการโจมตีไปยังอุปกรณ์ D-Link รุ่นยอดนิยมที่ใช้โดยบุคคล และองค์กรต่าง ๆ เช่น DIR-645, DIR-806, GO-RT-AC750 และ DIR-845L โดยใช้ช่องโหว่ CVE-2015-2051, CVE-2019-10891, CVE-2022-37056 และ CVE-2024-33112 เพื่อเข้าถึงอุปกรณ์ดังกล่าว และเมื่อสามารถเข้าถึงอุปกรณ์ได้แล้ว ก็จะใช้ช่องโหว่ใน D-Link’s management interface (HNAP) และเรียกใช้คำสั่งที่เป็นอันตรายผ่าน GetDeviceSettings

โดย Botnet ดังกล่าว สามารถขโมยข้อมูล และเรียกใช้ shell scripts รวมถึงเข้าสู่ระบบของอุปกรณ์เพื่อจุดประสงค์ในการโจมตีในรูปแบบ Distributed Denial-of-Service (DDoS)

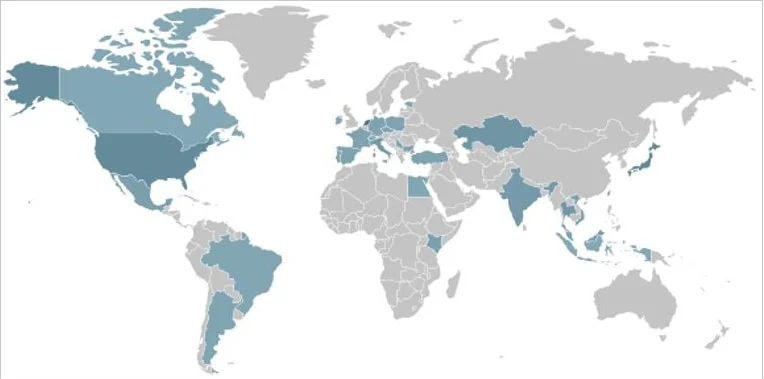

Ficora Botnet มีการแพร่กระจายอย่างกว้างขวาง โดยเน้นไปที่ประเทศญี่ปุ่น และสหรัฐอเมริกา แต่ Capsaicin Botnet ดูเหมือนจะมุ่งเป้าไปที่อุปกรณ์ในประเทศเอเชียตะวันออกเป็นส่วนใหญ่ โดยเริ่มพบการโจมตีตั้งแต่วันที่ 21 ตุลาคม 2024 และพบการโจมตีเพิ่มขึ้นอย่างต่อเนื่อง

Ficora Botnet

Ficora คือเวอร์ชันใหม่ของ Mirai Botnet ที่ถูกดัดแปลงมาเพื่อโจมตีช่องโหว่ในอุปกรณ์ D-Link โดยเฉพาะ

ตามข้อมูลของ Fortinet พบว่า Botnet มีการกำหนดเป้าหมายการโจมตีแบบสุ่ม โดยพบการโจมตีเพิ่มขึ้นอย่างเห็นได้ชัด 2 ครั้งในเดือนตุลาคม และพฤศจิกายน 2024

หลังจากเข้าถึงอุปกรณ์ D-Link ได้แล้ว Ficora จะใช้ shell script ชื่อ 'multi' เพื่อดาวน์โหลด และเรียกใช้เพย์โหลดผ่านวิธีการต่าง ๆ มากมาย เช่น wget, curl, ftpget และ tftp

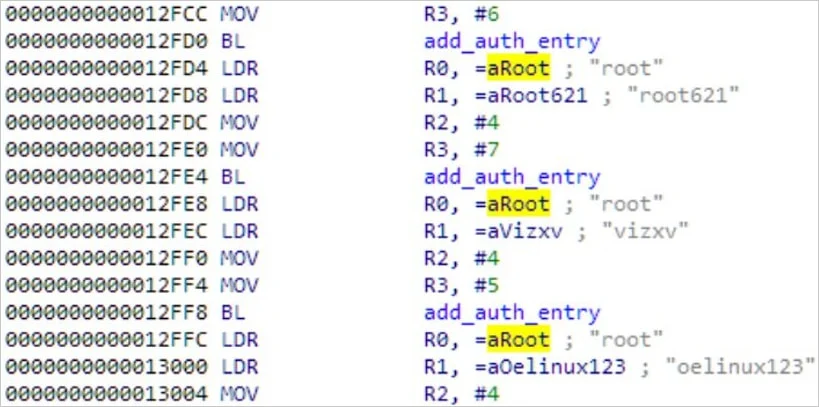

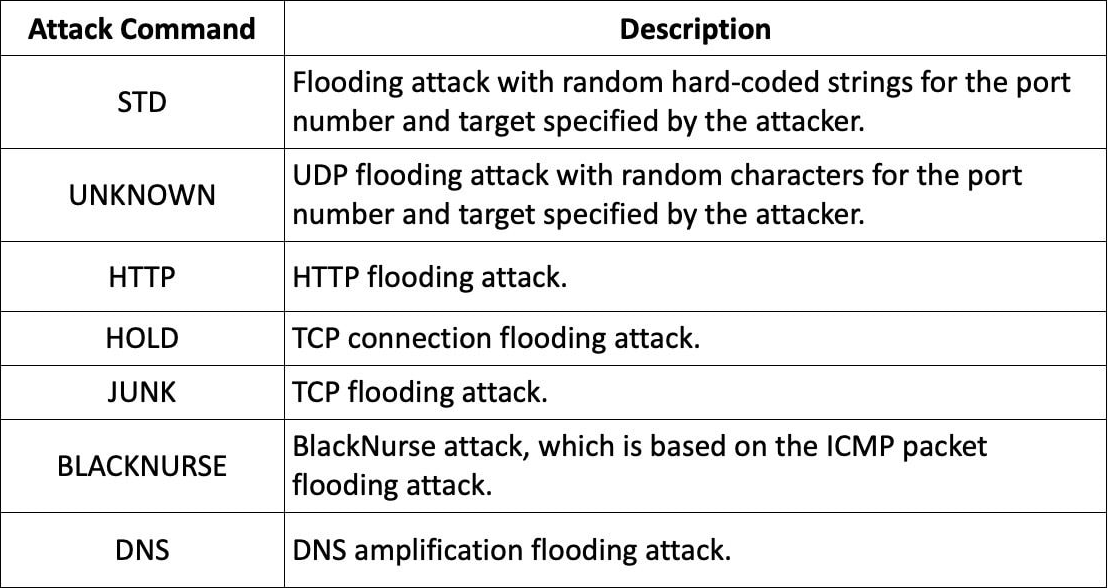

Ficora มีฟังก์ชันการ brute force ในตัวพร้อมข้อมูล credentials แบบ hard-coded เพื่อโจมตีอุปกรณ์ที่ใช้ Linux-based เพิ่มเติม และยังรองรับ hardware architecture หลายรายการ ในด้านความสามารถในการโจมตี DDoS นั้น รองรับ UDP Flooding, TCP Flooding และ DNS Amplification เพื่อเพิ่มพลังการโจมตีให้สูงสุด

Capsaicin Botnet

Capsaicin คือเวอร์ชันใหม่ของ Kaiten Botnet ซึ่งเชื่อว่าถูกพัฒนาโดยกลุ่ม Keksec หรือที่รู้จักกันในชื่อ 'EnemyBot' และเป็นมัลแวร์ที่กำหนดเป้าหมายไปยังอุปกรณ์ที่ใช้ Linux

Fortinet ตรวจพบการโจมตีอย่างต่อเนื่องระหว่างวันที่ 21 ถึง 22 ตุลาคม 2024 โดยมุ่งเป้าไปที่ประเทศในเอเชียตะวันออกเป็นหลัก

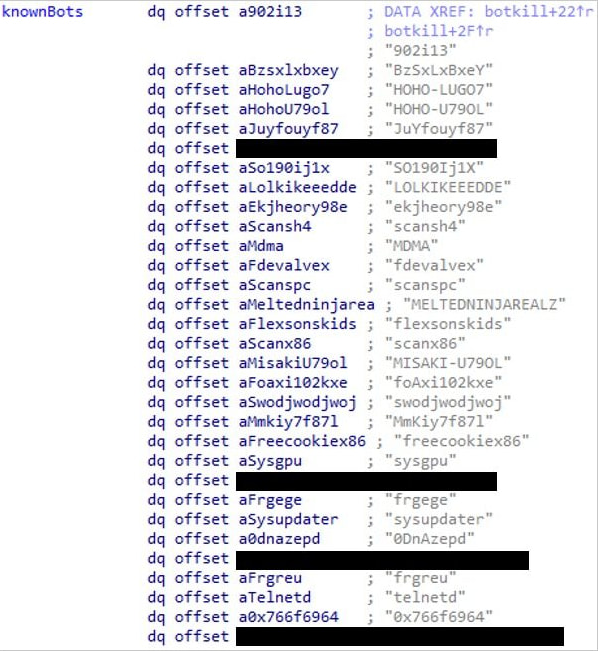

โดยการโจมตีผ่าน downloader script (“bins.sh”) จะดึงไฟล์ไบนารีที่มีคำนำหน้าว่า 'yakuza' สำหรับ Architectures ที่แตกต่างกัน รวมถึง arm, mips, sparc และ x86 รวมถึง Capsaicin จะคอยมองหาเพย์โหลดของ Botnet อื่น ๆ ที่ทำงานอยู่บนโฮสต์เดียวกัน และปิดการใช้งานพวกมัน

นอกเหนือจากความสามารถ DDoS ที่เหมือนกับ Ficora แล้ว Capsaicin ยังสามารถรวบรวมข้อมูลโฮสต์ และส่งออกไปยัง command and control (C2) server เพื่อการติดตามเหยื่อได้อีกด้วย

การป้องกัน Botnet

วิธีหนึ่งในการป้องกันการ Botnet บน Routers และอุปกรณ์ IoT คือการตรวจสอบให้แน่ใจว่าอุปกรณ์เหล่านั้นมีการใช้งานเฟิร์มแวร์เวอร์ชันล่าสุด ที่มีการแก้ไขช่องโหว่อย่างสม่ำเสมอ โดยหากอุปกรณ์ถึงช่วงสิ้นสุดอายุการใช้งาน (EoL) และไม่ได้รับการอัปเดตแพตซ์ด้านความปลอดภัยอีกต่อไป ควรเปลี่ยนไปใช้รุ่นใหม่กว่า

คำแนะนำทั่วไปคือ ควรเปลี่ยนรหัสผ่าน default admin ด้วยรหัสผ่านที่ไม่ซ้ำกับอุปกรณ์อื่น ๆ และคาดเดาได้ยาก และปิดใช้งาน remote access interfaces หากไม่จำเป็น

ที่มา : bleepingcomputer

You must be logged in to post a comment.