กลุ่มแฮ็กเกอร์กลุ่มใหม่ได้เผยแพร่ไฟล์ configuration, IP addresses และข้อมูล VPN credentials สำหรับอุปกรณ์ FortiGate กว่า 15,000 รายการ ให้สามารถดาวน์โหลดได้ฟรีบน dark web ทำให้ข้อมูลทางเทคนิคที่มีความสำคัญจำนวนมากอาจถูกเปิดเผยต่อกลุ่มผู้โจมตีรายอื่น

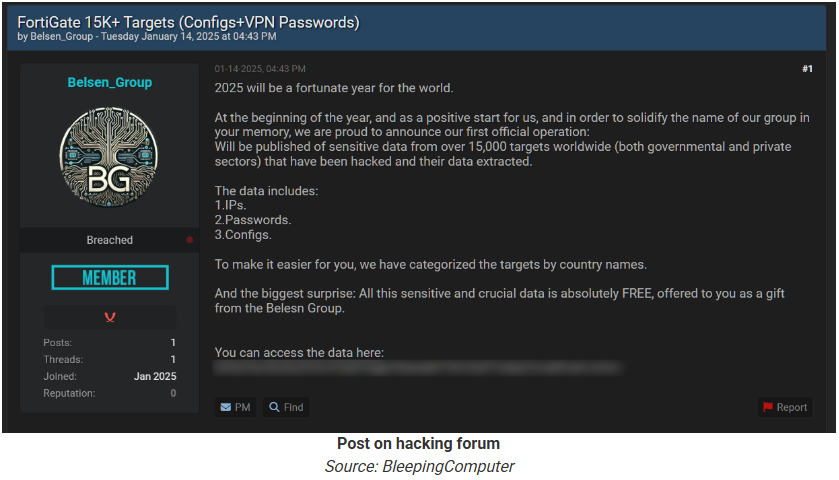

ข้อมูลดังกล่าวถูกเปิดเผยโดย "กลุ่ม Belsen" ซึ่งเป็นแฮ็กเกอร์กลุ่มใหม่ที่พึ่งปรากฏตัวเป็นครั้งแรกบนโซเชียลมีเดีย และฟอรัมเกี่ยวกับอาชญากรรมทางไซเบอร์ในเดือนนี้

เพื่อทำให้ตัวเองเป็นที่รู้จัก กลุ่ม Belsen ได้สร้างเว็บไซต์ Tor ซึ่งได้เผยแพร่ข้อมูล FortiGate เอาไว้ให้กลุ่มผู้โจมตีรายอื่น ๆ นำไปใช้ได้ฟรี

โดยโพสต์ในฟอรัมของแฮ็กเกอร์ระบุว่า "ในช่วงต้นปี และเพื่อเป็นการเริ่มต้นที่ดีสำหรับเรา และเพื่อเป็นการตอกย้ำชื่อของกลุ่มพวกเราให้จำได้ขึ้นใจ เรายินดีที่จะประกาศปฏิบัติการอย่างเป็นทางการครั้งแรก โดยพวกเราจะเผยแพร่ข้อมูลที่มีความสำคัญจากเป้าหมายกว่า 15,000 รายทั่วโลก (ทั้งภาครัฐ และเอกชน) ที่ถูกแฮ็ก และดึงข้อมูลออกมา"

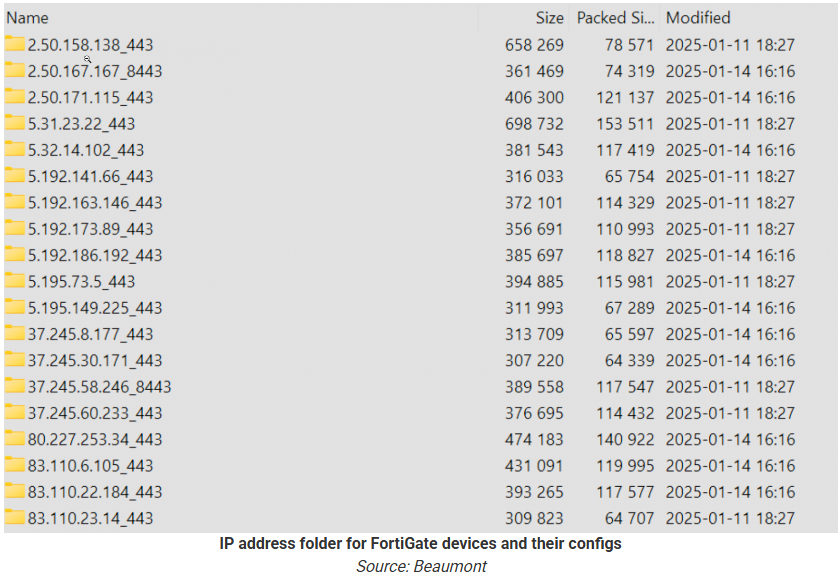

ข้อมูลรั่วไหลของ FortiGate ประกอบด้วยไฟล์ archive ขนาด 1.6 GB ซึ่งประกอบด้วยโฟลเดอร์ที่เรียงตามประเทศ โดยแต่ละโฟลเดอร์มีโฟลเดอร์ย่อยเป็น IP address ของ FortiGate ในประเทศนั้น ๆ

ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ Kevin Beaumont ระบุว่า IP address แต่ละแห่งมี configuration.conf (Fortigate config dump) และไฟล์ vpn-passwords.txt โดยมีรหัสผ่านบางส่วนซึ่งเป็น plain text โดยในไฟล์ config ยังมีข้อมูลที่มีความสำคัญต่าง ๆ เช่น private keys และ firewall rules ด้วย

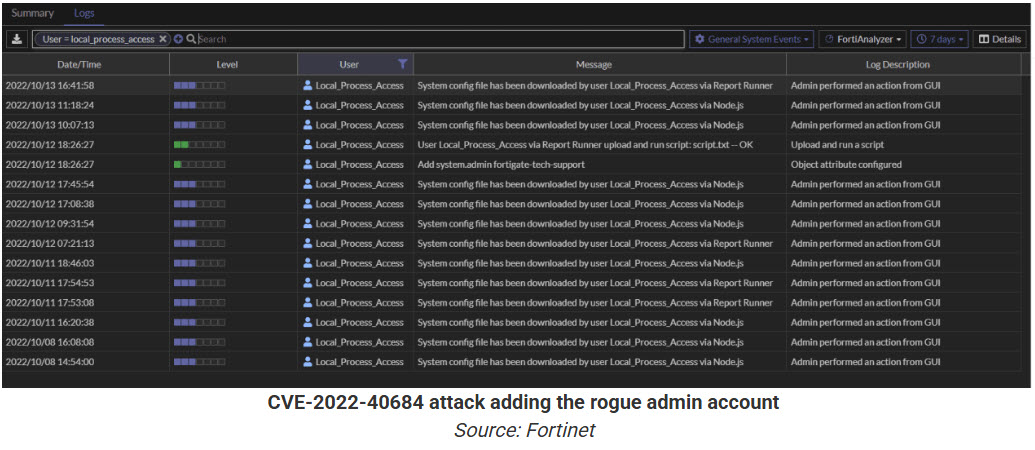

ในโพสต์บล็อกเกี่ยวกับข้อมูลรั่วไหลของ FortiGate Beaumont ระบุว่า ข้อมูลรั่วไหลนี้อาจเชื่อมโยงกับการโจมตีแบบ zero-day (CVE-2022–40684) ในปี 2022 ซึ่งถูกใช้ในการโจมตีก่อนที่จะมีการแก้ไขจาก FortiGate

Beaumont อธิบายว่า "จากการตรวจสอบเหตุการณ์ที่เกิดขึ้นกับอุปกรณ์เครื่องหนึ่งในองค์กรที่ตกเป็นเหยื่อ พบว่าการโจมตีเกิดขึ้นจริงผ่าน CVE-2022–40684 โดยอาศัยข้อมูลบนอุปกรณ์ นอกจากนี้ยังสามารถตรวจสอบได้ว่าชื่อผู้ใช้ และรหัสผ่านที่พบในข้อมูลนั้นตรงกับรายละเอียดบนอุปกรณ์"

"ข้อมูลดังกล่าวถูกรวบรวมไว้ในเดือนตุลาคม 2022 โดยเป็นช่องโหว่ zero day และด้วยเหตุผลบางประการ ข้อมูลของการ config นั้นจึงถูกนำมาเผยแพร่ในวันนี้ ซึ่งเวลาผ่านไปนานกว่า 2 ปี"

ในปี 2022 Fortinet ได้แจ้งเตือนว่ากลุ่มผู้โจมตีกำลังใช้ประโยชน์จากช่องโหว่ zero-day (CVE-2022–40684) เพื่อดาวน์โหลดไฟล์ config จากอุปกรณ์ FortiGate ที่เป็นเป้าหมาย จากนั้นจึงเพิ่มบัญชี super_admin ที่เป็นอันตรายที่ชื่อว่า 'fortigate-tech-support' ไว้

Heise เว็บไซต์ข่าวของเยอรมนีวิเคราะห์การรั่วไหลของข้อมูล และระบุว่า ข้อมูลดังกล่าวถูกเก็บรวบรวมไว้ในปี 2022 โดยอุปกรณ์ทั้งหมดใช้เฟิร์มแวร์ FortiOS 7.0.0-7.0.6 หรือ 7.2.0-7.2.2

โดย Heise รายงานว่า "อุปกรณ์ทั้งหมดติดตั้ง FortiOS 7.0.0-7.0.6 หรือ 7.2.0-7.2.2 โดยส่วนใหญ่มีเวอร์ชัน 7.2.0 ไม่พบ FortiOS เวอร์ชันใดในชุดข้อมูลที่ใหม่กว่าเวอร์ชัน 7.2.2 ซึ่งเปิดตัวเมื่อวันที่ 3 ตุลาคม 2022"

แม้ว่าไฟล์ configuration เหล่านี้จะถูกรวบรวมไว้ในปี 2022 แต่ Beaumont เตือนว่าไฟล์เหล่านี้ยังคงเปิดเผยข้อมูลที่มีความสำคัญจำนวนมากเกี่ยวกับการป้องกันของเครือข่าย

ซึ่งรวมถึง firewall rules และข้อมูล credentials ที่หากไม่มีการเปลี่ยนแปลงในขณะนั้น ควรทำการเปลี่ยนแปลงทันทีในปัจจุบัน เนื่องจากข้อมูลดังกล่าวได้รับการเผยแพร่ต่อกลุ่มผู้โจมตีในวงกว้าง

Beaumont ระบุว่าเขาวางแผนที่จะเผยแพร่รายชื่อ IP address ที่มีข้อมูลรั่วไหล เพื่อให้ผู้ดูแลระบบ FortiGate ทราบว่าการรั่วไหลส่งผลกระทบต่อพวกเขาหรือไม่

ในปี 2021 กลุ่มผู้โจมตีได้เผยแพร่ข้อมูล VPN credentials ของ Fortinet เกือบ 500,000 รายการ ซึ่งถูกรวบรวมโดยใช้ช่องโหว่ CVE-2018-13379

ที่มา : bleepingcomputer

You must be logged in to post a comment.