ช่องโหว่ด้านความปลอดภัยในเว็บเบราว์เซอร์ Opera ที่ได้รับการแก้ไขแล้ว อาจทำให้ extension ที่เป็นอันตรายสามารถเข้าถึง API ส่วนตัวได้โดยไม่ได้รับอนุญาต

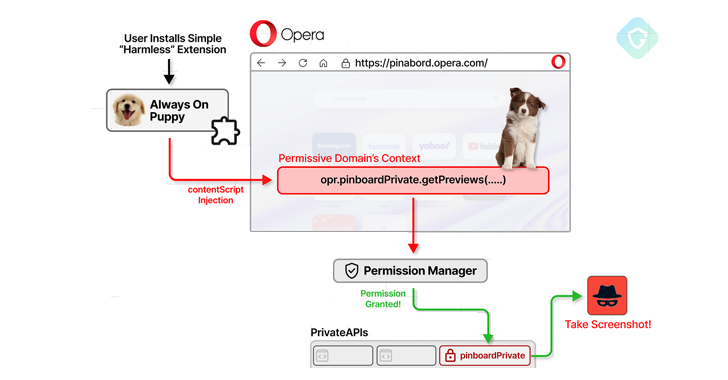

Guardio Labs ระบุว่า การโจมตีนี้มีชื่อรหัสว่า CrossBarking โดยการโจมตีดังกล่าวจะทำให้สามารถดำเนินการต่าง ๆ อย่างเช่น การจับภาพหน้าจอ, การแก้ไขการตั้งค่าเบราว์เซอร์ และการขโมยบัญชีผู้ใช้ได้

เพื่อแสดงให้เห็นถึงช่องโหว่นี้ บริษัทระบุว่าได้ทำการทดลองเผยแพร่ extension ของเว็บเบราว์เซอร์ที่ดูเหมือนไม่มีอันตรายไปยัง Chrome Web Store ซึ่งเมื่อถูกติดตั้งใน Opera แล้วก็จะสามารถใช้ช่องโหว่ดังกล่าวได้ ทำให้เป็นตัวอย่างหนึ่งของการโจมตีแบบ cross-browser-store

Nati Tal หัวหน้า Guardio Labs ได้แชร์รายงานนี้ให้กับ The Hacker News ว่า “กรณีศึกษานี้ไม่เพียงแต่เน้นย้ำให้เห็นถึงความขัดแย้งที่เกิดขึ้นระหว่างประสิทธิภาพการทำงานกับความปลอดภัยเท่านั้น แต่ยังเปิดเผยให้เห็นถึงกลยุทธ์ที่ผู้โจมตียุคใหม่ใช้ ซึ่งมักแฝงตัวอยู่ใต้เรดาร์การตรวจจับ”

ช่องโหว่นี้ได้รับการแก้ไขโดย Opera ไปแล้วเมื่อวันที่ 24 กันยายน 2024 หลังจากมีการเปิดเผยข้อมูล อย่างไรก็ตาม เหตุการณ์นี้ไม่ใช่ครั้งแรกที่พบช่องโหว่ด้านความปลอดภัยในเว็บเบราว์เซอร์นี้

เมื่อต้นเดือนมกราคมที่ผ่านมา มีการเปิดเผยรายละเอียดของช่องโหว่ที่มีชื่อว่า MyFlaw ซึ่งใช้ประโยชน์จากฟีเจอร์ที่มีชื่อว่า My Flow เพื่อเรียกใช้ไฟล์ใด ๆ ก็ได้ บนระบบปฏิบัติการที่ใช้งานอยู่

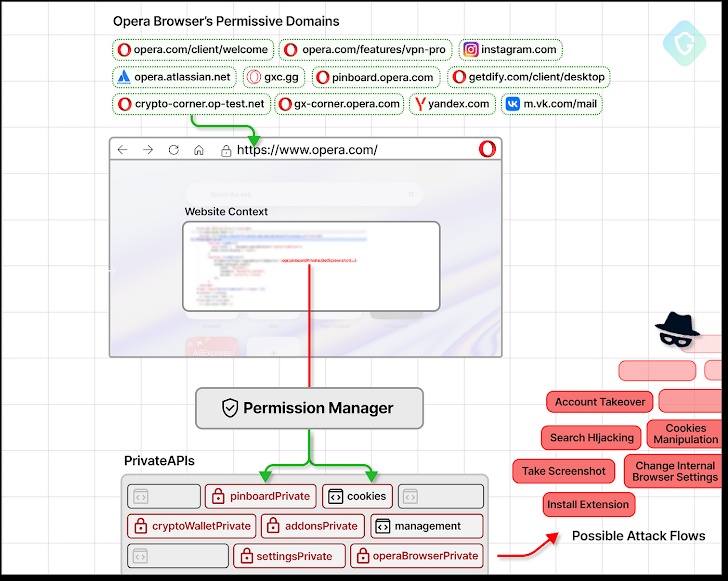

เทคนิคการโจมตีล่าสุดนี้อาศัยข้อเท็จจริงที่ว่าโดเมนย่อยหลายแห่งที่เป็นของ Opera สามารถถูกเข้าถึงได้จากภายนอก ซึ่งจะมีสิทธิ์ในการเข้าถึง API ส่วนตัวที่ฝังอยู่ในเบราว์เซอร์ โดเมนเหล่านี้ถูกใช้เพื่อรองรับฟีเจอร์เฉพาะของ Opera เช่น Opera Wallet, Pinboard และอื่นๆ รวมถึงโดเมนที่ใช้ในการพัฒนาภายในด้วย

รายชื่อของบางโดเมน ซึ่งรวมถึงโดเมนของ third-party บางส่วน มีดังต่อไปนี้

- crypto-corner.op-test.net

- op-test.net

- gxc.gg

- opera.atlassian.net

- pinboard.opera.com

- instagram.com

- yandex.com

แม้ว่าการมี sandboxing จะช่วยให้มั่นใจว่าการทำงานของเบราว์เซอร์ถูกแยกออกจากส่วนอื่น ๆ ของระบบปฏิบัติการ แต่การวิจัยของ Guardio พบว่า content scripts ที่มีอยู่ใน extension ของเบราว์เซอร์สามารถถูกใช้เพื่อแทรก JavaScript ที่เป็นอันตรายเข้าไปในโดเมนที่มีการอนุญาตมากเกินไป และได้รับสิทธิ์เข้าถึง API ส่วนตัว

Tal ระบุว่า "Content script สามารถเข้าถึง DOM (Document Object Model) ได้ ซึ่งรวมถึงความสามารถในการเปลี่ยนแปลง DOM แบบไดนามิก โดยเฉพาะการเพิ่ม elements ใหม่ ๆ เข้าไปได้"

ด้วยการเข้าถึงนี้ ผู้โจมตีสามารถจับภาพหน้าจอของแท็บที่เปิดอยู่ทั้งหมดได้, สามารถดึงคุกกี้เซสชันเพื่อขโมยบัญชี และแม้แต่แก้ไขการตั้งค่า DNS-over-HTTPS (DoH) ของเบราว์เซอร์เพื่อแปลงโดเมนผ่าน DNS server ที่ถูกควบคุมโดยผู้โจมตี

การกระทำนี้อาจนำไปสู่การโจมตีแบบ adversary-in-the-middle (AitM) ได้ เมื่อเหยื่อพยายามเข้าชมเว็บไซต์ธนาคาร หรือโซเชียลมีเดีย โดยผู้โจมตีจะเปลี่ยนเส้นทางไปยังเว็บไซต์ที่เป็นอันตรายแทน

Extension ที่เป็นอันตรายนี้ อาจถูกเผยแพร่ในรูปแบบที่ดูไม่เป็นอันตรายไปยัง add-on catalogs รวมถึง Google Chrome Web Store เมื่อผู้ใช้ดาวน์โหลด และเพิ่มลงในเบราว์เซอร์ของพวกเขา จะส่งผลให้เกิดการโจมตีขึ้น อย่างไรก็ตาม การโจมตีจะเกิดก็ต่อเมื่อได้รับอนุญาตให้เรียกใช้ JavaScript บนหน้าเว็บใด ๆ ก่อน โดยเฉพาะโดเมนที่มีสิทธิ์เข้าถึง API ส่วนตัว

ด้วยการที่ extension ของเบราว์เซอร์ที่เป็นอันตรายสามารถแอบแฝงเข้าสู่ official stores ได้อยู่เรื่อย ๆ ยังไม่นับรวม extension บางอันที่ดูเหมือนจะมีวิธีการเก็บรวบรวมข้อมูลที่ไม่โปร่งใส การค้นพบนี้จึงเน้นย้ำถึงความจำเป็นในการระมัดระวังก่อนการติดตั้ง extension

Tal ระบุว่า “Extension ของเบราว์เซอร์นั้นมีส่วนสำคัญมากทั้งในแง่ดี และแง่ร้าย ดังนั้นผู้ที่เป็นคนกำหนด Policy การใช้งานจึงต้องตรวจสอบ Extension เหล่านี้อย่างเข้มงวด"

“รูปแบบการตรวจสอบในปัจจุบันยังคงไม่เพียงพอ ควรมีการเสริมกำลังด้วยบุคลากรเพิ่มเติม และใช้วิธีการวิเคราะห์อย่างต่อเนื่องเพื่อติดตาม activity ของ extension แม้ว่าจะได้รับการอนุมัติไปแล้ว นอกจากนี้การยืนยันตัวตนสำหรับบัญชีนักพัฒนาก็เป็นสิ่งจำเป็นอย่างมาก เพื่อไม่ให้สามารถใช้ free email และ prepaid credit card ในการลงทะเบียน”

ที่มา : thehackernews

You must be logged in to post a comment.