Microsoft เปิดเผยช่องโหว่บน Exchange Server ความรุนแรงระดับ High ที่ทำให้ Hacker สามารถปลอมแปลงเป็นชื่อผู้ส่งที่ถูกต้อง ทำให้การส่งข้อความที่เป็นอันตรายมีประสิทธิภาพมากขึ้น

CVE-2024-49040 (คะแนน CVSS 7.5/10 ความรุนแรงระดับ High) ส่งผลกระทบต่อ Exchange Server 2016 และ 2019 ถูกพบโดยนักวิจัยด้านความปลอดภัยของ Solidlab - Vsevolod Kokorin ซึ่งรายงานไปยัง Microsoft เมื่อต้นปีนี้

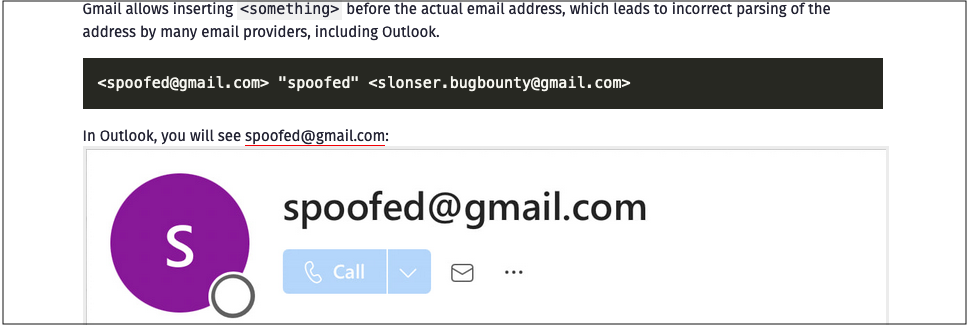

Kokorin ระบุว่า "ช่องโหว่นี้เกิดจากการ parse fields ต่าง ๆ ของ SMTP servers ที่ไม่สมบูรณ์ ซึ่งสามารถนำไปสู่การปลอมแปลงอีเมลได้ รวมถึงผู้ให้บริการอีเมลบางรายอนุญาตให้ใช้สัญลักษณ์ "<" และ ">" ใน group names ซึ่งไม่เป็นไปตาม RFC standards"

Microsoft ยังแจ้งเตือนในวันนี้ว่า (12 พฤศจิกายน 2024) ช่องโหว่นี้สามารถนำไปใช้ในการปลอมแปลงอีเมลที่กำหนดเป้าหมายไปยังเซิร์ฟเวอร์ Exchange ได้ โดย Microsoft ได้เผยแพร่แพตซ์อัปเดตหลายรายการในช่วง Patch Tuesday ของเดือนนี้เพื่อช่วยในการตรวจจับ และแจ้งเตือนการโจมตีที่อาจจะเกิดขึ้น

โดยช่องโหว่นี้เกิดจากการใช้งานการตรวจสอบ P2 FROM header ในปัจจุบัน ซึ่งเกิดขึ้นในระหว่างการรับส่งอีเมล การใช้งานในปัจจุบันอนุญาตให้ P2 FROM headers ที่ไม่เป็นไปตามมาตรฐาน RFC 5322 สามารถส่งอีเมลผ่านได้ ซึ่งอาจทำให้ไคลเอนต์อีเมล (เช่น Microsoft Outlook) แสดงชื่อผู้ส่งปลอมราวกับว่าผู้ส่งนั้นเป็นผู้ส่งที่ถูกต้อง

Exchange servers ตกอยู่ในความเสี่ยง

แม้ว่า Microsoft จะยังไม่ได้แก้ไขช่องโหว่ดังกล่าว และยอมรับว่ามีอีเมลที่มี Header ที่ไม่ถูกต้อง แต่ Microsoft ระบุว่า Exchange Server จะสามารถตรวจจับ และเพิ่มคำเตือนไปยังอีเมลที่เป็นอันตราย ภายหลังจากการติดตั้งการอัปเดตด้านความปลอดภัย (SU) ของ Exchange Server ประจำเดือนพฤศจิกายน 2024

การตรวจจับการโจมตีช่องโหว่ CVE-2024-49040 และการแจ้งเตือนทางอีเมลจะถูกเปิดใช้งานเป็นค่าเริ่มต้นในระบบทั้งหมดที่ผู้ดูแลระบบเปิดใช้งานการตั้งค่าความปลอดภัย

Exchange Server ที่อัปเดตแล้วจะเพิ่มคำเตือนในเนื้อหาของอีเมลที่ตรวจพบว่ามีผู้ส่งปลอม และมีส่วน Header ที่แสดง "X-MS-Exchange-P2FromRegexMatch" เพื่อให้ผู้ดูแลระบบสามารถ reject phishing emails ที่พยายามจะโจมตีช่องโหว่นี้โดยใช้ custom mail flow rules โดยคำเตือนมีข้อความดังนี้

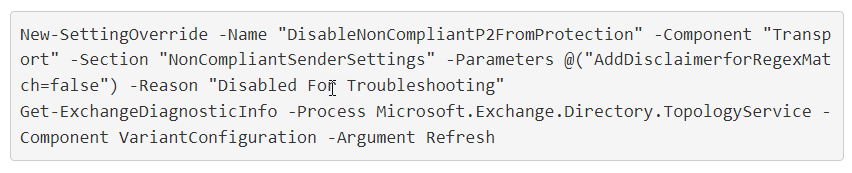

แม้ Microsoft จะไม่แนะนำให้ทำ แต่ก็มีการเตรียม PowerShell ไว้ให้สำหรับผู้ที่ต้องการปิดใช้งานคุณสมบัติการรักษาความปลอดภัยใหม่นี้ (เรียกใช้จาก Exchange Management Shell ที่มีสิทธิ์เรียกใช้งานได้)

ทั้งนี้ Microsoft ระบุว่า แม้จะสามารถปิดใช้งานฟีเจอร์ดังกล่าวโดยใช้ New-SettingOverride ได้ แต่ขอแนะนำให้เปิดใช้งานฟีเจอร์ดังกล่าวเอาไว้ เนื่องจากการปิดใช้งานฟีเจอร์ดังกล่าวจะทำให้ Hacker สามารถโจมตีโดยใช้ phishing emails ได้ง่ายขึ้น

สามารถดูรายละเอียดทางเทคนิคเพิ่มเติมของช่องโหว่ดังกล่าวได้ที่ https://blog.slonser.info/posts/email-attacks/

ที่มา : www.bleepingcomputer.com

You must be logged in to post a comment.