Microsoft แจ้งเตือนว่าผู้โจมตีจากจีนกำลังใช้ Quad7 botnet โจมตีไปยังเราเตอร์ SOHO เพื่อลักลอบขโมยข้อมูล credentials ผ่านการโจมตีในรูปแบบ password-spray

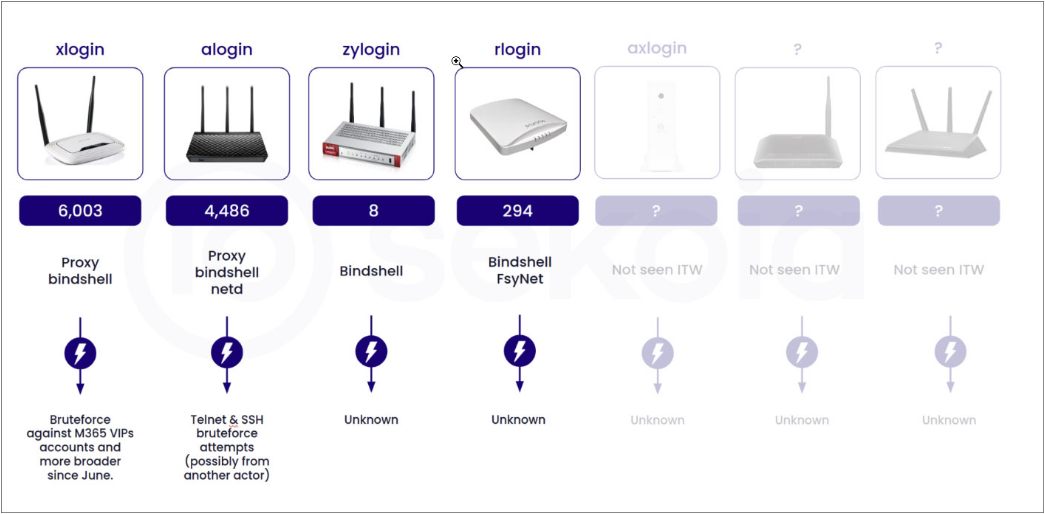

Quad7 หรือที่รู้จักกันในชื่อ CovertNetwork-1658 หรือ xlogin เป็น botnet ที่ถูกพบครั้งแรกโดยนักวิจัยด้านความปลอดภัย Gi7w0rm โดย botnet นี้ประกอบไปด้วยเราเตอร์ SOHO ที่ถูกควบคุมไว้

มีรายงานจาก Sekoia และ Team Cymru ระบุว่า ผู้โจมตีมีเป้าการโจมตีไปยังเราเตอร์ และอุปกรณ์เครือข่ายจากแบรนด์ TP-Link, ASUS, อุปกรณ์ไร้สาย Ruckus, อุปกรณ์ Axentra NAS และ Zyxel VPN

เมื่ออุปกรณ์ถูกโจมตีสำเร็จ ผู้โจมตีจะติดตั้งมัลแวร์ที่สร้างขึ้นเอง ทำให้สามารถเข้าถึงอุปกรณ์จากระยะไกลผ่าน Telnet ซึ่งจะมีการแสดงข้อความที่แตกต่างกันตามประเภทของอุปกรณ์ที่ถูกโจมตี

- xlogin – Telnet ใช้พอร์ต TCP 7777 บนเราเตอร์ TP-Link

- alogin – Telnet ใช้พอร์ต TCP 63256 บนเราเตอร์ ASUS

- rlogin – Telnet ใช้พอร์ต TCP 63210 บนอุปกรณ์ไร้สาย Ruckus

- axlogin – Telnet banner บนอุปกรณ์ Axentra NAS (ยังไม่ทราบพอร์ต เนื่องจากยังไม่พบการโจมตี)

- zylogin – Telnet ใช้พอร์ต TCP 3256 บนอุปกรณ์ Zyxel VPN

หลังจากติดตั้งโปรแกรมอื่นแล้ว ผู้โจมตีจะติดตั้งเซิร์ฟเวอร์พร็อกซี SOCKS5 เพื่อใช้เป็นตัวกลางในการโจมตี และเพื่อให้การรับส่งข้อมูลดูเหมือนเป็นปกติเพื่อหลบเลี่ยงการตรวจจับ

แม้ว่า botnet ตัวนี้จะยังไม่ได้ถูกระบุว่าเกี่ยวข้องกับกลุ่มผู้โจมตีใดโดยเฉพาะ แต่ Team Cymru ได้ติดตามซอฟต์แวร์พร็อกซีที่ใช้บนเราเตอร์เหล่านี้ไปยังผู้ใช้งานคนหนึ่งซึ่งอาศัยอยู่ในเมืองหางโจว ประเทศจีน

Quad7 botnet ถูกใช้สำหรับการโจมตีแบบ password-spray

Microsoft เปิดเผยในวันนี้ว่า Quad7 botnet น่าจะมีการดำเนินการจากประเทศจีน โดยมีผู้ไม่หวังดีชาวจีนหลายกลุ่มที่ใช้เราเตอร์ที่ถูกเจาะระบบเพื่อขโมยข้อมูล credentials ผ่านการโจมตีแบบ password spray

Microsoft ระบุในรายงานฉบับใหม่ โดยมีการประเมินว่าข้อมูล credentials ที่ได้จากการโจมตีแบบ password spray ของกลุ่ม CovertNetwork-1658 ถูกใช้โดยผู้โจมตีชาวจีนหลายกลุ่ม

"โดยเฉพาะอย่างยิ่ง Microsoft ได้สังเกตเห็นว่าผู้โจมตีชาวจีนกลุ่มหนึ่งที่ชื่อว่า Storm-0940 ได้ใช้ข้อมูล credentials จากกลุ่ม CovertNetwork-1658"

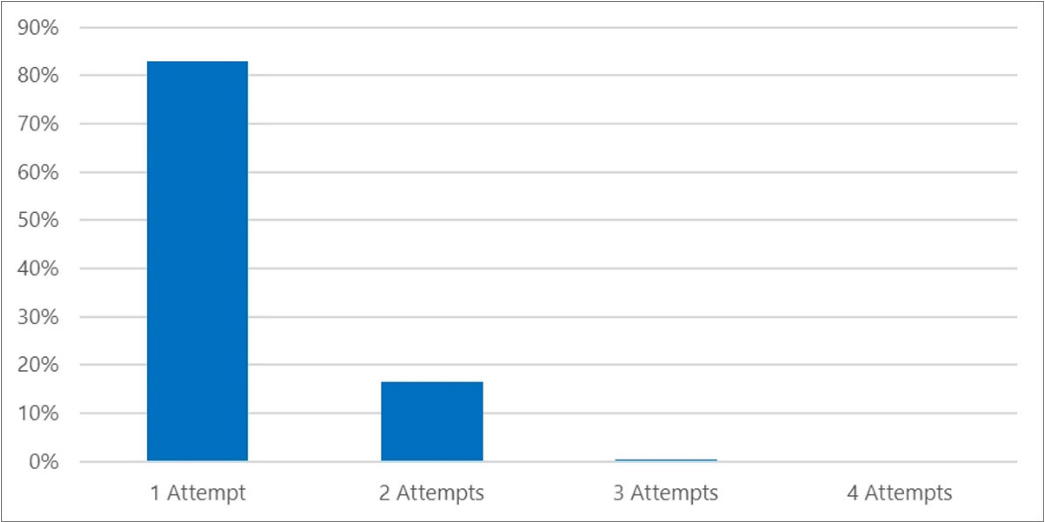

Microsoft ระบุว่า ในการโจมตีแบบ password spray ผู้โจมตีไม่ได้มีการโจมตีต่อเนื่องในปริมาณมาก โดยพยายามล็อกอินเพียงไม่กี่ครั้งต่อบัญชี ซึ่งอาจเป็นการหลีกเลี่ยงให้เกิดการแจ้งเตือน

"Microsoft ระบุว่า ในแคมเปญเหล่านี้ กลุ่ม CovertNetwork-1658 จะทำการล็อกอินเพียงไม่กี่ครั้งไปยังหลายบัญชีในองค์กรเป้าหมาย"

โดยประมาณ 80 เปอร์เซ็นต์กลุ่ม CovertNetwork-1658 จะพยายามล็อกอินเพียงครั้งเดียวต่อบัญชีต่อวัน

อย่างไรก็ตาม เมื่อข้อมูล credentials ถูกขโมย ทาง Microsoft ได้สังเกตเห็นว่ากลุ่ม Storm-0940 ใช้ข้อมูลดังกล่าวในการโจมตีเครือข่ายเป้าหมาย และบางครั้งมีการโจมตีในวันเดียวกันกับที่ข้อมูลถูกขโมย

เมื่อเครือข่ายถูกโจมตี ซึ่งผู้โจมตีจะโจมตีต่อไปในเครือข่ายอื่นโดยการขโมยข้อมูล credentials และติดตั้ง RAT (Remote Access Trojans) รวมถึงเครื่องมือพร็อกซีเพื่อให้สามารถแฝงตัวอยู่ในเครือข่ายได้นานขึ้น

เป้าหมายสูงสุดของการโจมตีคือการขโมยข้อมูลจากเครือข่ายเป้าหมาย ซึ่งน่าจะมีวัตถุประสงค์เพื่อการโจมตีทางไซเบอร์

จนถึงทุกวันนี้ นักวิจัยยังไม่สามารถระบุได้อย่างแน่ชัดว่าผู้โจมตี Quad7 มีการโจมตีเราเตอร์ SOHO และอุปกรณ์เครือข่ายอื่น ๆ ได้อย่างไร

อย่างไรก็ตาม Sekoia สังเกตเห็นว่าหนึ่งใน honeypot ของพวกเขาถูกโจมตีโดยผู้โจมตีจาก Quad7 ซึ่งใช้ช่องโหว่ zero-day ของ OpenWRT

Sekoia ระบุเมื่อเดือนกรกฎาคมว่า นักวิจัยสังเกตเห็นการโจมตีที่สำคัญ ซึ่งเชื่อมโยงกับวิธีการ unauthenticated file disclosure ซึ่งยังไม่เคยถูกเปิดเผยออกสู่สาธารณะ รวมถึงวิธีการโจมตีแบบ command injection ในส่วนวิธีการที่ผู้โจมตีมีการโจมตีเข้าถึงอุปกรณ์อื่นยังคงไม่มีข้อมูล

ที่มา : bleepingcomputer

You must be logged in to post a comment.