กลุ่มผู้โจมตีที่ชื่อว่า Matrix ได้ถูกเชื่อมโยงกับการโจมตีแบบ Denial-of-Service (DoS) โดยอาศัยช่องโหว่จากการตั้งค่าที่ผิดพลาดในอุปกรณ์ Internet of Things (IoT) เพื่อนำอุปกรณ์เหล่านั้นมาใช้เป็น botnet เพื่อโจมตีระบบ

Assaf Morag ผู้อำนวยการด้าน Threat intelligence จากบริษัทความปลอดภัยบนคลาวด์ Aqua ระบุว่า "ปฏิบัติการนี้ทำหน้าที่เป็นศูนย์กลางสำหรับการสแกนช่องโหว่, การโจมตีช่องโหว่, การติดตั้งมัลแวร์ และการตั้งค่าเครื่องมือโจมตี แสดงให้เห็นถึงแนวทางการโจมตีทางไซเบอร์แบบครบวงจรด้วยตนเอง"

มีหลักฐานที่แสดงให้เห็นว่าปฏิบัติการนี้น่าจะเป็นฝีมือของผู้โจมตีรายเดียว ซึ่งมีความเป็นไปได้สูงที่จะมาจากประเทศรัสเซีย โดยการโจมตีส่วนใหญ่มุ่งเป้าไปยัง IP addresses ในประเทศจีน, ญี่ปุ่น, อาร์เจนตินา, ออสเตรเลีย, บราซิล, อียิปต์, อินเดีย และสหรัฐอเมริกา

บริษัทความปลอดภัยคลาวด์ ระบุว่า "การที่ยูเครนไม่ปรากฏอยู่ในรายชื่อของเหยื่อแสดงให้เห็นว่า ผู้โจมตีมีแรงจูงใจทางด้านการเงินเท่านั้น"

รูปแบบการโจมตีมีลักษณะเด่นคือการใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัยที่เป็นที่รู้จักกันอยู่แล้ว รวมถึงการใช้ข้อมูล credentials ที่เป็นค่าเริ่มต้น หรือรหัสผ่านที่คาดเดาได้ง่าย เพื่อเข้าถึงอุปกรณ์ที่เชื่อมต่อผ่านอินเทอร์เน็ตจำนวนมาก เช่น กล้อง IP, DVR, เราเตอร์ และอุปกรณ์โทรคมนาคมต่าง ๆ

ผู้โจมตียังถูกพบว่าทำการโจมตีไปยังเซิร์ฟเวอร์ Telnet, SSH, และ Hadoop ที่ตั้งค่าผิดพลาด โดยมุ่งเป้าไปที่ช่วง IP address ที่เกี่ยวข้องกับผู้ให้บริการคลาวด์ (CSPs) อย่าง Amazon Web Services (AWS), Microsoft Azure และ Google Cloud

พฤติกรรมนี้ยังอาศัยเครื่องมือ และสคริปต์ที่หลากหลายที่มีอยู่บน GitHub โดยในที่สุดก็จะติดตั้งมัลแวร์ Mirai botnet และโปรแกรมที่เกี่ยวข้องกับการโจมตีแบบ DDoS บนอุปกรณ์ และเซิร์ฟเวอร์ที่ถูกโจมตี

รวมถึง PYbot, pynet, DiscordGo, Homo Network, โปรแกรม JavaScript ที่ใช้ในการโจมตีแบบ HTTP/HTTPS flood และเครื่องมือที่สามารถปิดการทำงานของ Microsoft Defender Antivirus บนเครื่อง Windows

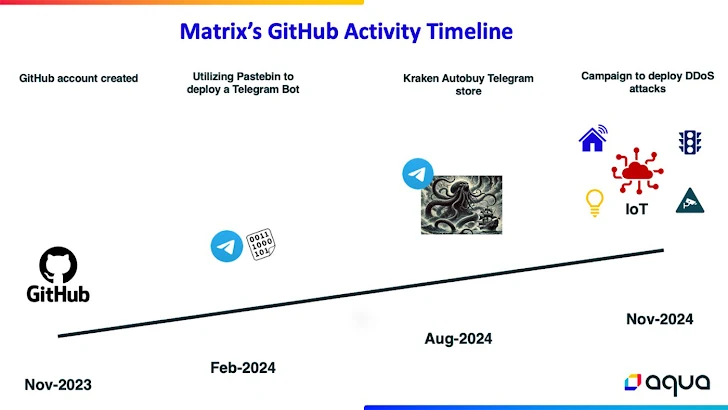

นอกจากนี้ Matrix ยังถูกพบว่าใช้บัญชี GitHub ของตัวเอง ที่เปิดขึ้นในเดือนพฤศจิกายน 2023 เพื่อจัดเก็บเครื่องมือบางส่วนที่ใช้ในการโจมตี DDoS ในแคมเปญนี้

เชื่อว่าการนำเสนอทั้งหมดนี้ถูกโฆษณาในรูปแบบบริการ DDoS-for-hire ผ่าน Telegram bot ที่มีชื่อว่า "Kraken Autobuy" ซึ่งจะเปิดโอกาสให้ลูกค้าเลือกแพ็คเกจต่าง ๆ และชำระเงินด้วยเหรียญ cryptocurrency เพื่อดำเนินการโจมตี

Morag ระบุว่า "แคมเปญนี้ แม้จะไม่ได้มีความซับซ้อนมากนัก แต่ก็แสดงให้เห็นว่าแค่มีการใช้เครื่องมือที่เข้าถึงได้ง่าย และความรู้ทางเทคนิคขั้นพื้นฐาน ก็สามารถทำให้ผู้โจมตี ทำการโจมตีได้หลายรูปแบบไปยังช่องโหว่ และการตั้งค่าที่ผิดพลาดบนอุปกรณ์ที่มีการเชื่อมต่อกับอินเทอร์เน็ตได้"

"ความเรียบง่ายของวิธีการเหล่านี้เน้นย้ำถึงความสำคัญของการแก้ไขแนวทางปฏิบัติด้านความปลอดภัยขั้นพื้นฐาน เช่น เริ่มต้นจากการเปลี่ยนรหัสผ่านที่สำคัญ, การรักษาความปลอดภัยของโปรโตคอลที่ใช้ในการจัดการระบบ และการอัปเดตเฟิร์มแวร์อย่างสม่ำเสมอ เพื่อป้องกันการโจมตีจากช่องโหว่ต่าง ๆ"

NSFOCUS ได้เปิดเผยข้อมูลเกี่ยวกับตระกูล botnet ที่สามารถหลบเลี่ยงการตรวจจับได้ที่มีชื่อว่า XorBot โดยมีเป้าหมายการโจมตีไปที่ Intelbras cameras และเราเตอร์จาก NETGEAR, TP-Link และ D-Link ตั้งแต่เดือนพฤศจิกายน 2023 ที่ผ่านมา

บริษัทด้านความปลอดภัยทางไซเบอร์ระบุเพิ่มเติมว่า "เมื่อจำนวนอุปกรณ์ที่ถูกควบคุมโดย botnet มีเพิ่มมากขึ้น ผู้โจมตีก็จะได้รับผลกำไรมากขึ้น จากการโฆษณาบริการให้เช่าการโจมตี DDoS อย่างเปิดเผยภายใต้ชื่อ Masjesu"

ที่มา : thehackernews

You must be logged in to post a comment.