รายงานล่าสุดจากทีม Incident Response ของ Rapid7 เปิดเผยถึงการโจมตีที่ร้ายแรงใน Microsoft SharePoint server ซึ่งทำให้ผู้ไม่หวังดีสามารถเข้าถึง domain ทั้งหมด และส่งผลกระทบต่อระบบที่สำคัญผ่านการใช้เทคนิคผสมอย่างซับซ้อน ซึ่งเกิดจากการใช้ประโยชน์จากช่องโหว่ CVE-2024-38094 แสดงให้เห็นถึงความสำคัญของการตรวจจับ และตอบสนองต่อช่องโหว่ใน SharePoint servers ที่ติดตั้งในองค์กรอย่างรวดเร็ว

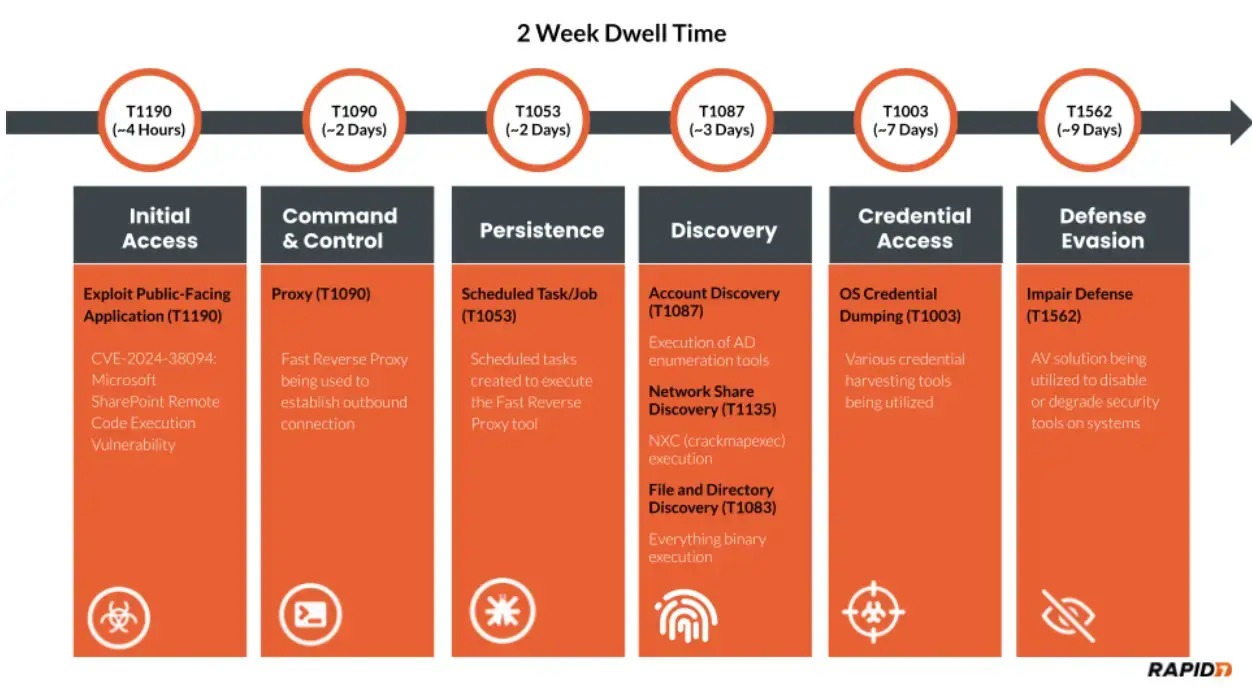

การตรวจสอบเริ่มจากการที่ Rapid7 พบพฤติกรรมที่น่าสงสัยที่เกี่ยวข้องกับบัญชี Microsoft Exchange service ที่มีสิทธิ์ domain administrator โดย Rapid7 ระบุว่า ช่องทางการโจมตีเป็นช่องโหว่ที่เป็นที่รู้จักใน SharePoint server คือ CVE-2024-38094 โดยอธิบายว่า “การใช้ช่องโหว่เพื่อเข้าถึงในเบื้องต้นเป็นรูปแบบที่พบได้บ่อยในปี 2024 ซึ่งมักต้องการเครื่องมือรักษาความปลอดภัย และขั้นตอนการตอบสนองที่มีประสิทธิภาพเพื่อหลีกเลี่ยงผลกระทบที่เกิดขึ้น" ช่องโหว่นี้ทำให้ผู้ไม่หวังดีสามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ ทำให้ผู้ไม่หวังดีสามารถแฝงตัวเข้าสู่ระบบ และโจมตีต่อไปภายในเครือข่ายได้อย่างอิสระโดยไม่ถูกตรวจจับเป็นเวลานานถึงสองสัปดาห์

เมื่อเจาะระบบเข้ามาได้แล้ว ผู้ไม่หวังดีได้ใช้บัญชี Microsoft Exchange service ที่ถูกโจมตีเพื่อติดตั้ง Horoung Antivirus (AV) ซึ่งเป็นผลิตภัณฑ์แอนตี้ไวรัสจากจีนที่จะรบกวนการทำงานของระบบรักษาความปลอดภัยที่ทำงานอยู่ การแทรกแซงนี้ทำให้ระบบรักษาความปลอดภัยที่มีอยู่หยุดทำงาน ซึ่งเปิดโอกาสให้ผู้ไม่หวังดีสามารถดำเนินการตามเป้าหมายได้โดยไม่มีข้อจำกัด ซึ่งเป็นการใช้เทคนิค Impairing Defenses (T1562) การหยุดทำงานที่เกิดขึ้นโดยตั้งใจนี้ทำให้ผู้ไม่หวังดีสามารถติดตั้ง และเรียกใช้เครื่องมือที่เป็นอันตราย รวมถึง Impacket เพื่อใช้ในการโจมตีต่อไปภายในเครือข่าย

SharePoint server ที่ถูกโจมตี ผู้ไม่หวังดีจะเรียกใช้ Mimikatz เพื่อดึงข้อมูล credentials และแก้ไข Log ของระบบเพื่อปกปิดร่องรอย โดยมีหลักฐานตามที่รายงานระบุว่า "ระบบ log ส่วนใหญ่ถูกปิดการทำงาน" ทำให้การตรวจจับเป็นไปได้ยาก นอกจากนี้ผู้ไม่หวังดีได้ใช้ webshell ที่ชื่อ "ghostfile93.aspx" เพื่อสร้างการเข้าถึงอย่างต่อเนื่อง โดยมีการสร้าง HTTP POST request จำนวนมากจาก IP ภายนอก การดำเนินการของ webshell นี้รวมถึงไฟล์ที่เป็นอันตรายอื่น ๆ เช่น Fast Reverse Proxy (FRP) ซึ่งจะช่วยให้ผู้ไม่หวังดีสามารถแมปเครือข่าย, เก็บข้อมูล credentials และสร้างการเชื่อมต่อกับภายนอกได้

Rapid7 พบไบนารีหลายตัวที่ผู้ไม่หวังดีใช้ ซึ่งแต่ละตัวออกแบบมาเพื่อขยายการควบคุมภายใน domain ผู้ไม่หวังดีจะเรียกใช้ "everything.exe" เพื่อสร้าง index ในระบบไฟล์ NTFS และใช้ "Certify.exe" เพื่อสร้าง Active Directory Federation Services (ADFS) certificates ที่มีสิทธิ์ระดับสูง นอกจากนี้ยังใช้ Kerbrute ซึ่งเป็นเครื่องมือ brute-force สำหรับ Kerberos tickets เพื่อเจาะเข้ากลไกการยืนยันตัวตนในเครือข่าย แสดงให้เห็นถึงวิธีการที่มุ่งเป้าไปยังการเจาะระบบการยืนยันตัวตน รายงานระบุว่า "TTPs เหล่านี้มีการใช้ไบนารีหลายตัว เช่น everything.exe, kerbrute_windows_amd64.exe, 66.exe, Certify.exe และมีความพยายามในการทำลายข้อมูลสำรองจากผู้ให้บริการภายนอก"

การวิเคราะห์ของ Rapid7 เน้นย้ำถึงความจำเป็นในการมีระบบ log ที่มีประสิทธิภาพ และมาตรการตรวจจับตั้งแต่เนิ่น ๆ คำแนะนำระบุว่า “การวิเคราะห์ log ของเหตุการณ์การยืนยันตัวตนจาก domain controllers” เป็นสิ่งสำคัญในการตรวจจับพฤติกรรมที่ผิดปกติ โดยเฉพาะที่เกี่ยวข้องกับบัญชีที่มีสิทธิ์สูง แนะนำให้ตรวจสอบนโยบายด้านความปลอดภัย, เสริมการเฝ้าระวังจาก log และติดตั้งแพตช์ล่าสุด โดยเฉพาะในบริการที่มีความเสี่ยงสูง เช่น SharePoint เพื่อป้องกันการเจาะระบบในลักษณะเดียวกัน

ที่มา :securityonline

You must be logged in to post a comment.