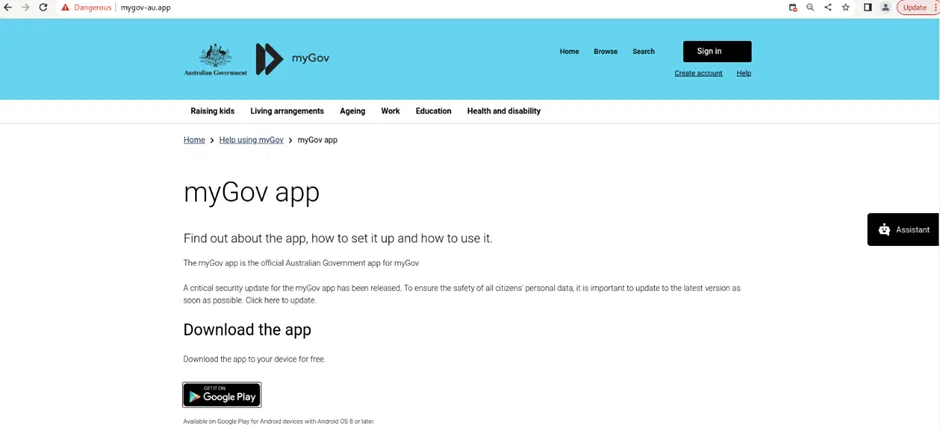

Cyble Research and Intelligence Labs (CRIL) ตรวจพบเว็บไซต์ฟิชชิง “mygov-au[.]app” ซึ่งปลอมเป็นเว็บไซต์ MyGov อย่างเป็นทางการของรัฐบาลออสเตรเลีย หลังจากวิเคราะห์เพิ่มเติม พบว่าเว็บไซต์นี้ถูกใช้แพร่กระจายไฟล์ APK ที่น่าสงสัย ซึ่งเชื่อมโยงกับมัลแวร์ GodFather ซึ่งมีความสามารถในการขโมยข้อมูล credential ของแอปพลิเคชันธนาคาร

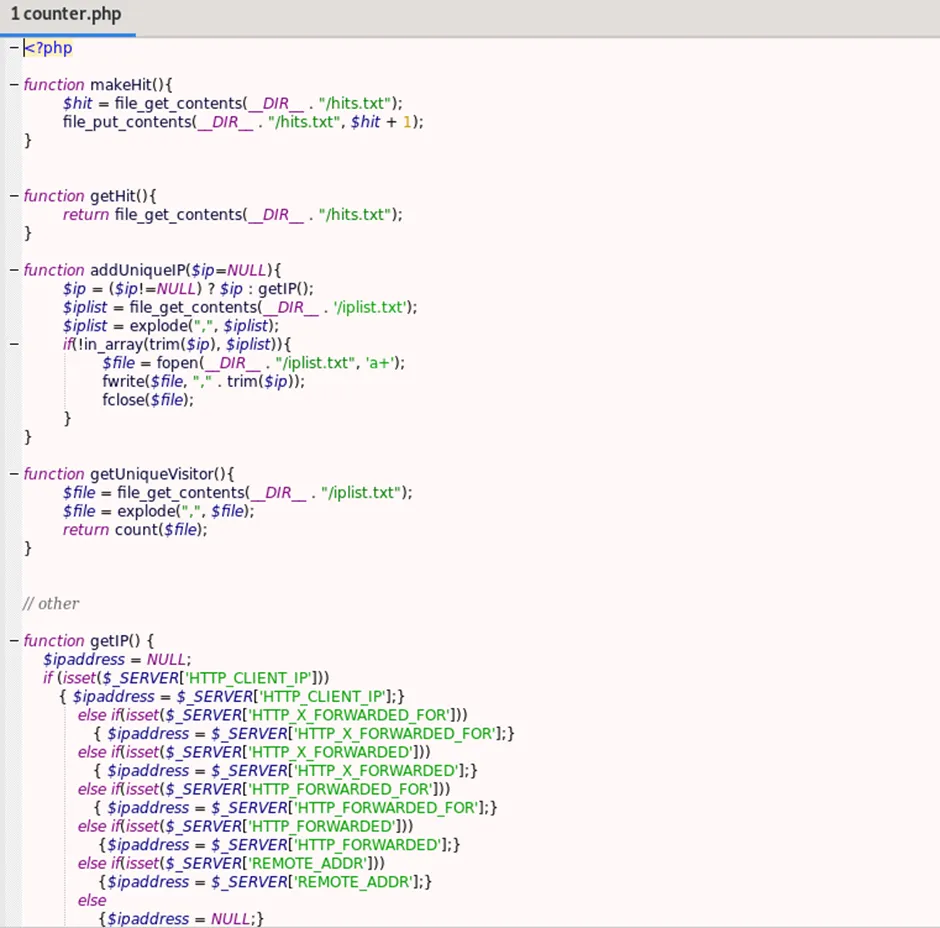

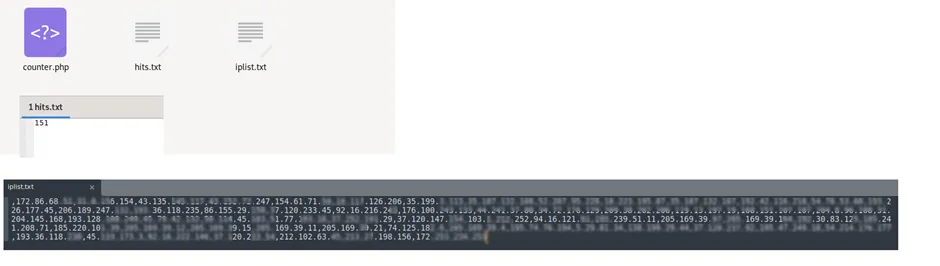

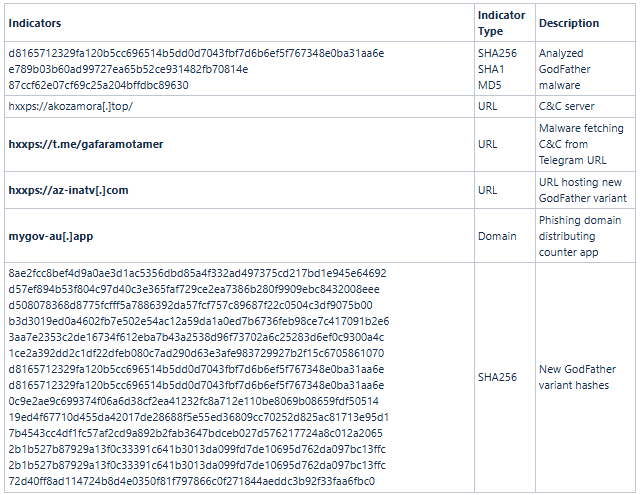

แอปพลิเคชันที่ถูกดาวน์โหลดชื่อว่า “MyGov.apk” โดยมันจะมีการเชื่อมต่อกับ URL “hxxps://az-inatv[.]com/ แอปพลิเคชันนี้ถูกตั้งค่าให้ติดตามจำนวนอุปกรณ์ที่มีการติดตั้ง, เก็บที่อยู่ IP ของอุปกรณ์ และบันทึกข้อมูลนี้บนเซิร์ฟเวอร์ในรูปแบบไฟล์ข้อความ

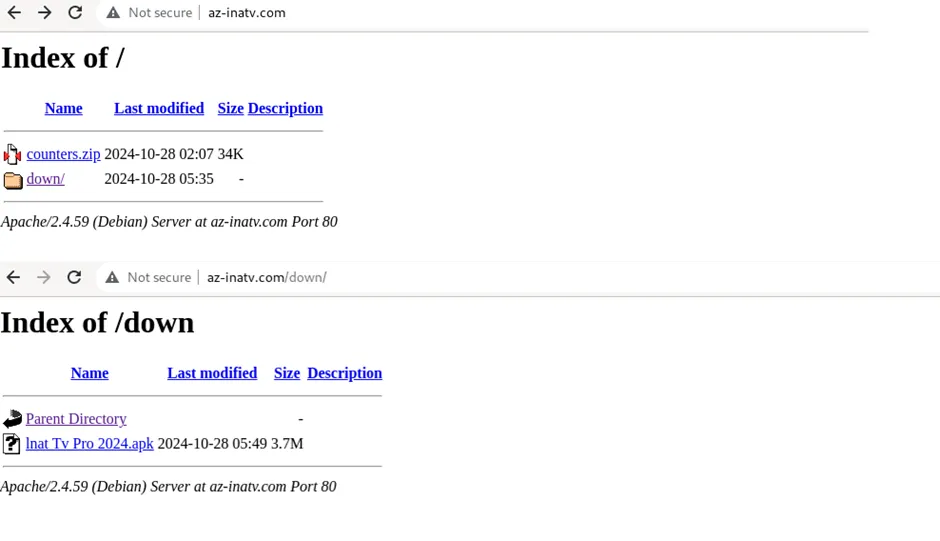

URL “hxxps://az-inatv[.]com/” มีไดเรกทอรีซึ่งมีไฟล์ชื่อ counters.zip ที่ประกอบด้วยจำนวนอุปกรณ์ที่ติดมัลแวร์ทั้งหมด และรายการ IP Address นอกจากนี้ยังมีอีกไดเรกทอรีที่ชื่อ “down” ซึ่งมีไฟล์ APK อีกตัวหนึ่งชื่อ “lnat Tv Pro 2024.apk” ซึ่งเมื่อวิเคราะห์ APK นี้ พบว่าเป็นมัลแวร์ GodFather

เมื่อทำการตรวจสอบไฟล์ counters.zip พบว่ามีการบันทึกจำนวน 151 ครั้งในไฟล์ hit.txt และ IP addresses ที่ไม่ซ้ำกัน 59 รายการ ซึ่งแสดงถึงจำนวนอุปกรณ์ที่ตกเป็นเป้าหมาย แม้ว่าแอปพลิเคชัน MyGov จะเป็นผู้เก็บข้อมูลนี้ แต่นักวิจัยสงสัยว่าผู้ไม่หวังดีอาจใช้ข้อมูลนี้เพื่อระบุจำนวนเหยื่อ และอาจใช้เว็บไซต์เดียวกันนี้ในการแพร่กระจายมัลแวร์ GodFather ในภายหลัง

สิ่งที่น่าสนใจคือ มัลแวร์ GodFather เวอร์ชันล่าสุดได้เปลี่ยนจากการใช้โค้ด Java ไปเป็นโค้ด native แทน ซึ่งปัจจุบันมัลแวร์กำหนดเป้าหมายไปยังแอปพลิเคชันธนาคาร และคริปโทเคอร์เรนซีกว่า 500 แอปพลิเคชัน และขยายขอบเขตการโจมตีไปยังประเทศญี่ปุ่น, สิงคโปร์, อาเซอร์ไบจาน และกรีซ รายละเอียดเพิ่มเติมเกี่ยวกับมัลแวร์ GodFather เวอร์ชันใหม่นี้จะอธิบายในส่วนถัดไป

รายละเอียดทางเทคนิค

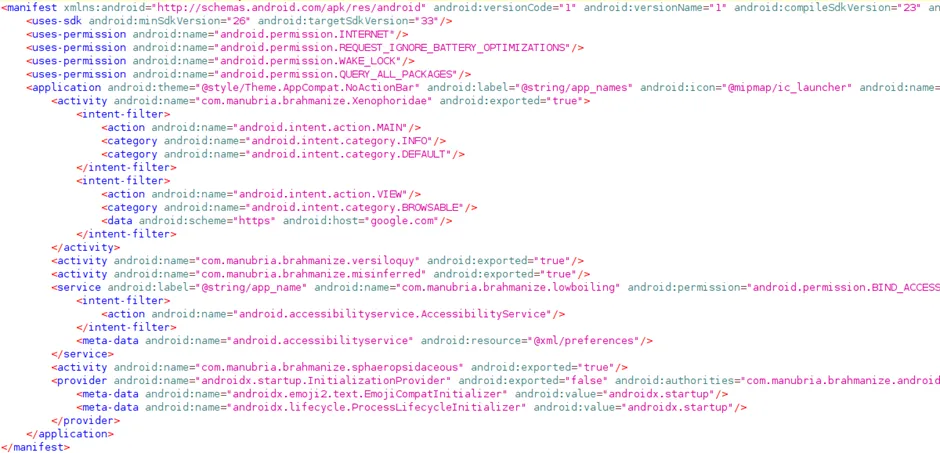

ในเวอร์ชันล่าสุด มัลแวร์ GodFather ทำงานด้วยสิทธิ์ขั้นต่ำ แต่จะมีการใช้ Accessibility service จำนวนมากในการดำเนินการที่เป็นอันตราย

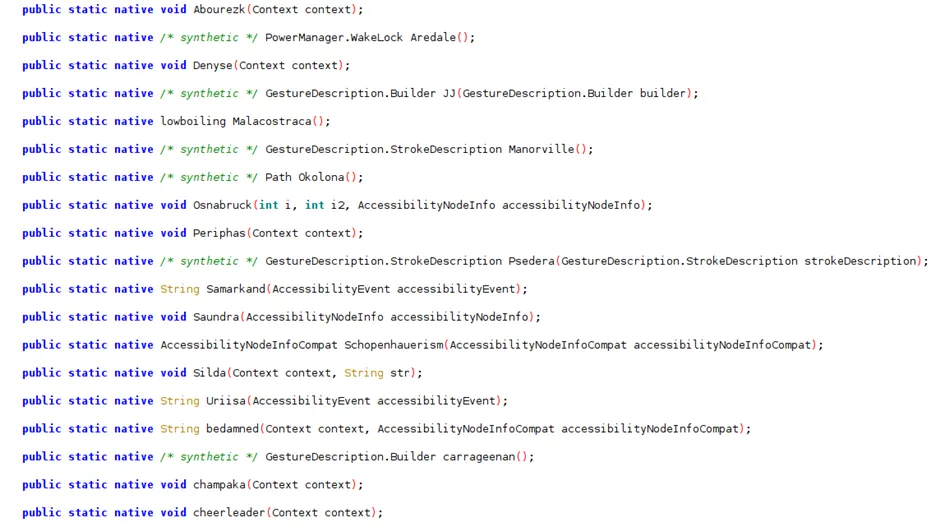

การใช้งานโค้ด Native

จากการวิเคราะห์ด้วยคลาสที่ระบุในไฟล์ manifest พบว่า มัลแวร์จะเรียกใช้เมธอด native จำนวนมาก ซึ่งก่อนหน้านี้ถูกพัฒนาโดยใช้โค้ด Java

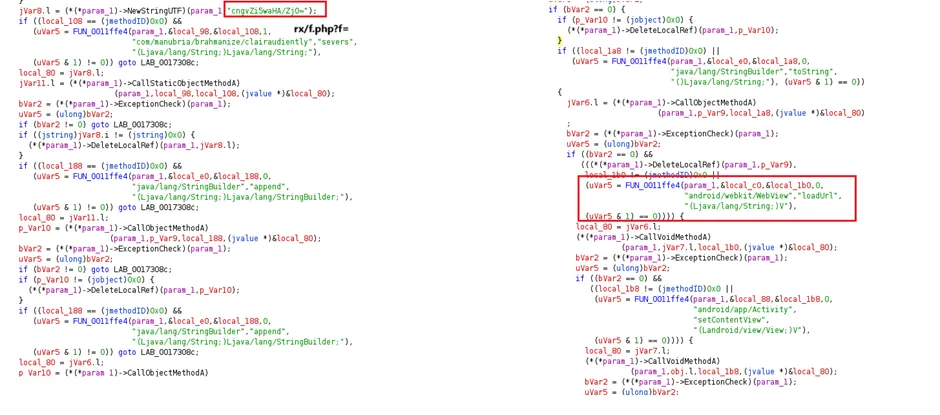

ฟังก์ชัน native เหล่านี้มีความสามารถในการดำเนินการที่เป็นอันตรายหลายอย่าง รวมถึงการ injection URL ลงใน WebView, การทำงานอัตโนมัติด้วยการเลื่อน หรือกดปุ่ม, การเชื่อมต่อกับ C2 Server และการบันทึกการกดแป้นพิมพ์

C2 Server

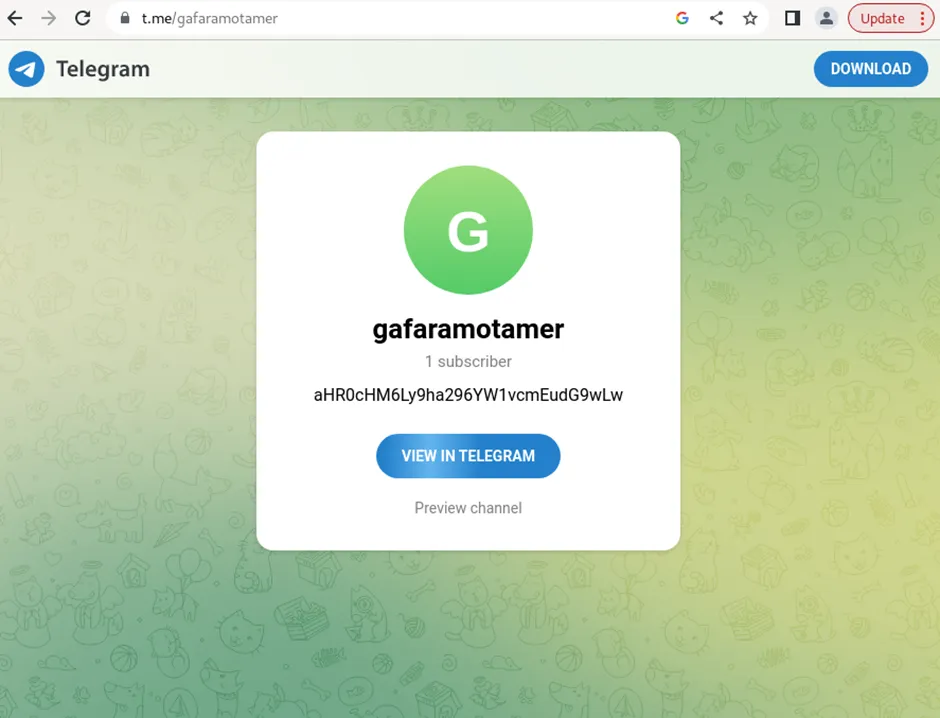

เช่นเดียวกับเวอร์ชันก่อนหน้านี้ ตัวอย่างล่าสุดก็ยังคงเชื่อมต่อกับ URL Telegram “hxxps://t.me/gafaramotamer” ซึ่งผู้ไม่หวังดีได้ฝัง URL ของ C2 Server ที่เข้ารหัสในรูปแบบ Base64 ไว้ โดยมัลแวร์จะดึงข้อมูล และถอดรหัส URL นี้ให้เป็น “hxxps://akozamora[.]top/z.php”

การโจมตีแอปพลิเคชันธนาคาร และคริปโทเคอร์เรนซีกว่า 500 แอปพลิเคชัน

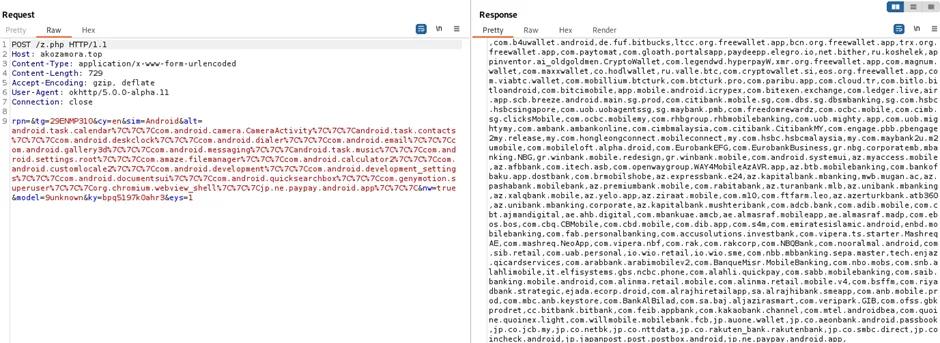

หลังจากถอดรหัส URL แล้ว มัลแวร์จะเริ่มการเชื่อมต่อโดยส่งข้อมูล เช่น รายการ package names ของแอปพลิเคชันที่ติดตั้ง, ภาษาเริ่มต้นของอุปกรณ์, ชื่อรุ่น และชื่อ SIM ในทางกลับกัน มันจะได้รับรายชื่อชื่อแพ็กเกจของแอปพลิเคชัน 500 แอปพลิเคชันที่เป็นเป้าหมาย ซึ่งจะเกี่ยวข้องกับแอปพลิเคชันธนาคาร และคริปโทเคอร์เรนซี นอกจากนี้ จากเป้าหมายเดิมในสหราชอาณาจักร, สหรัฐอเมริกา, ตุรกี, สเปน และอิตาลี มัลแวร์ GodFather ได้ขยายขอบเขตไปยังประเทศญี่ปุ่น, สิงคโปร์, กรีซ และอาเซอร์ไบจาน

เมื่อผู้ใช้งานพยายามโต้ตอบกับแอปพลิเคชันที่เป็นเป้าหมาย มัลแวร์จะปิดแอปพลิเคชันจริง และโหลด URL ปลอมของการเข้าสู่ระบบธนาคาร หรือคริปโทเคอร์เรนซีลงใน WebView หรือแสดงหน้าจอว่าง แทนที่จะให้แอปพลิเคชันจริงทำงาน มันจะสร้าง URL สำหรับการ injection โดยใช้ C2 Server “hxxps://akozamora[.]top/” และเพิ่ม endpoint “rx/f.php?f=” พร้อมกับชื่ออุปกรณ์, ชื่อแพ็กเกจ และภาษาที่ตั้งค่าเริ่มต้น จากนั้นจะโหลด URL ที่ประกอบขึ้นนี้ใน WebView

มัลแวร์ GodFather ได้ใช้วิธีการโจมตีแบบ overlay ด้วยเทคนิคนี้ แทนที่จะเปิดแอปพลิเคชันจริง มัลแวร์จะเปิดใช้งานตัวเอง และโหลดหน้าฟิชชิ่งเพื่อขโมยข้อมูล credential ของธนาคาร

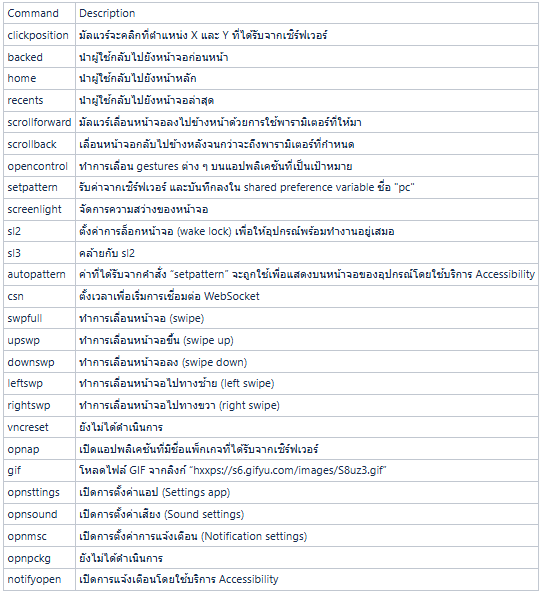

คำสั่งที่เพิ่มเข้ามาในเวอร์ชันใหม่

เวอร์ชันก่อนหน้านี้มีคำสั่งสำหรับการดำเนินการ USSD และ SMS ซึ่งถูกลบออกในเวอร์ชันล่าสุด นอกจากนี้ เวอร์ชันนี้ยังขาดสิทธิ์ในการเก็บข้อมูล หรือส่งข้อความ SMS จากอุปกรณ์ที่ติดมัลแวร์ คำสั่งที่เพิ่มเข้ามาใหม่จะมุ่งเน้นไปที่การทำให้เกิดการกระทำอัตโนมัติบนอุปกรณ์ที่ติดมัลแวร์ ด้านล่างนี้คือลิสต์คำสั่งที่พบในเวอร์ชันล่าสุดของมัลแวร์ GodFather

Recommendations

- ดาวน์โหลด และติดตั้งซอฟต์แวร์จาก App Store อย่างเป็นทางการเท่านั้น เช่น Google Play Store หรือ iOS App Store

- ใช้ซอฟต์แวร์ป้องกันไวรัส และซอฟต์แวร์ด้านความปลอดภัยที่มีชื่อเสียงบนอุปกรณ์ เช่น พีซี, แล็ปท็อป และอุปกรณ์มือถือ

- ใช้รหัสผ่านที่รัดกุม และเปิดใช้งาน MFA

- เปิดใช้งานคุณสมบัติความปลอดภัยแบบไบโอเมตริกซ์ เช่น ลายนิ้วมือ หรือการจดจำใบหน้า เพื่อปลดล็อคอุปกรณ์มือถือหากเป็นไปได้

- ระมัดระวังการเปิดลิงก์ที่ได้รับทาง SMS หรืออีเมลที่ส่งไปยังโทรศัพท์

- ตรวจสอบให้แน่ใจว่าเปิดใช้งาน Google Play Protect บนอุปกรณ์ Android

- ใช้ความระมัดระวังในขณะที่เปิดใช้งาน permissions ต่าง ๆ

- อัปเดตอุปกรณ์, ระบบปฏิบัติการ และแอปพลิเคชันอยู่เสมอ

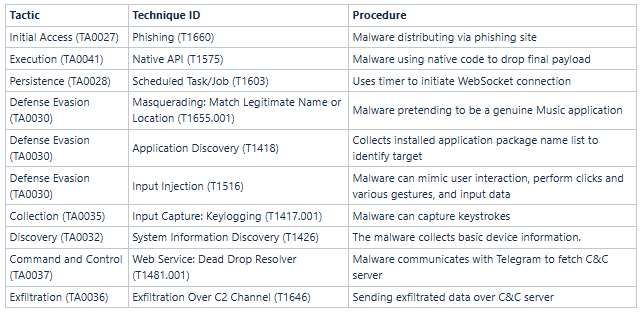

MITRE ATT&CK® Techniques

Indicators of Compromise (IOCs)

ที่มา : cyble

You must be logged in to post a comment.