กลุ่มอาชญากรรมทางไซเบอร์ RomCom จากรัสเซีย กำลังใช้ช่องโหว่แบบ Zero-Days สองรายการในการโจมตีครั้งล่าสุด โดยมุ่งเป้าไปที่ผู้ใช้งาน Firefox และ Tor Browser ในยุโรป และอเมริกาเหนือ

ช่องโหว่แรก (CVE-2024-9680) เป็นช่องโหว่แบบ use-after-free ในฟีเจอร์ animation timeline ของ Firefox ซึ่งช่วยให้สามารถเรียกใช้โค้ดใน sandbox ของเว็บเบราว์เซอร์ ได้ โดย Mozilla ได้แก้ไขช่องโหว่นี้ไปแล้วเมื่อวันที่ 9 ตุลาคม 2024 เพียงหนึ่งวันหลังจากที่ ESET รายงานปัญหานี้

ช่องโหว่ Zero-Day รายการที่สองที่ถูกใช้ในแคมเปญนี้ คือช่องโหว่การยกระดับสิทธิ์ (CVE-2024-49039) ใน Windows Task Scheduler service ซึ่งทำให้ผู้โจมตีสามารถเรียกใช้โค้ดนอก sandbox ของ Firefox ได้ Microsoft ได้แก้ไขช่องโหว่นี้ไปแล้วเมื่อต้นเดือนที่ผ่านมา เมื่อวันที่ 12 พฤศจิกายน 2024

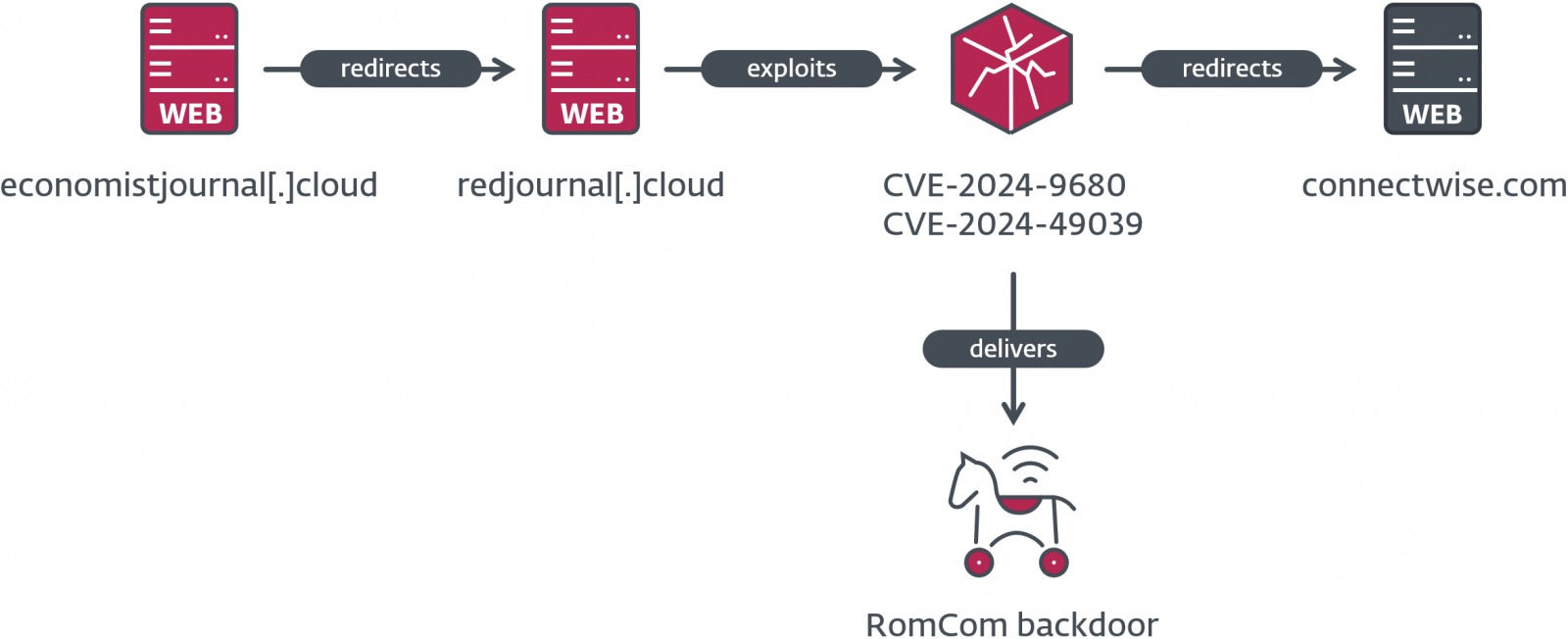

RomCom ใช้ช่องโหว่ทั้งสองรายการในการโจมตีแบบ Zero-Days ซึ่งช่วยให้ผู้โจมตีสามารถเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องมีการโต้ตอบจากผู้ใช้งาน เป้าหมายของพวกเขาเพียงแค่ให้ผู้ใช้งานเข้าชมเว็บไซต์ที่ถูกควบคุม และปรับแต่งโดยผู้โจมตีก็เพียงพอที่จะทำให้มีการดาวน์โหลด และรันแบ็คดอร์ RomCom บนระบบของเหยื่อ

จากชื่อของหนึ่งใน JavaScript ที่ใช้ในการโจมตี (main-tor.js) แสดงให้เห็นว่าผู้โจมตีได้มุ่งเป้าไปที่ผู้ใช้งาน Tor Browser ด้วย (เวอร์ชัน 12 และ 13 ตามการวิเคราะห์ของ ESET)

Damien Schaeffer นักวิจัยจาก ESET ระบุว่า "กระบวนการโจมตีประกอบด้วยเว็บไซต์ปลอมที่จะเปลี่ยนเส้นทางของเหยื่อไปยังเซิร์ฟเวอร์ที่มีโค้ดสำหรับการโจมตี และหากการโจมตีสำเร็จ shell code จะถูกรันเพื่อดาวน์โหลด และรันแบ็คดอร์ RomCom"

"แม้เราไม่ทราบว่าลิงก์ไปยังเว็บไซต์ปลอมนั้นถูกเผยแพร่ได้อย่างไร แต่หากมีการเข้าถึงหน้าเว็บด้วยเบราว์เซอร์ที่มีช่องโหว่ เพย์โหลดจะถูกดาวน์โหลด และรันบนคอมพิวเตอร์ของเหยื่อโดยไม่ต้องมีการโต้ตอบใด ๆ จากผู้ใช้"

เมื่อมัลแวร์ถูกติดตั้งบนอุปกรณ์ของเหยื่อแล้ว ผู้โจมตีสามารถรันคำสั่ง และติดตั้งเพย์โหลดอื่นเพิ่มเติมได้

ESET ระบุเพิ่มเติมว่า "การเชื่อมโยงช่องโหว่ Zero-Day สองรายการเข้าด้วยกันช่วยให้ RomCom มีโค้ดโจมตีที่ไม่ต้องการการโต้ตอบจากผู้ใช้ ความซับซ้อนในระดับนี้แสดงให้เห็นถึงความตั้งใจ และความสามารถของผู้โจมตีในการพัฒนาความสามารถที่มากขึ้น"

นอกจากนี้ จำนวนความพยายามโจมตีที่ประสบความสำเร็จของแบ็คดอร์ RomCom บนอุปกรณ์ของเหยื่อ ทำให้ ESET เชื่อว่านี่เป็นแคมเปญการโจมตีในวงกว้าง

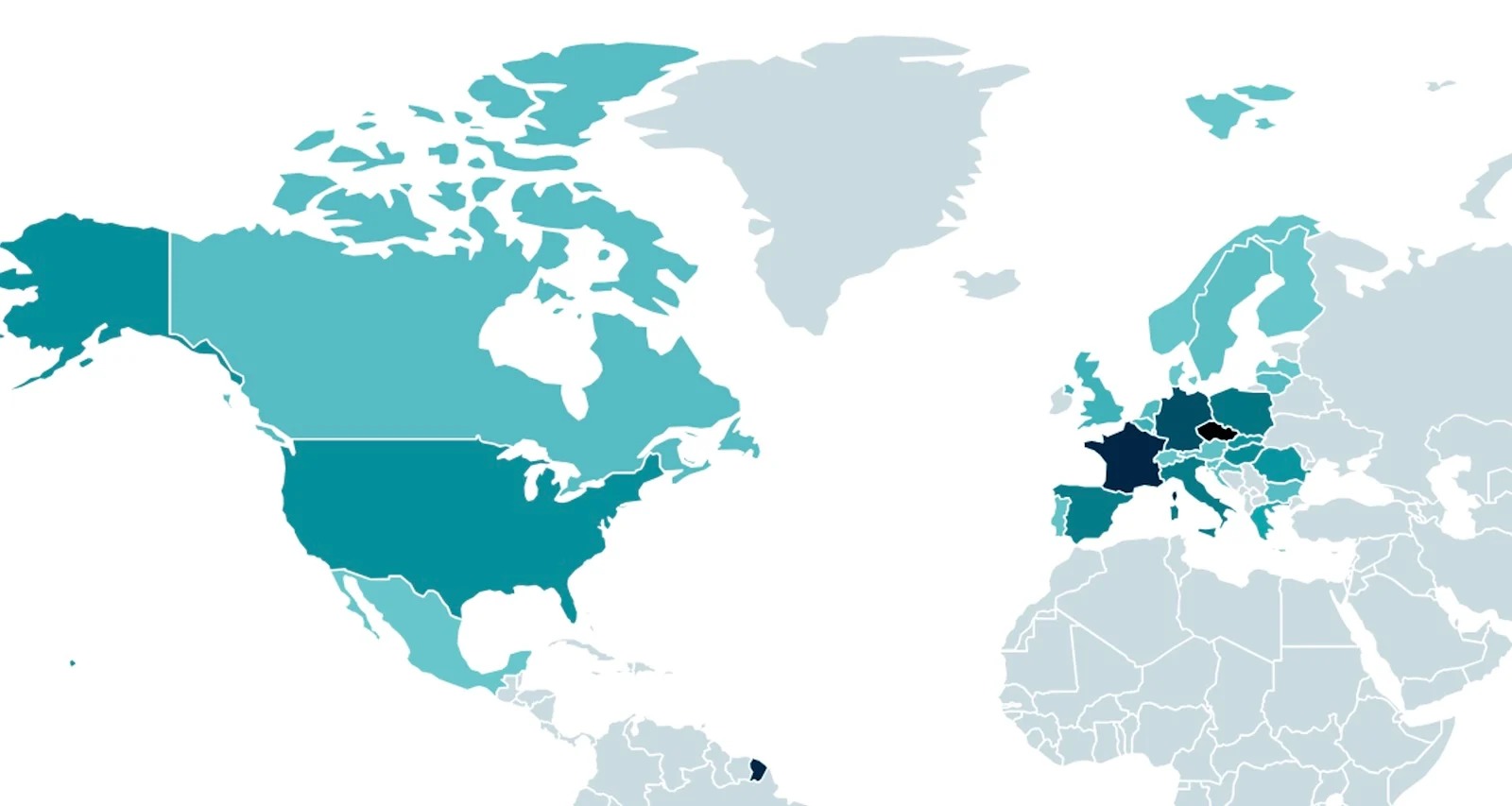

ESET ระบุว่า "จำนวนเป้าหมายที่อาจได้รับผลกระทบมีตั้งแต่เหยื่อเพียงรายเดียวต่อประเทศไปจนถึงสูงสุดถึง 250 ราย ตามข้อมูลจากระบบ telemetry ของ ESET"

เหตุการณ์นี้ไม่ใช่ครั้งแรกที่ RomCom ใช้ช่องโหว่ Zero-Day ในการโจมตี โดยในเดือนกรกฎาคม 2023 ผู้โจมตีได้ใช้ช่องโหว่ Zero-Day (CVE-2023-36884) ในผลิตภัณฑ์หลายตัวของ Windows และ Office เพื่อโจมตีองค์กรที่เข้าร่วมการประชุม NATO Summit ที่เมืองวิลนีอุส ประเทศลิทัวเนีย

RomCom (ซึ่งยังถูกติดตามในชื่อ Storm-0978, Tropical Scorpius หรือ UNC2596) โดยเชื่อมโยงกับแคมเปญที่มีแรงจูงใจทางการเงิน, การโจมตีด้วยแรนซัมแวร์ และการขู่กรรโชก รวมถึงการขโมยข้อมูล credential (ซึ่งน่าจะมีเป้าหมายในการสนับสนุนการดำเนินการด้านข่าวกรอง)

กลุ่มผู้โจมตียังถูกเชื่อมโยงกับการโจมตีด้วยแรนซัมแวร์ Industrial Spy ซึ่งหลังจากนั้นได้เปลี่ยนไปใช้แรนซัมแวร์ Underground

ตามรายงานของ ESET ตอนนี้ RomCom กำลังมุ่งเป้าไปที่องค์กรในยูเครน ยุโรป และอเมริกาเหนือ สำหรับการโจมตีเพื่อจารกรรมข้อมูลในหลากหลายอุตสาหกรรม ซึ่งรวมถึงหน่วยงานรัฐบาล, กลาโหม, พลังงาน, ยา และประกันภัย

ที่มา : bleepingcomputer

You must be logged in to post a comment.