ช่องโหว่ในการออกแบบกลไก logging ของ Fortinet VPN server สามารถใช้เพื่อปกปิดร่องรอยการ brute-force credentials ที่ประสบความสำเร็จระหว่างการโจมตีแบบ brute-force attack ซึ่งจะทำให้ผู้ดูแลระบบไม่ได้รับการแจ้งเตือน

ช่องโหว่ในการออกแบบกลไก logging ของ Fortinet VPN server สามารถใช้เพื่อปกปิดร่องรอยการ brute-force credentials ที่ประสบความสำเร็จระหว่างการโจมตีแบบ brute-force attack ซึ่งจะทำให้ผู้ดูแลระบบไม่ได้รับการแจ้งเตือน

แม้ว่าการโจมตีแบบ brute-force attack จะยังสามารถถูกตรวจจับได้ แต่เทคนิคการโจมตีใหม่นี้ช่วยให้สามารถบันทึกเหตุการณ์ได้เฉพาะ failed attempts เท่านั้น ซึ่งจะไม่พบเหตุการณ์ successful

การตรวจสอบ VPN credentials

FortiClient VPN server มีการบันทึกพฤติกรรมการเข้าสู่ระบบโดยใช้กระบวนการ 2 ขั้นตอน ซึ่งประกอบด้วยขั้นตอนการยืนยันตัวตน (Authentication) และการอนุญาต (Authorization)

นักวิจัยจาก Pentera บริษัทที่ให้บริการโซลูชันการตรวจสอบความปลอดภัยโดยอัตโนมัติ พบว่าการเข้าสู่ระบบที่ successful จะถูก logging ก็ต่อเมื่อกระบวนการผ่านทั้งขั้นตอนการ Authentication และการ Authorization เท่านั้น หากไม่เป็นเช่นนั้น FortiClient VPN จะ logging ว่าเป็น failed authentication

โดยทางนักวิจัย ได้คิดค้นวิธีการหยุดกระบวนการการเข้าสู่ระบบหลังขั้นตอนการ authentication ซึ่งช่วยให้พวกเขาสามารถผ่านการตรวจสอบข้อมูล VPN credentials ได้โดยทำให้ไม่มีการ logging การเข้าสู่ระบบที่สำเร็จ

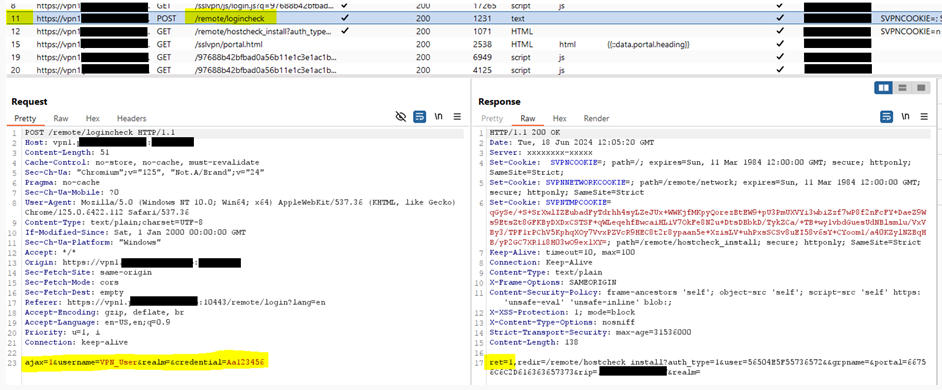

ทั้งนี้นักวิจัยได้ใช้ Burp application security testing tool เพื่อบันทึกการโต้ตอบระหว่าง client และ VPN server

นักวิจัยพบว่าการ response ต่อ HTTPS request เริ่มต้นแสดงให้เห็นถึงข้อมูล valid credentials (ผ่านค่า “ret=1”) การ failed authentication (“ret=0”) หรือการ response “An error occurred” ในกรณีที่มี failed attempts ติดต่อกันหลายครั้ง กล่าวคือ authentication เป็นแค่การยืนยันว่าข้อมูล credentials นั้นถูกต้อง และการ authorization จะเป็นการสร้าง VPN session

อย่างไรก็ตาม หากกระบวนการหยุดลงหลังขั้นตอนการ authentication VPN server จะทำการ logging เฉพาะ failed attempts เท่านั้น และไม่ logging การเข้าสู่ระบบที่ successful เนื่องจากไม่ได้มีการดำเนินการไปยังขั้นตอนการ authorization ถัดไป ปัญหาดังกล่าวทำให้ผู้ดูแลระบบไม่สามารถระบุได้ว่าการพยายามโจมตีแบบ brute-force attack นั้นประสบความสำเร็จหรือไม่ และจะเห็นเฉพาะ log สำหรับกระบวนการ failed authentication เท่านั้น

ที่น่าสังเกตคือแม้ว่า Hacker จะกำหนด set ของการเข้าสู่ระบบที่ถูกต้อง และนำไปใช้ในการโจมตี กระบวนการ authorization จะเสร็จสมบูรณ์ก็ต่อเมื่อ FortiClient VPN ส่ง API calls สองครั้งที่ยืนยันการปฏิบัติตามข้อกำหนดด้านความปลอดภัยของอุปกรณ์ และระดับการเข้าถึงของผู้ใช้เท่านั้น

ที่น่าสังเกตคือแม้ว่า Hacker จะกำหนด set ของการเข้าสู่ระบบที่ถูกต้อง และนำไปใช้ในการโจมตี กระบวนการ authorization จะเสร็จสมบูรณ์ก็ต่อเมื่อ FortiClient VPN ส่ง API calls สองครั้งที่ยืนยันการปฏิบัติตามข้อกำหนดด้านความปลอดภัยของอุปกรณ์ และระดับการเข้าถึงของผู้ใช้เท่านั้น

วิธีการตรวจสอบนี้ทำให้การโจมตีมีความซับซ้อนอย่างมาก แต่ Hacker ที่มีทรัพยากรเพียงพอก็ยังสามารถใช้แนวทางของ Pentera เพื่อเจาะเครือข่ายขององค์กรได้

นักวิจัยได้แจ้งปัญหาดังกล่าวให้ทาง Fortinet ทราบถึงปัญหาดังกล่าวแล้ว แต่ทาง Fortinet ระบุว่าปัญหาดังกล่าวไม่ถือว่าเป็นช่องโหว่ จึงไม่สามารถยืนยันว่าปัญหาดังกล่าวจะได้รับการแก้ไข

ที่มา : bleepingcomputer

You must be logged in to post a comment.