นักวิจัยด้านความปลอดภัยทางไซเบอร์ พบแคมเปญฟิชชิงแบบใหม่ที่สามารถแพร่กระจายมัลแวร์แบบ fileless ที่รู้จักกันในชื่อ Remcos RAT

Xiaopeng Zhang นักวิจัยจาก Fortinet FortiGuard Labs ระบุในบทวิเคราะห์ที่เผยแพร่เมื่อสัปดาห์ที่แล้วว่า Remcos RAT มีฟีเจอร์ระดับสูงมากมายให้กับผู้ซื้อที่นำไปใช้งาน เพื่อใช้ควบคุมคอมพิวเตอร์ของเหยื่อได้จากระยะไกล

ผู้โจมตีสามารถใช้ Remcos ในการรวบรวมข้อมูลที่มีความสำคัญจากเหยื่อ และควบคุมคอมพิวเตอร์ของพวกเขาจากระยะไกล เพื่อกระทำการที่เป็นอันตรายเพิ่มเติมต่อไป

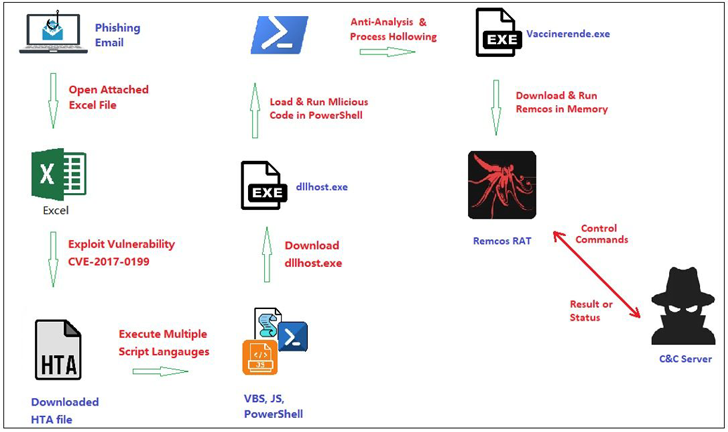

จุดเริ่มต้นของการโจมตีนี้คืออีเมลฟิชชิ่งที่ใช้หลอกเหยื่อในรูปแบบของใบสั่งซื้อ เพื่อหลอกให้ผู้รับเปิดไฟล์แนบ Microsoft Excel

เอกสาร Excel ที่เป็นอันตรายนี้ถูกออกแบบมาเพื่อใช้ประโยชน์จากช่องโหว่ในการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลใน Microsoft Office (CVE-2017-0199, คะแนน CVSS: 7.8) เพื่อดาวน์โหลดไฟล์ HTML Application (HTA) ("cookienetbookinetcahce.hta") จากเซิร์ฟเวอร์ภายนอก ("192.3.220[.]22") และเรียกใช้ไฟล์นั้นด้วย mshta.exe

HTA file นั้นจะถูกป้องกันด้วยโค้ดหลายชั้นของ JavaScript, Visual Basic Script และ PowerShell เพื่อหลีกเลี่ยงการตรวจจับ หน้าที่หลักของ HTA file คือการเรียกดาวน์โหลด executable file จากเซิร์ฟเวอร์เดียวกัน และเรียกใช้ไฟล์ดังกล่าว

จากนั้นไฟล์ดังกล่าวจะทำการเรียกใช้งานโปรแกรม PowerShell ที่ถูกซ่อนไว้ พร้อมกับใช้เทคนิคหลีกเลี่ยงการวิเคราะห์ และต่อต้านการ debugging เพื่อทำให้การตรวจจับทำได้ยากขึ้น ในขั้นตอนถัดไป โค้ดที่เป็นอันตรายจะใช้เทคนิค process hollowing เพื่อดาวน์โหลด และเรียกใช้ Remcos RAT ในที่สุด

Zhang ระบุว่า "แทนที่จะบันทึกไฟล์ของ Remcos ลงบนเครื่อง และเรียกใช้งาน แต่มันจะ deploy Remcos โดยตรงในหน่วยความจำของ process ที่กำลังทำงานอยู่ หรืออีกนัยหนึ่ง มันคือ Remcos เวอร์ชัน fileless"

Remcos RAT ถูกติดตั้งมาเพื่อเก็บรวบรวมข้อมูลประเภทต่าง ๆ จากเครื่องที่ถูกโจมตี รวมถึงข้อมูลของระบบ และสามารถดำเนินการตามคำสั่งของผู้โจมตีที่ส่งจากเซิร์ฟเวอร์ command-and-control (C2) ได้

Commands เหล่านี้ช่วยให้โปรแกรมสามารถเก็บรวบรวมข้อมูล, เรียกดู และปิด process ต่าง ๆ, จัดการ services ของระบบ, แก้ไข Windows Registry, เรียกใช้ commands และ scripts, เก็บข้อมูลจากคลิปบอร์ด, เปลี่ยนภาพพื้นหลังของเดสก์ท็อป, เปิดใช้งานกล้อง และไมโครโฟน, ดาวน์โหลด payload เพิ่มเติม, บันทึกหน้าจอ และแม้กระทั่งปิดการใช้งานคีย์บอร์ดหรือเมาส์

การเปิดเผยข้อมูลนี้เกิดขึ้นในขณะที่ Wallarm เปิดเผยว่า ผู้โจมตีกำลังใช้ประโยชน์จาก API ของ DocuSign เพื่อส่งใบแจ้งหนี้ปลอมที่ดูสมจริง เพื่อหลอกลวงผู้ใช้งานที่ไม่ระมัดระวัง และดำเนินการแคมเปญฟิชชิงดังกล่าวในวงกว้าง

การโจมตีนี้ประกอบด้วยการสร้างบัญชี Docusign ที่ถูกต้อง และมีการชำระเงินแล้ว ซึ่งช่วยให้ผู้โจมตีสามารถปรับเปลี่ยน template และใช้ API โดยตรง บัญชีเหล่านี้จะถูกนำไปใช้สร้าง template ใบแจ้งหนี้เฉพาะที่เลียนแบบคำขอให้ลงนามเอกสารอิเล็กทรอนิกส์จากแบรนด์ที่มีชื่อเสียง เช่น Norton Antivirus

บริษัทระบุว่า "ความแตกต่างจากการโจมตีแบบ phishing แบบเดิมที่ใช้การสร้างอีเมล และแนบลิงก์ที่เป็นอันตราย วิธีการนี้ใช้บัญชี และ templates ของ DocuSign ที่เป็นของจริงเพื่อปลอมตัวเป็นบริษัทที่น่าเชื่อถือ ซึ่งสามารถหลอกทั้งผู้ใช้ และเครื่องมือรักษาความปลอดภัยได้"

"หากผู้ใช้ลงนามในเอกสารนี้ ผู้โจมตีจะสามารถใช้เอกสารที่ลงนามแล้วเพื่อขอการชำระเงินจากองค์กรนอกเหนือจาก DocuSign หรือส่งเอกสารที่ลงนามแล้วผ่าน DocuSign ไปยังแผนกการเงิน เพื่อให้ดำเนินการชำระเงินตามที่ร้องขอ"

โดยแคมเปญฟิชชิงได้ใช้เทคนิคที่ไม่คุ้นเคยที่เรียกว่า "ZIP file concatenation" เพื่อ bypass เครื่องมือรักษาความปลอดภัย และแพร่กระจายมัลแวร์ประเภท remote access trojans ไปยังเป้าหมายได้

วิธีการนี้ประกอบด้วยการเชื่อม ZIP archive หลายไฟล์เข้าด้วยกันเป็นไฟล์เดียว ซึ่งก่อให้เกิดปัญหาด้านความปลอดภัยเนื่องจากความแตกต่างในการแยก และการประมวลผลไฟล์ของโปรแกรมต่าง ๆ เช่น 7-Zip, WinRAR และ Windows File Explorer ทำให้ payload ที่เป็นอันตรายถูกมองข้ามได้

Perception Point ได้ระบุในรายงานล่าสุดว่า "ด้วยการใช้ประโยชน์จากวิธีการต่าง ๆ ที่ ZIP readers และ archive managers ประมวลผล ZIP file ที่ถูกเชื่อมต่อเข้าด้วยกัน ทำให้ผู้โจมตีสามารถฝังมัลแวร์โดยมุ่งเป้าการโจมตีไปยังผู้ใช้งานที่มีเครื่องมือบางอย่างโดยเฉพาะ"

"ผู้โจมตีรู้ว่าเครื่องมือเหล่านี้มักจะพลาด หรือมองข้ามเนื้อหาที่เป็นอันตรายที่ซ่อนอยู่ภายใน ZIP file ที่ต่อเชื่อมกัน ทำให้พวกเขาสามารถส่ง payload ได้โดยไม่ถูกตรวจพบ และเจาะจงเป้าหมายไปยังผู้ใช้ที่ใช้โปรแกรมบางอย่างในการทำงานกับไฟล์ ZIP"

นอกจากนี้ ยังพบว่ามีกลุ่มผู้ไม่ประสงค์ดีที่รู้จักกันในชื่อ Venture Wolf ที่มีความเชื่อมโยงกับการโจมตีแบบฟิชชิงที่มุ่งเป้าไปยังภาคการผลิต, การก่อสร้าง, IT และโทรคมนาคมของรัสเซีย โดยใช้ MetaStealer ซึ่งเป็นเวอร์ชันหนึ่งของมัลแวร์ RedLine Stealer

ที่มา : thehackernews

You must be logged in to post a comment.