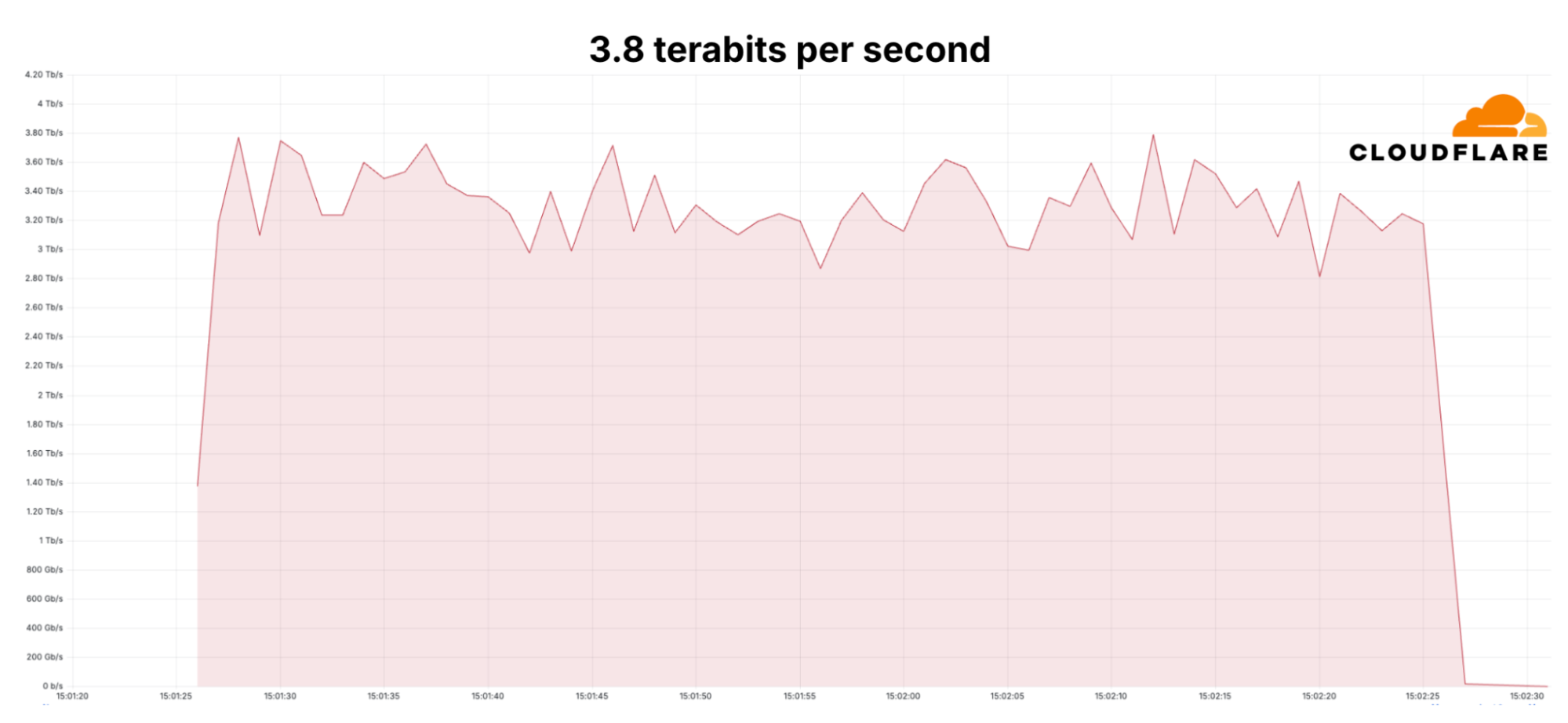

ระหว่างแคมเปญการโจมตีแบบ Distributed Denial-of-Service ที่มีเป้าหมายไปยังองค์กรในภาคบริการทางการเงิน, อินเทอร์เน็ต และโทรคมนาคม พบการโจมตีแบบ Volumetric สูงสุดถึง 3.8 Tbps ซึ่งเป็นการโจมตีครั้งใหญ่ที่สุดที่บันทึกไว้ได้จนถึงปัจจุบัน โดยการโจมตีดังกล่าวเป็นการโจมตี DDoS ในรูปแบบ Hyper-Volumetric มากกว่า 100 ครั้งติดต่อกันเป็นเวลาหนึ่งเดือน ซึ่งส่งผลให้โครงสร้างพื้นฐานของเครือข่ายเต็มไปด้วยข้อมูลขยะ

ในการโจมตีแบบ Volumetric DDoS attack เป้าหมายจะได้รับข้อมูลในปริมาณมหาศาลจนทำให้เกิดการใช้งานแบนด์วิดท์ และทรัพยากรของแอปพลิเคชันมากเกินไป จนอุปกรณ์ไม่สามารถทำงานต่อไปได้ ทำให้ผู้ใช้ที่ถูกโจมตีไม่สามารถเข้าถึงระบบได้

เราเตอร์ Asus, อุปกรณ์ MikroTik, DVR และเว็บเซิร์ฟเวอร์

การโจมตีหลายครั้งมีการมุ่งเป้าไปที่โครงสร้างพื้นฐานในเครือข่ายของเป้าหมาย เป็นการโจมตีในระดับ Layer 3 (network) – Layer 4 (transport) ที่มีปริมาณเกินสองพันล้านแพ็คเก็ตต่อวินาที (pps) และสามเทราบิตต่อวินาที (Tbps)

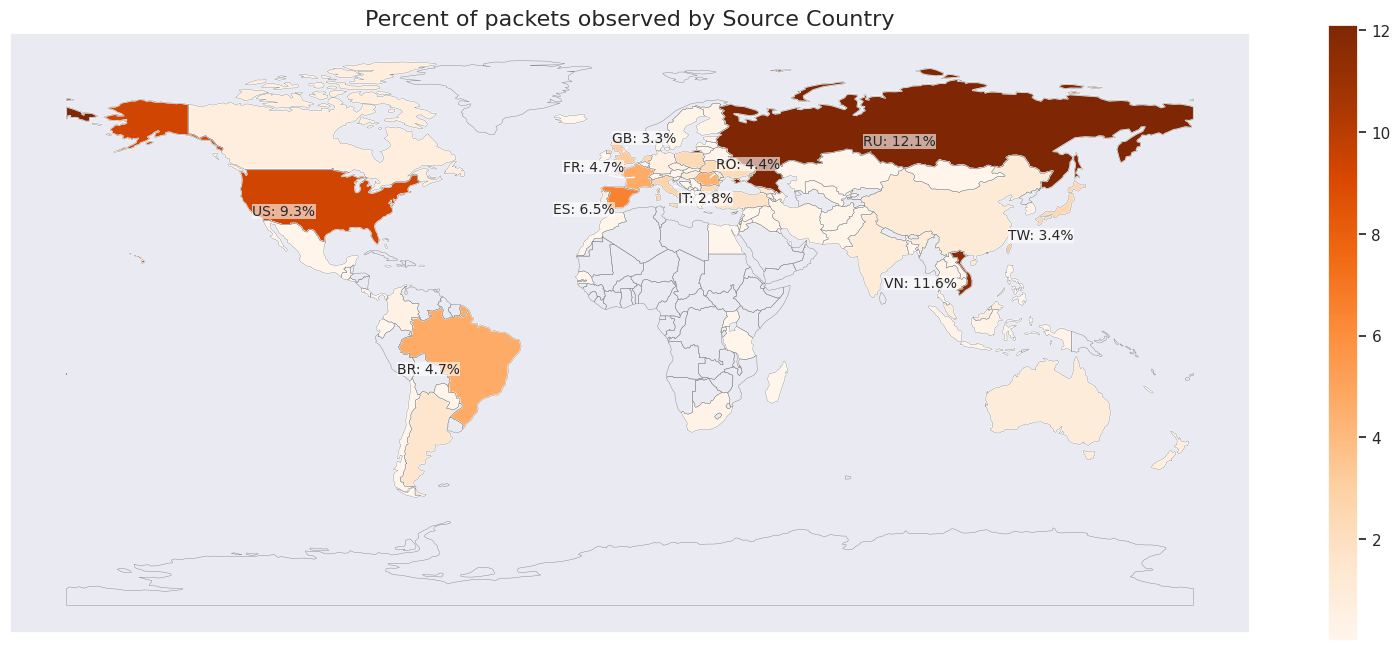

ตามที่นักวิจัยจาก Cloudflare ระบุว่า อุปกรณ์ที่ใช้โจมตีมาจากเครื่องที่ติดมัลแวร์จากทั่วโลก โดยมีหลายเครื่องที่อยู่ในประเทศรัสเซีย เวียดนาม สหรัฐอเมริกา บราซิล และสเปน

ผู้โจมตีที่อยู่เบื้องหลังแคมเปญนี้ใช้ประโยชน์จากอุปกรณ์หลายประเภทที่ถูกโจมตี ซึ่งรวมไปถึงเราเตอร์ Asus จำนวนมากที่ใช้ภายในบ้าน ระบบ Mikrotik, DVR และเว็บเซิร์ฟเวอร์

อุปกรณ์ Cloudflare ได้ลดผลกระทบจากการโจมตี DDoS ทั้งหมดได้โดยอัตโนมัติ และสังเกตว่าการโจมตีที่มีปริมาณสูงสุด 3.8 Tbps ใช้เวลานานถึง 65 วินาที

นักวิจัยระบุว่าเครือข่ายอุปกรณ์ที่เป็นอันตรายใช้ User Datagram Protocol (UDP) เป็นพอร์ตหลัก และมีการ fixed port ซึ่งเป็นโปรโตคอลที่มีการถ่ายโอนข้อมูลรวดเร็ว แต่ไม่จำเป็นต้องสร้างการเชื่อมต่ออย่างเป็นทางการ

ก่อนหน้านี้ Microsoft ได้สร้างสถิติในการป้องกันการโจมตีแบบ DDoS ในรูปแบบเชิงปริมาณครั้งใหญ่สุดที่ 3.47 Tbps โดยมีเป้าหมายไปยังลูกค้า Azure ในเอเชีย

โดยทั่วไปผู้โจมตีแบบ DDoS จะต้องพึ่งเครือข่ายอุปกรณ์ที่ติดมัลแวร์ขนาดใหญ่ (Botnet) หรือมองหาวิธีในการขยายข้อมูลที่ส่งไปยังเป้าหมาย ที่ใช้ระบบจำนวนน้อยกว่า

ในรายงานประจำสัปดาห์นี้ บริษัท Akamai ซึ่งเป็นบริษัทด้านคลาวด์คอมพิวติ้ง ได้ยืนยันว่าช่องโหว่ CUPS ใน Linux ที่เพิ่งถูกเปิดเผยเมื่อไม่นานมานี้ อาจเป็นช่องทางที่เหมาะสมสำหรับการโจมตีเพื่อนำระบบมาใช้เพื่อโจมตีแบบ DDoS

หลังจากสแกนบน public internet เพื่อค้นหาระบบที่มีความเสี่ยงต่อการถูกโจมตีจากช่องโหว่ CUPS โดยทาง Akamai พบว่ามีระบบมากกว่า 58,000 ระบบที่เสี่ยงต่อการถูกนำมาใช้ในการโจมตีแบบ DDoS จากการใช้ประโยชน์จากช่องโหว่ดังกล่าวของ Linux

การทดสอบเพิ่มเติมเผยให้เห็นว่าเซิร์ฟเวอร์ CUPS ที่มีช่องโหว่หลายร้อยแห่งจะส่งสัญญาณกลับซ้ำ ๆ หลังจากได้รับ request เริ่มต้น โดยบางเซิร์ฟเวอร์จะมีการทำงานในรูปแบบซ้ำกันไปเรื่อย ๆ แม้จะได้รับการตอบสนองในรูปแบบ HTTP/404 request

เซิร์ฟเวอร์เหล่านี้ส่ง request นับพันรายการไปยังระบบทดสอบของ Akamai ซึ่งแสดงให้เห็นถึงศักยภาพที่สำคัญในการขยายขนาดการโจมตีจากการใช้ประโยชน์จากช่องโหว่ของ CUPS

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.