พบเครื่องมือเวอร์ชันใหม่ของ Qilin ransomware ที่พัฒนาโดยใช้ภาษา Rust มีชื่อว่า 'Qilin.B' ถูกตรวจพบในการโจมตี โดยมีการเข้ารหัสที่ซับซ้อนขึ้น และสามารถหลบเลี่ยงการตรวจจับจากอุปกรณ์รักษาความปลอดภัย รวมไปถึงสามารถขัดขวางกระบวนการกู้คืนข้อมูลได้

Qilin.B ถูกพบโดยนักวิจัยด้านความปลอดภัยจาก Halcyon ซึ่งเตือนถึงภัยคุกคามนี้ และได้แชร์ indicators of compromise (IOCs) เพื่อช่วยในการตรวจจับตั้งแต่ขั้นตอนเริ่มต้น

Qilin อัปเดตตัวเข้ารหัสของตัวเอง

โดย Qilin.B จะใช้การเข้ารหัสแบบ AES-256-CTR ร่วมกับความสามารถของ AESNI สำหรับ CPU ที่รองรับ ทำให้การเข้ารหัสรวดเร็วยิ่งขึ้น

อย่างไรก็ตาม มัลแวร์ประเภทใหม่นี้ยังคงใช้ ChaCha20 สำหรับระบบเก่า หรือระบบที่มีประสิทธิภาพต่ำที่ไม่มีฮาร์ดแวร์ในการรองรับ AESNI เพื่อให้มั่นใจว่าการเข้ารหัสจะมีความซับซ้อนมากขึ้น

Qilin.B ยังได้รวมการเข้ารหัสแบบ RSA-4096 และ OAEP padding สำหรับการป้องกันคีย์การเข้ารหัส ทำให้การถอดรหัสแทบเป็นไปไม่ได้หากไม่มี private key หรือค่า captured seed

เมื่อมีการเรียกใช้ โดยมัลแวร์ Qilin เวอร์ชันใหม่จะเพิ่มคีย์ autorun ใน Windows Registry เพื่อให้เกิดความต่อเนื่อง และเพื่อหยุดกระบวนการทำงาน รวมไปถึงเพื่อปลดล็อกข้อมูลสำคัญสำหรับการเข้ารหัส และปิดการทำงานของอุปกรณ์ด้าน security เช่น

- Veeam (backup and recovery)

- Windows Volume Shadow Copy Service (system backup and recovery)

- SQL database services (enterprise data management)

- Sophos (security and antivirus software)

- Acronis Agent (backup and recovery service)

- SAP (enterprise resource planning)

โดยข้อมูล Existing volume shadow copies ที่มีอยู่จะถูกลบเพื่อป้องกันการกู้คืนระบบ และ Windows Event Logs จะถูกลบเพื่อขัดขวางการ forensic analysis โดยไบนารีของแรนซัมแวร์จะถูกลบทิ้งหลังจากกระบวนการเข้ารหัสเสร็จสิ้น

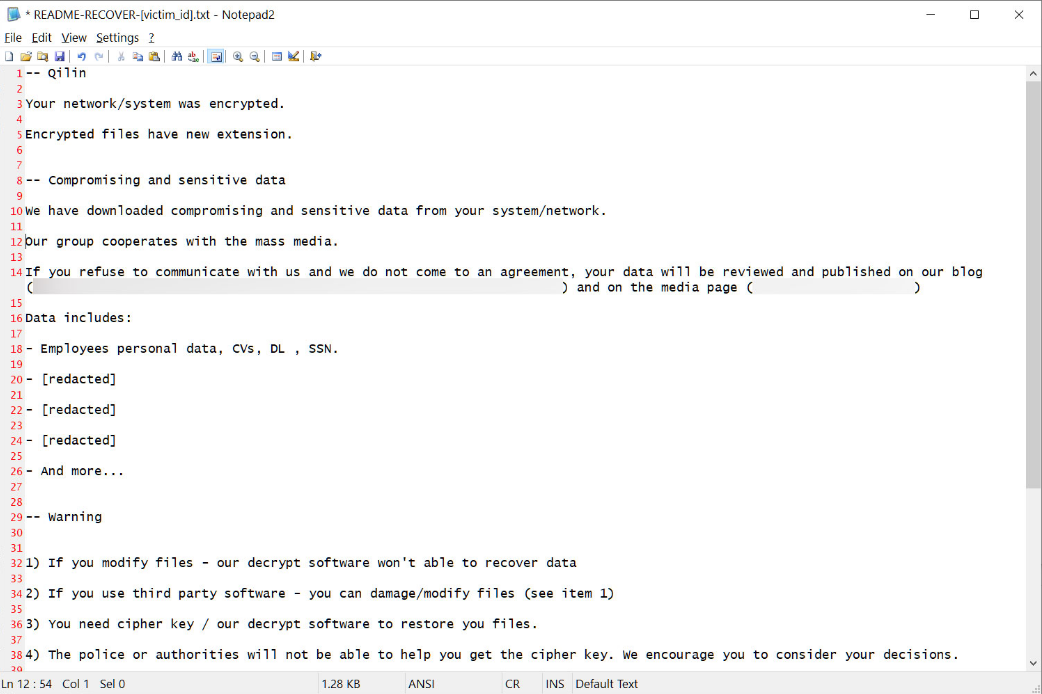

Qilin.B มีเป้าหมายในการโจมตีทั้งไดเรกทอรีในเครื่อง และโฟลเดอร์ในเครือข่าย และสร้างบันทึกเรียกค่าไถ่ในแต่ละไดเรกทอรีที่ถูกเข้ารหัส โดยระบุ victim ID ในส่วนของ title

เพื่อให้เข้าถึงได้ในระดับสูง มัลแวร์นี้ได้มีการปรับแต่ง Registry ด้วยการทำ separate entry เพื่อเปิดใช้งานการแชร์ไดรฟ์ของเครือข่ายในส่วนของกระบวน elevated และ non-elevated

แม้ว่าฟีเจอร์เหล่านี้จะไม่ใช่เรื่องใหม่ในโลกของแรนซัมแวร์ แต่ก็สามารถส่งผลกระทบรุนแรง และกว้างขวางได้ เมื่อถูกเพิ่มเข้าไปในกลุ่มมัลแวร์ที่ถูกใช้โดยกลุ่มผู้โจมตีชื่อดังในการโจมตีที่มีประสิทธิภาพสูง

เมื่อเดือนสิงหาคมที่ผ่านมา Sophos เปิดเผยว่า Qilin ได้ใช้เครื่องมือแบบ custom info-stealer ในการโจมตี เพื่อรวบรวมข้อมูล credentials ที่จัดเก็บไว้ในเบราว์เซอร์ Google Chrome และขยายการโจมตีไปยังเครือข่ายอื่น รวมไปถึงสามารถกลับมายังระบบที่ถูกโจมตีก่อนหน้านี้ได้แม้ว่าระบบนั้นจะมีการ cleanups แล้วก็ตาม

ก่อนหน้านี้ Qilin ถูกใช้ในการโจมตีที่สร้างความเสียหายอย่างหนักต่อโรงพยาบาลใหญ่ ๆ ในลอนดอน และศาลยุติธรรมแห่งรัฐวิคตอเรียในออสเตรเลีย รวมไปถึงบริษัทใหญ่ด้านยานยนต์ Yanfeng

กลุ่มนี้ยังใช้มัลแวร์เวอร์ชัน Linux ที่เน้นโจมตี VMware ESXi แต่เวอร์ชันที่ Halcyon ตรวจพบนี้มีเป้าหมายไปที่ระบบ Windows

ที่มา : bleepingcomputer

You must be logged in to post a comment.