กลุ่มแฮ็กเกอร์จากอิหร่านที่รู้จักกันในชื่อ OilRig ถูกพบว่ากำลังโจมตีโดยใช้ประโยชน์จากช่องโหว่การยกระดับสิทธิ์ที่ได้รับการแก้ไขแล้ว ซึ่งส่งผลกระทบต่อ Windows Kernel โดยการโจมตีดังกล่าวจะมุ่งเป้าไปที่สหรัฐอาหรับเอมิเรตส์ (U.A.E.) และกลุ่มประเทศอาหรับ

กลุ่มแฮ็กเกอร์จากอิหร่านที่รู้จักกันในชื่อ OilRig ถูกพบว่ากำลังโจมตีโดยใช้ประโยชน์จากช่องโหว่การยกระดับสิทธิ์ที่ได้รับการแก้ไขแล้ว ซึ่งส่งผลกระทบต่อ Windows Kernel โดยการโจมตีดังกล่าวจะมุ่งเป้าไปที่สหรัฐอาหรับเอมิเรตส์ (U.A.E.) และกลุ่มประเทศอาหรับ

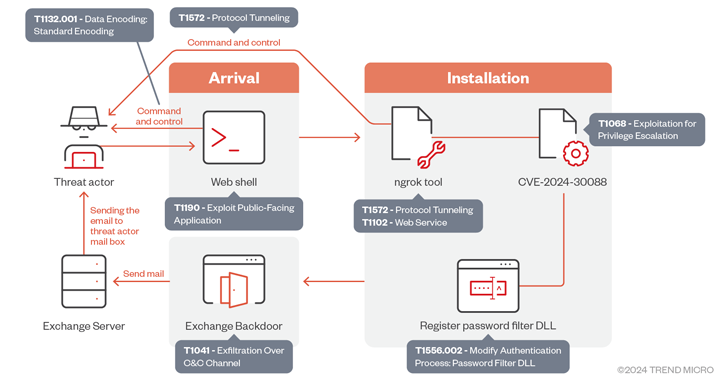

นักวิจัยของ Trend Micro ได้แก่ Mohamed Fahmy, Bahaa Yamany, Ahmed Kamal และ Nick Dai ได้รายงานผลการวิเคราะห์เมื่อวันศุกร์ที่ผ่านมาว่า "กลุ่มนี้ใช้กลยุทธ์ที่ซับซ้อนซึ่งรวมถึงการใช้ backdoor ที่ใช้ Microsoft Exchange servers เพื่อขโมยข้อมูลที่สำคัญ และใช้ประโยชน์จากช่องโหว่ต่าง ๆ อย่างเช่น CVE-2024-30088 เพื่อยกระดับสิทธิ์"

บริษัทความปลอดภัยทางไซเบอร์กำลังติดตามกลุ่มแฮ็กเกอร์ที่ใช้ชื่อ Earth Simnavaz หรือที่รู้จักกันในชื่อ APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (เดิมชื่อ EUROPIUM) และ Helix Kitten

การโจมตีประกอบด้วยการติดตั้งโปรแกรมฝังตัวที่ไม่เคยถูกพบมาก่อน ซึ่งมีความสามารถในการขโมยข้อมูลที่สำคัญผ่าน Microsoft Exchange servers ภายในองค์กรได้ ซึ่งเป็นกลยุทธ์ที่ผู้โจมตีเคยใช้มาก่อน ในขณะเดียวกันยังมีการรวมช่องโหว่ที่เพิ่งถูกเปิดเผยใหม่เข้ากับชุดเครื่องมือที่ใช้ในการโจมตีอีกด้วย

CVE-2024-30088 ได้รับการแก้ไขไปแล้วโดย Microsoft ในเดือนมิถุนายน 2024 โดยเป็นช่องโหว่ที่เกี่ยวข้องกับการเพิ่มสิทธิ์ใน Windows kernel ที่อาจถูกใช้ประโยชน์เพื่อให้ได้รับสิทธิ์ระดับ SYSTEM ได้

การเข้าถึงเครือข่ายเป้าหมายเริ่มต้นด้วยการแทรกซึมเข้าสู่เว็บเซิร์ฟเวอร์ที่มีช่องโหว่เพื่อวาง web shell ตามด้วยการวางเครื่องมือจัดการระยะไกล ngrok เพื่อรักษาการเข้าถึง และโจมตีต่อไปยังระบบอื่น ๆ ในเครือข่าย

ช่องโหว่การยกระดับสิทธิ์จะทำหน้าที่เป็นช่องทางในการส่ง backdoor ที่ชื่อว่า STEALHOOK ซึ่งมีหน้าที่ในการส่งข้อมูลที่ต้องการผ่าน Exchange server ไปยังที่อยู่อีเมลที่ควบคุมโดยผู้โจมตีในรูปแบบของไฟล์แนบ

เทคนิคที่น่าสนใจอย่างหนึ่งที่ OilRig ใช้ในการโจมตีชุดล่าสุด คือ การใช้ประโยชน์จากสิทธิ์ที่ถูกยกระดับเพื่อวาง password filter policy DLL (psgfilter.dll) เพื่อดึงข้อมูลสำคัญที่มีความสำคัญจากผู้ใช้ผ่าน domain controllers หรือบัญชีผู้ใช้บน local machines

นักวิจัยระบุว่า "ผู้โจมตีจะใช้ความระมัดระวังอย่างมากในการจัดการกับรหัสผ่านแบบ plaintext ในขณะที่ใช้งานฟังก์ชัน password filter export และผู้โจมตียังใช้รหัสผ่านแบบ plaintext เพื่อเข้าถึง และติดตั้งเครื่องมือจากระยะไกล รหัสผ่านแบบ plaintext จะถูกเข้ารหัสก่อนที่จะถูกขโมยเมื่อส่งออกผ่านเครือข่าย"

เป็นที่น่าสังเกตว่าการใช้ psgfilter.dll ถูกพบตั้งแต่เมื่อเดือนธันวาคม 2022 ในการโจมตีที่มุ่งเป้าไปยังองค์กรในตะวันออกกลาง โดยใช้ backdoor อีกตัวหนึ่งที่ชื่อว่า MrPerfectionManager

นักวิจัยยังระบุอีกว่า "การโจมตีล่าสุดของพวกเขาแสดงให้เห็นว่า Earth Simnavaz กำลังมุ่งเน้นไปที่การใช้ประโยชน์จากช่องโหว่ในโครงสร้างพื้นฐานสำคัญของภูมิภาคที่มีความอ่อนไหวทางการเมือง และพวกเขายังพยายามสร้างฐานที่มั่นถาวรในองค์กรที่ถูกโจมตี เพื่อใช้เป็นเครื่องมือในการโจมตีเป้าหมายอื่นเพิ่มเติม"

ที่มา : thehackernews

You must be logged in to post a comment.