GitHub กำลังถูกใช้งานเพื่อเผยแพร่มัลแวร์ Lumma Stealer ที่มีความสามารถในการขโมยข้อมูล ผ่านการโพสต์วิธีการแก้ไขปัญหาปลอมในความคิดเห็นของโปรเจกต์ต่าง ๆ

การโจมตีนี้ถูกรายงานครั้งแรกโดย contributor ในไลบรารี Rust ของ Teloxide ซึ่งได้ระบุไว้บน Reddit ว่า พวกเขาได้รับความคิดเห็นที่ดูเหมือนจะเป็นการแก้ไขปัญหา แต่แท้จริงแล้วกลับเป็นการเผยแพร่มัลแวร์

การตรวจสอบเพิ่มเติมโดย BleepingComputer พบว่า มีความคิดเห็นที่คล้ายกันหลายพันรายการที่โพสต์ลงในโปรเจ็กต์ต่าง ๆ มากมายบน GitHub ซึ่งทั้งหมดล้วนเสนอการแก้ไขปัญหาปลอม ๆ ให้กับคำถามของผู้อื่น

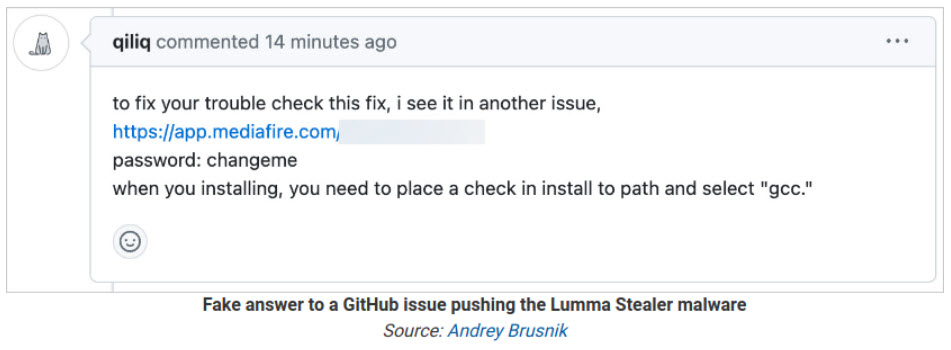

วิธีแก้ปัญหานี้ คือ จะหลอกให้ดาวน์โหลดไฟล์ archive ที่ใส่รหัสผ่านไว้จาก mediafire.com หรือผ่าน URL ของ bit.ly และหลอกให้มีการเรียกใช้รันไฟล์ปฏิบัติการที่อยู่ในไฟล์นั้น ในแคมเปญปัจจุบัน รหัสผ่านที่ใช้ในความคิดเห็นทั้งหมดที่พบคือ "changeme"

Reverse engineer ที่ชื่อว่า Nicholas Sherlock ให้ข้อมูลกับ BleepingComputer ว่า มีความคิดเห็นมากกว่า 29,000 รายการที่เผยแพร่มัลแวร์นี้ภายในช่วงเวลา 3 วัน

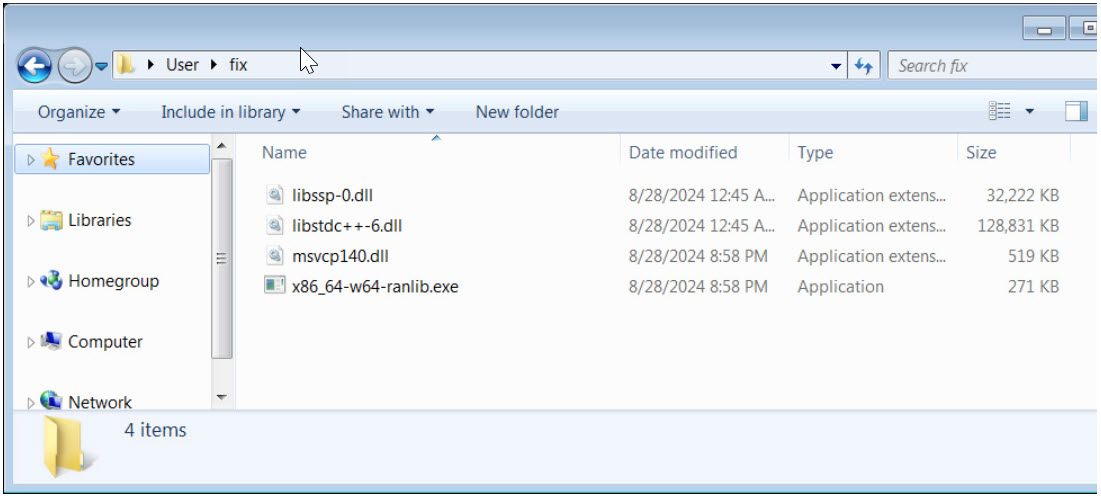

การคลิกที่ลิงก์จะพาไปยังหน้าดาวน์โหลดไฟล์ชื่อ 'fix.zip' ซึ่งภายในประกอบด้วยไฟล์ DLL หลายไฟล์ และไฟล์ executable ชื่อ x86_64-w64-ranlib.exe

การทดสอบรันไฟล์บน Any.Run แสดงให้เห็นว่าเป็นมัลแวร์ขโมยข้อมูลชื่อว่า Lumma Stealer

Lumma Stealer เป็นมัลแวร์ที่เมื่อถูกเรียกใช้งาน จะพยายามขโมยคุกกี้, ข้อมูล credentials, รหัสผ่าน, บัตรเครดิต และประวัติการเข้าชมจาก Google Chrome, Microsoft Edge, Mozilla Firefox และเบราว์เซอร์ Chromium อื่น ๆ

นอกจากนี้ มัลแวร์ยังสามารถขโมยกระเป๋าเงินคริปโต, private keys และไฟล์ข้อความที่มีชื่อ เช่น seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, *.txt และ *.pdf เนื่องจากไฟล์เหล่านี้อาจมี private crypto keys และรหัสผ่าน

ข้อมูลนี้จะถูกรวบรวมไว้ในไฟล์ archive และส่งกลับไปยังผู้โจมตี ซึ่งพวกเขาสามารถใช้ข้อมูลนี้ในการโจมตีเพิ่มเติม หรือขายในตลาดอาชญากรรมไซเบอร์

แม้ว่าผู้ดูแลระบบของ GitHub จะลบความคิดเห็นเหล่านี้ไปแล้ว แต่ก็มีผู้ที่รายงานว่าตกเป็นเหยื่อของการโจมตีนี้

ใครก็ตามที่เผลอรันมัลแวร์นี้ควรเปลี่ยนรหัสผ่านของทุกบัญชี โดยใช้รหัสผ่านที่ไม่ซ้ำกันสำหรับแต่ละเว็บไซต์ และย้ายเงินคริปโตไปยังกระเป๋าใหม่

เมื่อเดือนที่แล้ว Check Point Research ได้เปิดเผยแคมเปญคล้าย ๆ กันโดยกลุ่มผู้โจมตี Stargazer Goblin ซึ่งสร้างบริการแพร่กระจายมัลแวร์ Distribution-as-a-Service (DaaS) จากบัญชีปลอมมากกว่า 3,000 บัญชีบน GitHub เพื่อเผยแพร่มัลแวร์ขโมยข้อมูล

ยังไม่ชัดเจนว่าแคมเปญนี้เป็นแคมเปญเดียวกัน หรือเป็นแคมเปญใหม่ที่ดำเนินการโดยกลุ่มผู้โจมตีอื่น

ที่มา : bleepingcomputer

You must be logged in to post a comment.