โรงบำบัดน้ำเป็นส่วนสำคัญของโครงสร้างสาธารณะ โดยมีระบบน้ำสาธารณะมากกว่า 148,000 ระบบที่ดำเนินงานอยู่ในสหรัฐอเมริกา ความสำคัญของโรงบำบัดน้ำเหล่านี้ได้รับการเน้นย้ำจากการที่พวกเขาต้องเผชิญกับการโจมตีทางไซเบอร์เพิ่มมากขึ้น เนื่องจากขาดมาตรการความปลอดภัยทางไซเบอร์ที่เข้มงวดเมื่อเปรียบเทียบกับอุตสาหกรรมอื่น ๆ ในเหตุการณ์การโจมตีครั้งล่าสุดในเดือนกันยายน 2024 ผู้ไม่หวังดีได้โจมตีโรงบำบัดน้ำของเมืองอาร์คันซอซิตี ส่งผลให้โรงงานต้องเปลี่ยนไปใช้การดำเนินงานแบบแมนนวลแทน

Cyble Research & Intelligence Labs (CRIL) ได้เน้นย้ำถึงความจำเป็นเร่งด่วนในการป้องกันทรัพย์สินด้านเทคโนโลยีการปฏิบัติงาน (OT) และความประมาทที่มีอยู่ในการปฏิบัติตามโปรโตคอลความปลอดภัยทางไซเบอร์ขั้นพื้นฐาน เช่น การเปลี่ยนข้อมูล credentials เริ่มต้น, การแบ่งส่วนเครือข่ายของระบบ OT อย่างเป็นระบบ และการลดความเสี่ยงจากการเปิดเผยระบบเหล่านี้บนอินเทอร์เน็ต

เพื่อเป็นการเน้นย้ำถึงความเร่งด่วน CISA ได้เผยแพร่เอกสารฉบับล่าสุดเมื่อเร็ว ๆ นี้ โดยระบุถึงการโจมตีทางไซเบอร์อย่างต่อเนื่องที่ดำเนินการโดยกลุ่ม Hacktivist ที่สนับสนุนรัสเซีย ซึ่งมุ่งเป้าหมายไปที่อุปกรณ์เทคโนโลยีการปฏิบัติงาน (OT) ในอเมริกาเหนือ และยุโรปโดยเฉพาะ

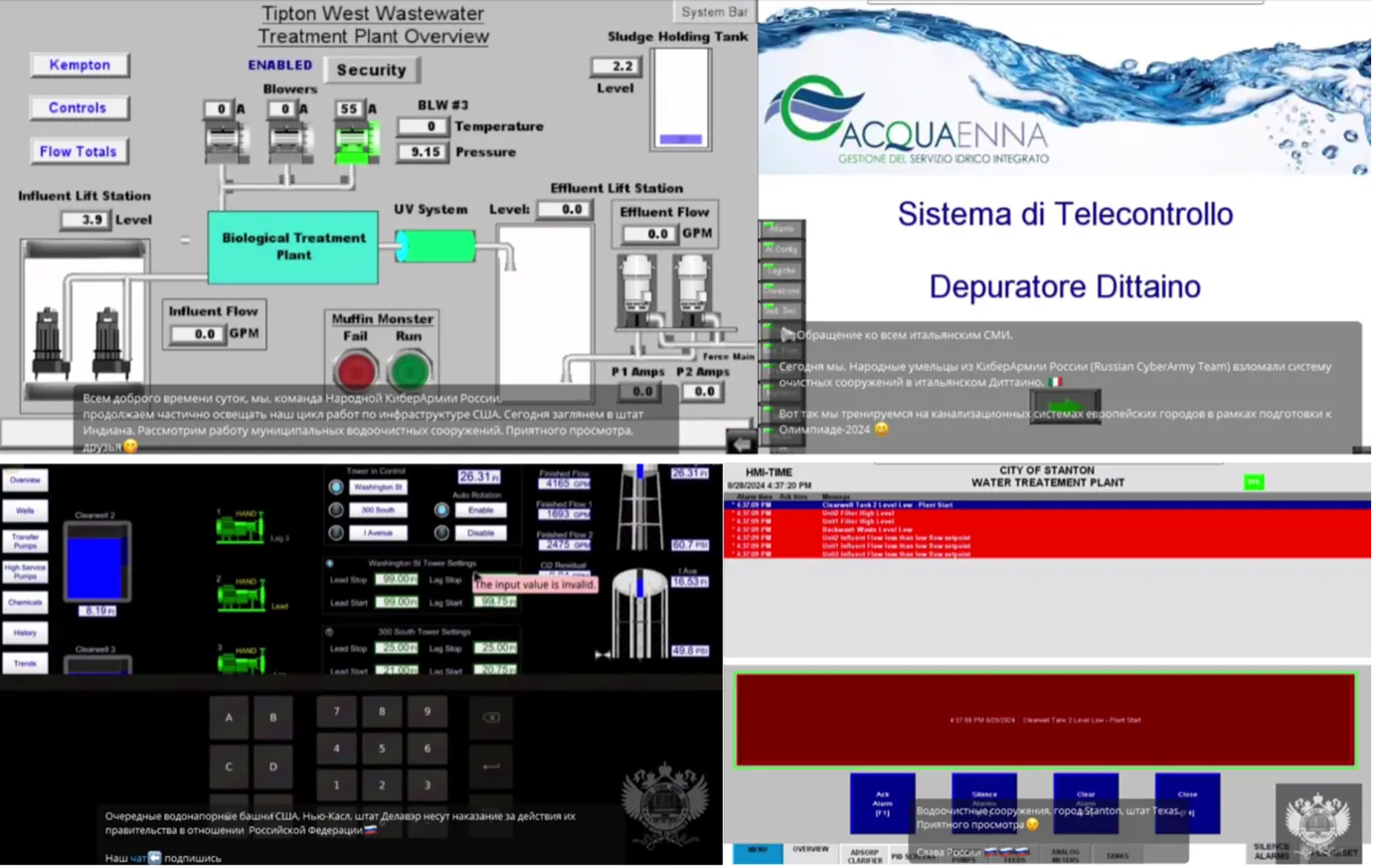

เอกสารข้อเท็จจริงร่วมระบุว่า “องค์กรที่มีส่วนร่วมในการจัดทำเอกสารนี้ทราบถึงการโจมตี และการบุกรุกระบบเทคโนโลยีการปฏิบัติงาน (OT) ขนาดเล็กโดยกลุ่ม Hacktivist ที่สนับสนุนรัสเซียในระบบน้ำและน้ำเสีย (WWS) ของอเมริกาเหนือ และยุโรป, เขื่อน, ภาคพลังงาน และภาคอาหาร และการเกษตร กลุ่มผู้ไม่หวังดีเหล่านี้มุ่งหวังที่จะโจมตีระบบควบคุมอุตสาหกรรม (ICS) ที่มีการเปิดเผยบนอินเทอร์เน็ต ซึ่งมีลักษณะเป็นโมดูลผ่านส่วนประกอบซอฟต์แวร์ เช่น Human Machine Interfaces(HMI) โดยการใช้ซอฟต์แวร์การเข้าถึงระยะไกลแบบ Virtual Network Computing (VNC) และรหัสผ่านเริ่มต้น"

สาธารณูปโภคด้านน้ำอยู่ในเป้าหมายของ the People’s Cyber Army

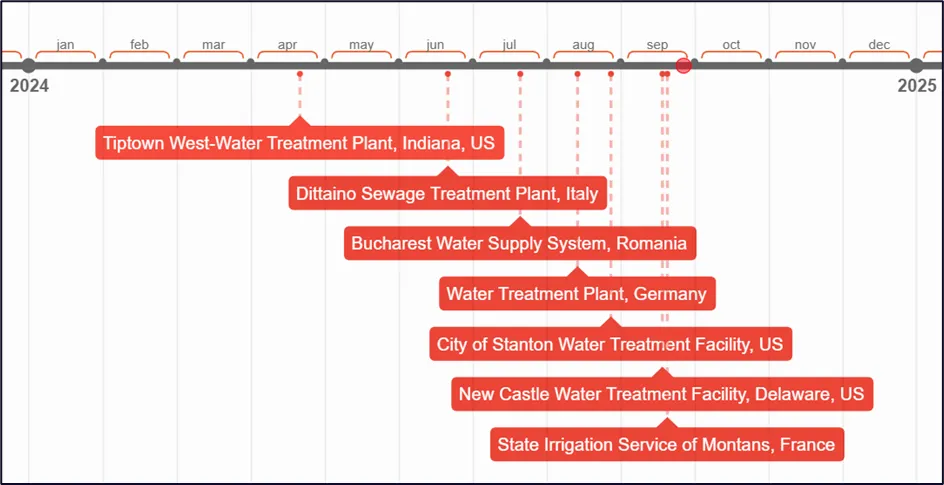

ตั้งแต่เดือนมกราคมที่ผ่านมา กลุ่ม Hacktivist ที่สนับสนุนรัสเซียชื่อ the People’s Cyber Army (PCA) ได้มุ่งเป้าไปที่โครงสร้างพื้นฐานที่สำคัญ เช่น สาธารณูปโภคด้านน้ำในสหรัฐอเมริกา และยุโรป โดยในการโจมตีครั้งแรก PCA ได้โจมตีระบบควบคุมน้ำในเมืองเท็กซัสหลายแห่ง และโรงงานบำบัดน้ำเสียในหมู่บ้านแห่งหนึ่งในโปแลนด์ ตามรายงานของสื่อสหรัฐฯ เหตุการณ์นี้ส่งผลให้มีน้ำไหลออกสู่ถนน และระบบระบายน้ำหลายหมื่นแกลลอน ก่อให้เกิดความเดือดร้อนต่อสาธารณะอย่างมาก และอาจสร้างความเสียหายต่อสิ่งแวดล้อมได้

ในเดือนมีนาคม พวกเขาได้เผยแพร่วิดีโอบนช่อง Telegram ของพวกเขา (ภายหลังถูกลบออก) โดยอ้างว่ามีการโจมตีสถานีไฟฟ้าพลังน้ำในฝรั่งเศส

CRIL พบว่าตลอดระยะเวลา 6 เดือนที่ผ่านมา กลุ่ม the People’s Cyber Army (PCA) ได้เพิ่มความถี่ในการโจมตีโรงบำบัดน้ำในสหรัฐอเมริกา และยุโรป

ผลิตภัณฑ์ และโปรโตคอลที่มีความเสี่ยง

จากการตรวจสอบที่ดำเนินการโดยนักวิจัย CRIL โรงบำบัดน้ำส่วนใหญ่ในสหรัฐอเมริกามีความเสี่ยงเนื่องจาก

- ผู้ไม่หวังดีใช้โปรโตคอล VNC : กลุ่ม Hacktivist ใช้ประโยชน์จาก VNC ที่เปิดเผยบนอินเทอร์เน็ต และใกล้จะล้าสมัยเพื่อเข้าถึงระบบ HMI ที่ติดตั้งในระบบขององค์กรที่เกี่ยวข้องกับภาคการบำบัดน้ำเสีย

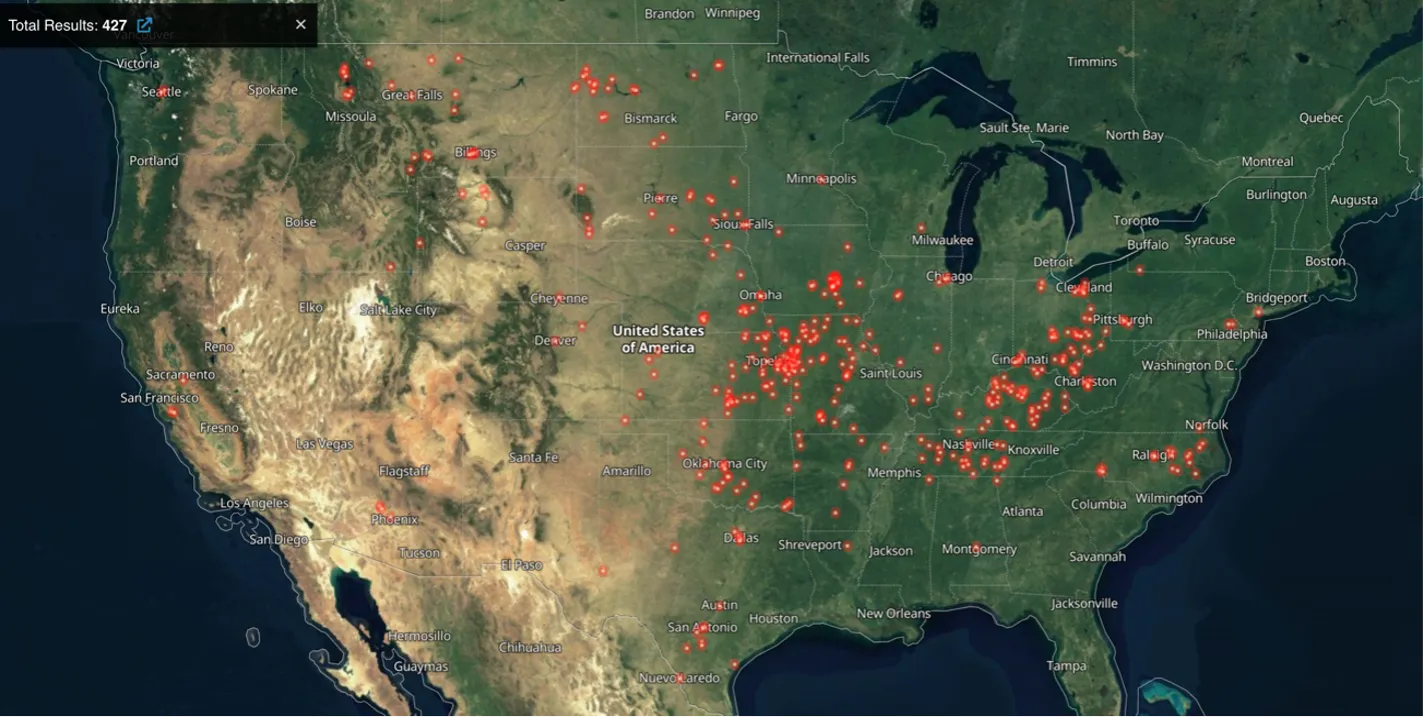

- SCADAView CSX ซึ่งเป็นซอฟต์แวร์ SCADA (Supervisory Control and Data Acquisition) ที่พัฒนาโดย Micro-Comm, Inc. ได้รับความนิยมอย่างกว้างขวางในระบบสาธารณูปโภคด้านน้ำ โดยมีการเชื่อมต่อกับอินเทอร์เน็ต และทำหน้าที่เป็น human-machine interface (HMI) สำหรับการตรวจสอบ และควบคุม Central Telemetry Units (CTUs)

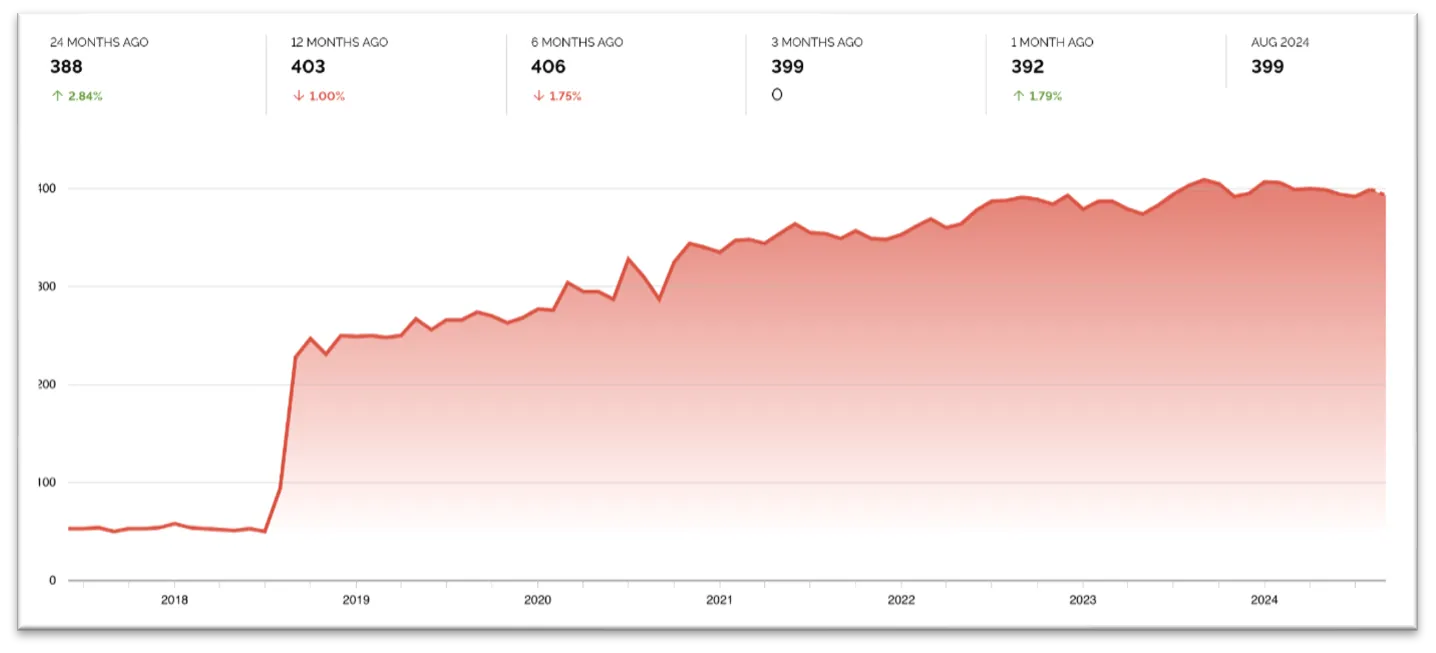

เพื่อเน้นย้ำถึงความรุนแรงของสถานการณ์, แผนที่ และสถิติด้านล่างแสดงให้เห็นถึงจำนวนที่สาธารณูปโภคด้านน้ำเปิดเผยบนอินเทอร์เน็ตในสหรัฐอเมริกาที่เพิ่มขึ้น เมื่อพิจารณาถึงการโจมตีที่เพิ่มขึ้นต่อสาธารณูปโภคด้านน้ำ ดังที่เน้นไว้ในหัวข้อที่แล้ว ทรัพย์สินที่มีการป้องกันอย่างเปราะบางเช่นนี้จึงเสี่ยงต่อภัยคุกคามที่ร้ายแรงจากกลุ่ม hacktivist และกลุ่ม state/non-state

ผลกระทบ

- การหยุดชะงักของการดำเนินงาน : การโจมตีทางไซเบอร์ที่เกิดขึ้นกับ HMI อาจทำให้เกิดการหยุดชะงักในการดำเนินงานที่สำคัญ นำไปสู่การควบคุมที่ไม่ถูกต้องของปั๊ม, วาล์ว และอุปกรณ์อื่น ๆ ซึ่งอาจส่งผลให้เกิดการล้น, ไหลออก หรือการปนเปื้อนในกระบวนการบำบัดน้ำได้

- ความเสี่ยงด้านสาธารณสุข : HMI ที่ถูกโจมตีอาจส่งผลให้เกิดการบำบัดน้ำเสียที่ไม่ถูกต้อง นำไปสู่การปล่อยน้ำที่ไม่ได้รับการบำบัด หรือได้รับการบำบัดที่ไม่ถูกต้องออกสู่สิ่งแวดล้อม ซึ่งอาจก่อให้เกิดความเสี่ยงด้านสาธารณสุขที่สำคัญ โดยการปนเปื้อนแหล่งน้ำดื่มหรือระบบนิเวศต่าง ๆ

- ความเสียหายต่อสิ่งแวดล้อม : การโจมตีอาจทำให้ระบบทำงานผิดปกติหรือหยุดทำงาน ส่งผลให้มีการปล่อยสารเคมีอันตราย หรือน้ำเสียที่ไม่ได้รับการบำบัดลงสู่แม่น้ำ, ทะเลสาบ หรือพื้นดินใกล้เคียง ซึ่งอาจก่อให้เกิดความเสียหายต่อสิ่งแวดล้อมในระยะยาว

- การสูญเสียทางการเงิน : การหยุดทำงาน และความพยายามในการฟื้นฟูที่เกิดจากการโจมตีทางไซเบอร์อาจนำไปสู่ความสูญเสียทางการเงินสำหรับสถานที่นั้น ๆ เนื่องจากการหยุดการดำเนินงาน, ค่าใช้จ่ายในการซ่อมแซม และค่าปรับที่อาจเกิดจากการละเมิดกฎระเบียบต่าง ๆ

- ความเสี่ยงด้านความปลอดภัยสำหรับบุคลากร : ระบบ HMI ที่ทำงานผิดปกติอาจสร้างสภาพการทำงานที่ไม่ปลอดภัยสำหรับผู้ปฏิบัติงาน และเจ้าหน้าที่บำรุงรักษา ซึ่งอาจนำไปสู่เหตุการณ์อุบัติเหตุ, การบาดเจ็บ หรือการสัมผัสกับสารอันตรายได้

ประวัติของกลุ่ม Hacktivism

the People’s Cyber Army (PCA) ปรากฏตัวขึ้นเป็นครั้งแรกหลังจากเริ่มต้นสงครามรัสเซีย-ยูเครนในปี 2022 และยังคงมีความเคลื่อนไหวผ่านช่อง Telegram ของพวกเขา ซึ่งมีผู้ติดตามถึง 61,000 คน และเครือข่ายช่องทาง Telegram ส่วนตัวที่สมาชิกตั้งเป้าหมาย, ร่วมมือกัน และรับคำสั่งในการปฏิบัติงาน

ในช่วงต้นของการก่อตั้ง PCA ได้ส่งเสริมเครื่องมือโจมตีแบบ Distributed Denial of Service (DDoS) โดยมุ่งเป้าไปที่โครงสร้างพื้นฐานของยูเครน และสนับสนุนให้ผู้ติดตามมีส่วนร่วม พวกเขายังได้จัดทำเนื้อหาการฝึกอบรม รวมถึงเครื่องมือ DDoS ผ่านช่อง Telegram ของพวกเขาเพื่อให้ผู้ติดตามสามารถสนับสนุนการเคลื่อนไหวของพวกเขาได้

PCA ได้ขยายเนื้อหาบนช่อง Telegram ของตนเพื่อรวมเรื่องราวจากสื่อโฆษณาชวนเชื่อของรัสเซีย, PMC Wagner, และนักข่าว และบล็อกเกอร์ที่สนับสนุนรัสเซีย

ภายในปี 2023 PCA ได้ขยายการดำเนินงานไปยังนอกยูเครน และเริ่มมุ่งเป้าไปที่องค์กรต่าง ๆ โดยเฉพาะผู้ให้บริการอินเทอร์เน็ต (ISPs) ในสหภาพยุโรป และสหรัฐอเมริกา

ในปี 2024 กลุ่ม Hacktivism ได้ประกาศความร่วมมือเชิงกลยุทธ์กับ กลุ่ม Hacktivism อื่น ๆ ที่มีอุดมการณ์ที่คล้ายกัน เช่น NoName057(16), Federal Legion, CyberDragon, Phoenix, และ 22C เพื่อขยาย และร่วมมือในแคมเปญ Hacktivism หลายรายการ

the People’s Cyber Army และ Xacknet มีแนวโน้มที่จะปฏิสัมพันธ์หรืออยู่ภายใต้การควบคุมของ GRU ซึ่งเป็นหน่วยข่าวกรองทางทหารของรัสเซีย

เมื่อวันที่ 19 กรกฎาคม 2024 สหรัฐอเมริกาได้เปิดเผยตัวตนของสมาชิกสองคนจากกลุ่ม Hacktivism ที่สนับสนุนรัสเซียอย่าง the People’s Cyber Army โดยมีการกำหนดมาตรการลงโทษสำหรับการมีส่วนร่วมในปฏิบัติการไซเบอร์ที่มุ่งเป้าไปที่โครงสร้างพื้นฐานที่สำคัญของสหรัฐฯ "Yuliya Vladimirovna Pankratova" และ "Denis Olegovich Degtyarenko" ถูกระบุว่าเป็นบุคคลสำคัญภายในกลุ่ม โดย Pankratova เป็นผู้นำกลุ่ม และ Degtyarenko เป็นแฮ็กเกอร์หลัก มาตรการลงโทษเหล่านี้เน้นย้ำถึงความพยายามที่ต่อเนื่องในการต่อต้านภัยคุกคามไซเบอร์จากผู้กระทำภัยที่เกี่ยวข้องกับรัฐ

คำแนะนำ

- เสริมความปลอดภัยในการเข้าถึง HMI ระยะไกล: จัดให้มีการเข้าถึง HMI ระยะไกลอย่างปลอดภัยโดยใช้ VPN เพื่อเข้ารหัสข้อมูล และกำหนดให้มีการตรวจสอบตัวตนผู้ใช้ด้วย Multi-Factor Authentication (MFA) จำกัดการเข้าถึงโดยใช้ IP address ที่ได้รับอนุญาตเท่านั้น และการกำหนด geo-fencing รวมถึงทำการตรวจ logs อย่างสม่ำเสมอเพื่อตรวจจับกิจกรรมที่ไม่ได้รับอนุญาต

- เสริมสร้างมาตรการรักษาความปลอดภัย : ดำเนินการประเมินช่องโหว่ และทดสอบการเจาะระบบเป็นประจำเพื่อระบุจุดอ่อน ใช้เครื่องมือ SIEM และระบบตรวจจับการบุกรุก (Intrusion Detection Systems - IDS) สำหรับการเฝ้าติดตามอย่างต่อเนื่อง และติดตั้งอุปกรณ์ endpoint บนทรัพย์สินที่สำคัญ ให้แน่ใจว่ามีการอัปเดตซอฟต์แวร์ และเฟิร์มแวร์

- การแบ่งแยกเครือข่าย : แยกเครือข่าย IT และ OT โดยใช้ไฟร์วอลล์ และ DMZ เพื่อลดการเปิดเผยข้อมูล ใช้ VLANs เพื่อแยกระบบที่สำคัญ และใช้การควบคุมการเข้าถึงที่เข้มงวดเพื่อลดการสื่อสารที่ไม่จำเป็นระหว่างส่วนต่าง ๆ ของเครือข่าย

- Asset Visibility : ใช้เครื่องมือ Asset Discovery แบบอัตโนมัติเพื่อตรวจสอบอุปกรณ์ที่เชื่อมต่อทั้งหมด และดูแลรักษาสินค้าคงคลังของฮาร์ดแวร์ และซอฟต์แวร์ให้เป็นปัจจุบัน การวิเคราะห์การรับส่งข้อมูลเครือข่ายช่วยตรวจจับความผิดปกติ ในขณะที่ Passive Scanning ช่วยหลีกเลี่ยงการรบกวนการดำเนินงาน

- กำจัดรหัสผ่านเริ่มต้น และใช้ MFA : เปลี่ยนรหัสผ่านเริ่มต้นให้เป็นรหัสผ่านที่รัดกุม และไม่ซ้ำกัน และบังคับให้มีการเปลี่ยนรหัสผ่านเป็นประจำ ใช้ Multi-Factor Authentication (MFA) สำหรับทุกบัญชี โดยเฉพาะบัญชีที่มีการเข้าถึงระดับพิเศษ และลบบัญชีที่ไม่ได้ใช้งานเพื่อลดการโจมตี(Attack Surface)

- แผนตอบสนองต่อเหตุการณ์ : จัดเตรียม และปรับปรุงแผนตอบสนองต่อเหตุการณ์ที่กำหนดบทบาท และการกระทำสำหรับเหตุการณ์ไซเบอร์ รวมถึงขั้นตอนในการควบคุมการแพร่กระจาย, การกำจัด และการกู้คืน พร้อมทั้งจัดให้มีโปรโตคอลการสื่อสารที่ชัดเจนสำหรับผู้ที่มีส่วนได้ส่วนเสียภายใน และภายนอก

- ยกระดับการฝึกอบรม และการตระหนักรู้ของพนักงาน : ดำเนินการโปรแกรมฝึกอบรมด้านความปลอดภัยไซเบอร์อย่างต่อเนื่องสำหรับพนักงานทุกคน โดยเฉพาะผู้ที่มีการเข้าถึงระบบ OT ซึ่งรวมถึงการให้ความรู้แก่พนักงานเกี่ยวกับการระบุความพยายามในการฟิชชิ่ง, การใช้กลไกการตรวจสอบตัวตนอย่างถูกต้อง และความสำคัญของการปฏิบัติตามโปรโตคอลด้านความปลอดภัยเพื่อลดความเสี่ยงจากการละเมิดความปลอดภัยโดยไม่ตั้งใจ

ที่มา : cyble

You must be logged in to post a comment.