การโจมตีดังกล่าวเริ่มขึ้นในเดือนกรกฎาคม 2024 โดยอาศัยเทคนิคที่ไม่ค่อยพบเห็นนักที่เรียกว่า AppDomain Manager Injection ซึ่งสามารถใช้แอปพลิเคชัน Microsoft.NET บน Windows เป็นเครื่องมือในการโจมตี

เทคนิคนี้ถูกใช้มาตั้งแต่ปี 2017 และมีแอปพลิเคชันทดลองมาแล้วหลายแอปในช่วงหลายปีที่ผ่านมา อย่างไรก็ตามเทคนิคนี้มักใช้ในงานของ red team และไม่ค่อยพบเห็นในการโจมตีที่เป็นอันตราย ทำให้องค์กรส่วนใหญ่ไม่ได้มอนิเตอร์การโจมตีดังกล่าวอย่างจริงจัง

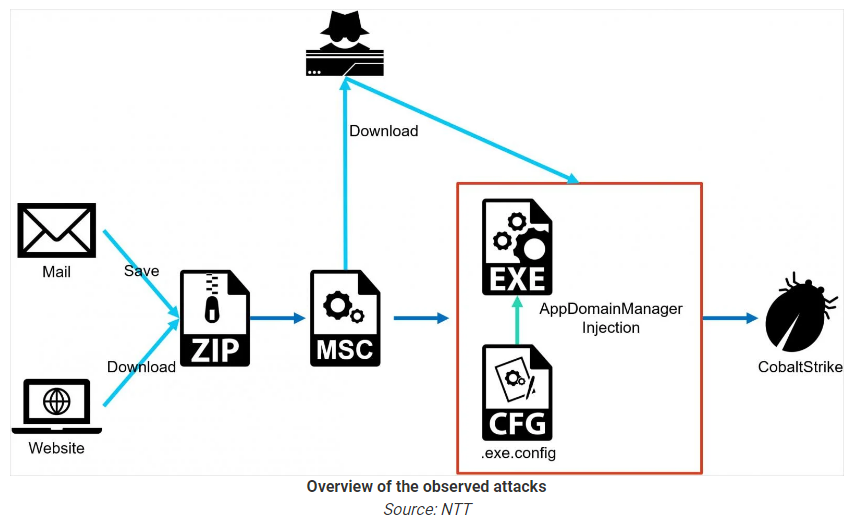

บริษัท NTT ของญี่ปุ่นได้ติดตามการโจมตีที่ใช้ CobaltStrike beacon ซึ่งกำหนดเป้าหมายไปที่หน่วยงานของรัฐในไต้หวัน, กองทัพในฟิลิปปินส์ และองค์กรด้านพลังงานในเวียดนาม

กลวิธี เทคนิค และขั้นตอน รวมถึงการทับซ้อนกันของโครงสร้างพื้นฐานกับรายงานของ AhnLab ล่าสุด และแหล่งข้อมูลอื่น ๆ แสดงให้เห็นว่ากลุ่ม APT 41 นั้นมีรัฐบาลจีนสนับสนุนอยู่เบื้องหลังการโจมตี แม้ว่าการระบุแหล่งที่มาจะมีความน่าเชื่อถือต่ำก็ตาม

AppDomain Manager Injection

AppDomainManager injection นั้นคล้ายกับวิธีการ DLL side-loading ซึ่งเกี่ยวข้องกับการใช้ไฟล์ DLL เพื่อบรรลุเป้าหมายที่เป็นอันตรายบนระบบที่ถูกโจมตี

อย่างไรก็ตาม AppDomainManager injection ใช้ประโยชน์จากคลาสของ AppDomainManager ของ .NET Framework เพื่อรันโค้ดที่เป็นอันตราย ทำให้เลี่ยงการตรวจจับได้ดี และใช้งานได้หลากหลายมากขึ้น

ผู้โจมตีเตรียม DLL ที่เป็นอันตรายซึ่งประกอบด้วยคลาสที่มาจาก AppDomainManager และไฟล์การกำหนดค่า (exe.config) ที่เปลี่ยนเส้นทางการโหลดไปยัง DLL ที่เป็นอันตราย

ผู้โจมตีต้องใส่ DLL และไฟล์การกำหนดค่าที่เป็นอันตรายไว้ในไดเร็กทอรีเดียวกันกับไฟล์ปฏิบัติการเป้าหมาย โดยไม่จำเป็นต้องตรงกับชื่อของ DLL ที่มี เมื่อแอปพลิเคชัน .NET ทำงาน DLL ที่เป็นอันตรายจะถูกโหลด และโค้ดจะทำงานในบทบาทของแอปพลิเคชันที่ถูกต้อง

ซึ่งแตกต่างจากวิธีการ DLL side-loading ซอฟต์แวร์ด้านความปลอดภัยจะตรวจพบได้ง่าย AppDomainManager injection นั้นตรวจจับได้ยากกว่า เนื่องจากพฤติกรรมที่เป็นอันตรายดูเหมือนว่าจะมาจากไฟล์ executable ที่ถูกต้อง

การโจมตีของ GrimResource

การโจมตีที่ NTT ตรวจพบ เริ่มต้นด้วยการส่งไฟล์ ZIP ไปยังเป้าหมาย โดยที่ภายในมีไฟล์ MSC (Microsoft Script Component) ที่เป็นอันตราย เมื่อเป้าหมายเปิดไฟล์โค้ดที่เป็นอันตรายจะทำงานทันทีโดยไม่ต้องมีการโต้ตอบจากผู้ใช้ หรือคลิกเพิ่มเติม โดยใช้เทคนิคที่เรียกว่า GrimResource ซึ่งถูกอธิบายโดยละเอียดโดยทีมรักษาความปลอดภัยของ Elastic ในเดือนมิถุนายนที่ผ่านมา

GrimResource เป็นเทคนิคการโจมตีแบบใหม่ที่ใช้ประโยชน์จากช่องโหว่ cross-site scripting (XSS) ในไลบรารี apds.dll ของ Windows เพื่อรันโค้ดที่กำหนดเองผ่าน Microsoft Management Console (MMC) โดยใช้ไฟล์ MSC ที่สร้างขึ้นเป็นพิเศษ

เทคนิคนี้ช่วยให้ผู้โจมตีสามารถรัน JavaScript ที่เป็นอันตราย ซึ่งสามารถเรียกใช้รหัส .NET โดยใช้เมธอด DotNetToJScript ได้ ไฟล์ MSC ในการโจมตีครั้งล่าสุดที่ NTT ตรวจพบ จะสร้างไฟล์ exe.config ในไดเร็กทอรีเดียวกันกับไฟล์ปฏิบัติการ Microsoft ที่ถูกลงทะเบียนอย่างถูกต้อง (เช่น oncesvc.exe)

ไฟล์กำหนดค่านี้จะเปลี่ยนเส้นทางการโหลดแอสเซมบลีบางส่วนไปยัง DLL ที่เป็นอันตราย ซึ่งประกอบด้วยคลาสที่มาจากคลาส AppDomainManager ของ .NET Framework และโหลดแทนแอสเซมบลีที่ถูกต้อง ในที่สุด DLL นี้จะเรียกใช้โค้ดที่เป็นอันตรายภายในบริบทของไฟล์ปฏิบัติการของ Microsoft ที่ถูกต้อง โดยหลีกเลี่ยงการตรวจจับ และหลีกเลี่ยงมาตรการรักษาความปลอดภัยได้เรียบร้อย

ที่มา : bleepingcomputer

You must be logged in to post a comment.