นักวิจัยด้านความปลอดภัยทางไซเบอร์พบการโจมตีแบบฟิชชิ่งที่แพร่กระจายมัลแวร์ More_eggs โดยปลอมแปลงเป็น Resumes ซึ่งเทคนิคนี้ถูกพบครั้งแรกเมื่อกว่าสองปีที่แล้ว

บริษัท eSentire บริษัทรักษาความปลอดภัยทางไซเบอร์ของแคนาดาเปิดเผยเมื่อสัปดาห์ที่แล้วว่า การโจมตีนี้มุ่งเป้าไปที่บริษัทที่ไม่ระบุชื่อในอุตสหกรรมด้านการให้บริการในเดือนพฤษภาคม 2567

ตามรายงานระบุว่า "บุคคลที่เป็นเป้าหมายคือผู้จัดหางานที่ถูกแฮ็กเกอร์หลอกให้เข้าใจผิดว่าตนเป็นผู้สมัครงาน และหลอกล่อให้พวกเขาเข้าไปที่เว็บไซต์เพื่อดาวน์โหลดมัลแวร์"

นักวิจัยคาดว่า More_eggs เป็นผลงานของแฮ็กเกอร์ที่รู้จักกันในชื่อ Golden Chickens (หรือที่รู้จักกันในชื่อ Venom Spider) โดยเป็นโมดูล backdoor ที่สามารถเก็บรวบรวมข้อมูลที่มีความสำคัญได้ ซึ่งมันถูกเสนอขายให้กับแฮ็กเกอร์รายอื่นในรูปแบบของ Malware-as-a-Service (MaaS)

โดยเมื่อปีที่แล้ว eSentire ได้เปิดเผยตัวตนของบุคคลสองคนที่คาดว่าเป็นผู้ดำเนินการแคมเปญนี้

รูปแบบการโจมตีล่าสุดผู้โจมตีใช้วิธีการตอบกลับโพสต์งานบน LinkedIn ด้วยลิงก์ไปยังเว็บไซต์ดาวน์โหลด Resumes ปลอมที่จะดาวน์โหลดไฟล์ Windows Shortcut (LNK) ที่เป็นอันตราย

เป็นที่น่าสังเกตว่าพฤติกรรมของ More_eggs คือมุ่งเป้าการโจมตีไปที่ผู้เชียวชาญจัดหางานบน LinkedIn เพื่อหลอกล่อให้พวกเขาดาวน์โหลดมัลแวร์

eSentire ระบุว่า "หากลองเข้าไปยัง URL เดิมในวันถัดไป จะนำไปสู่ Resumes ของบุคคลนั้น ๆ ในรูปแบบ HTML ธรรมดา โดยจะไม่มีการเปลี่ยนเส้นทาง หรือการดาวน์โหลดใด ๆ"

ไฟล์ LNK ถูกนำมาใช้เพื่อโหลด DLL ที่เป็นอันตรายโดยใช้ประโยชน์จากโปรแกรมบน Microsoft ที่มีชื่อว่า ie4uinit.exe หลังจากนั้น library จะถูกเรียกใช้โดย regsvr32.exe เพื่อสร้างการฝังตัวเพื่อเก็บรวบรวมข้อมูลของโฮสต์ที่ติดมัลแวร์ และวาง payload เพิ่มเติม รวมถึง JavaScript ของ More_eggs backdoor

eSentire ระบุว่า "แคมเปญของ More_eggs นี้ยังคงมีการดำเนินการอยู่ และผู้ใช้งานยังคงใช้วิธีการ social engineering เช่น การปลอมเป็นผู้สมัครงานที่ต้องการตำแหน่งาน และหลอกล่อเหยื่อ (โดยเฉพาะผู้จัดหางาน) ให้ดาวน์โหลดมัลแวร์ของพวกเขา"

"นอกจากนี้แคมเปญของ More_eggs ที่ใช้รูปแบบ MaaS ดูเหมือนจะเป็นการโจมตีที่เลือกเป้าหมายเฉพาะเจาะจง เมื่อเปรียบเทียบกับเครือข่ายการแพร่กระจายมัลแวร์สแปมทั่วไป"

การพัฒนาดังกล่าวเกิดขึ้นภายหลังจากที่บริษัทรักษาความปลอดภัยทางไซเบอร์ได้เปิดเผยรายละเอียดของแคมเปญ drive-by download ที่ใช้เว็บไซต์ปลอมเพื่อใช้เครื่องมือ KMSPico Windows activator ในการแพร่กระจาย Vidar Stealer

eSentire ระบุว่า "เว็บไซต์ kmspico[.]ws โฮสต์อยู่ที่เบื้องหลัง Cloudflare Turnstile ทำให้ต้องมีการกรอกข้อมูลจากมนุษย์ก่อน (การกรอกรหัส) เพื่อดาวน์โหลดไฟล์ ZIP สุดท้าย ซึ่งขั้นตอนเหล่านี้ไม่ปกติสำหรับหน้าดาวน์โหลดแอปพลิเคชันที่ถูกต้อง และถูกทำขึ้นเพื่อซ่อนหน้าเว็บ และ payload สุดท้ายจากโปรแกรมรวบรวมข้อมูลอัตโนมัติของนักวิจัย"

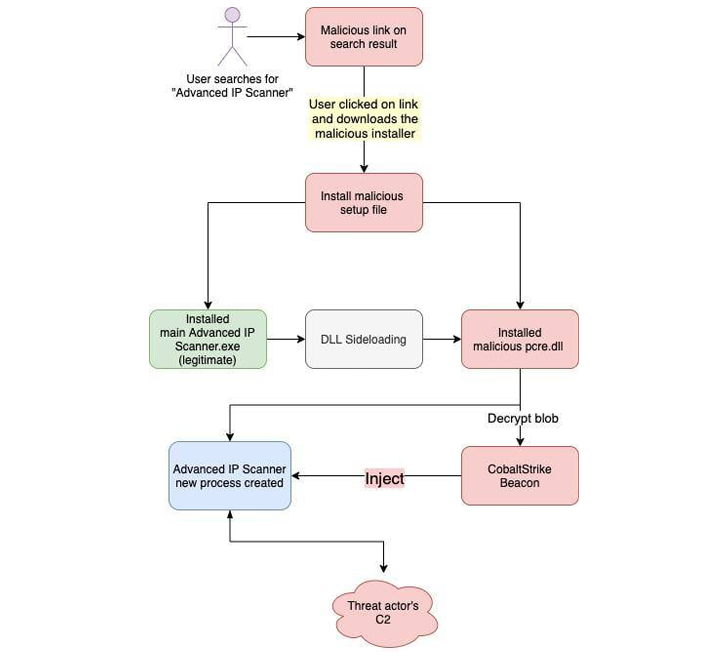

Trustwave SpiderLabs ระบุเมื่อสัปดาห์ที่แล้วว่า แคมเปญ social engineering ในลักษณะที่คล้ายกัน มีการใช้งานเว็บไซต์ที่ดูเหมือนจะเป็นซอฟต์แวร์ที่ถูกต้อง เช่น Advanced IP Scanner เพื่อแพร่กระจาย Cobalt Strike

นอกจากนี้ยังพบการใช้งานเครื่องมือฟิชชิ่งใหม่ที่ชื่อว่า V3B ที่ถูกนำมาใช้เพื่อโจมตีลูกค้าของธนาคาร European Union โดยมีเป้าหมายขโมยข้อมูล credentials และรหัสผ่านที่ใช้แบบครั้งเดียว (OTP)

ชุดเครื่องมือนี้ถูกเสนอให้เช่าในราคา $130-$450 ต่อเดือน ผ่านรูปแบบของ Phishing-as-a-Service (PhaaS) ผ่านทาง dark web และช่องทาง Telegram ที่ถูกสร้างขึ้นโดยเฉพาะตั้งแต่เดือนมีนาคม 2023 มันถูกออกแบบมาเพื่อรองรับธนาคารมากกว่า 54 แห่งที่ตั้งอยู่ในประเทศออสเตรีย เบลเยียม ฟินแลนด์ ฝรั่งเศส เยอรมนี กรีซ ไอร์แลนด์ อิตาลี ลักเซมเบิร์ก และเนเธอร์แลนด์

สิ่งที่สำคัญที่สุดของ V3B คือมี template ที่ปรับแต่ง และใช้ภาษาท้องถิ่นเพื่อจำลองกระบวนการตรวจสอบ และการยืนยันต่าง ๆ ที่เป็นที่นิยมในระบบธนาคารออนไลน์ (online banking) และระบบ e-commerce ในภูมิภาคนั้น

นอกจากนี้ยังมีความสามารถขั้นสูงในการสื่อสารกับเหยื่อแบบเรียลไทม์ และรับรหัส OTP และรหัส PhotoTAN โดยใช้ความสามารถในการโจมตีแบบ QRLJacking (หรือที่เรียกว่าการโจมตีแบบ QR code login jacking) ในบริการต่าง ๆ เช่น WhatsApp ที่อนุญาตให้เข้าสู่ระบบผ่าน QR code

โดย Resecurity ระบุว่า "ผู้โจมตีได้มุ่งเป้าหมายไปที่สถาบันการเงินยุโรป และคาดว่ามีอาชญากรไซเบอร์หลายร้อยคนใช้ชุดเครื่องมือนี้เพื่อทำการหลอกเอาเงินจากบัญชีของเหยื่อ"

ที่มา : thehackernews

You must be logged in to post a comment.