D-Link EXO AX4800 (DIR-X4860) เร้าเตอร์ (Router) มีช่องโหว่ในการเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลโดยไม่ต้องผ่านการยืนยันตัวตน ซึ่งจะนำไปสู่การเข้ายึดเครื่องโดยผู้โจมตีได้ผ่าน HNAP พอร์ท (HNAP)

เร้าเตอร์รุ่น D-Link DIR-X4860 เป็นรุ่นที่มีประสิทธิภาพสูง Wi-Fi 6 โดยมีเร็วสูงถึง 4800 Mbps และคุณสมบัติพิเศษอื่น ๆ เช่น OFDMA, MU-MIMO และ BSS Coloring ซึ่งช่วยเพิ่มประสิทธิภาพในการใช้งาน และลดสิ่งรบกวนอื่น ๆ ได้ ซึ่งอุปกรณ์นี้เป็นที่นิยมอย่างมากในแคนาดา รวมถึงถูกจำหน่ายไปทั่วโลกผ่านเว็บไซต์ของ D-Link เอง และยังคงมีการสนับสนุน และดูแลโดยผู้จัดจำหน่ายอยู่

ในวันที่ 14 May 2024 ทีมนักวิจัยจาก SSD disclosure ประกาศว่าได้พบช่องโหว่ในอุปกรณ์ DIR-X4860 ที่รันด้วย Firmware DIRX4860A1_FWV1.04B03 ซึ่งเป็นเวอร์ชันล่าสุด ที่สามารถถูกเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องผ่านการยืนยันตัวตน (RCE)

ข้อมูลที่เปิดเผยโดย SSD ระบุว่า “ช่องโหว่ด้านความปลอดภัยบนอุปกรณ์ DIR-X4860 สามารถทำให้ผู้โจมตีสามารถเข้าถึง HNAP port ได้โดยไม่ต้องผ่านการยืนยันตัวตน เพื่อยกระดับสิทธิ์ และสามารถรันคำสั่งได้ในฐานะ root” “และถ้าหากอุปกรณ์นั้นถูกข้ามขั้นตอนการยืนยันตัวตนได้ พร้อมทั้งการเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลบนอุปกรณ์ได้สำเร็จแล้วนั้น อาจพิจารณาได้ว่าเครื่องสามารถถูกยึดได้โดยสมบูรณ์”

การเข้าถึง Home Network Administration Protocol (HNAP) port บนอุปกรณ์เร้าเตอร์ D-Link DIR-X4860 ค่อนข้างเหมือนอย่างในกรณีอื่น ๆ เช่น ผ่าน HTTP (port 80) หรือ HTTPS (port 443) ซึ่งสามารถเข้าถึงได้ผ่านระบบการจัดการระยะไกลของเร้าเตอร์

ขั้นตอนการโจมตี

นักวิเคราะห์ SSD ได้เผยแพร่วิธีการโจมตีในแต่ละขั้นตอนจากช่องโหว่ที่ได้พบ ผ่านชุดทดสอบการโจมตีที่ถูกเผยแพร่โดยทั่วไปในปัจจุบัน

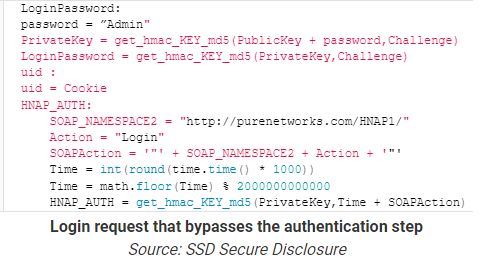

การโจมตีเริ่มตั้งแต่การสร้าง request พิเศษ โดยเฉพาะการเข้าระบบ HNAP ไปที่ interface ของระบบจัดการเร้าเตอร์ ซึ่งประกอบไปด้วย พารามิเตอร์ (parameter) ชื่อ ‘PrivateLogin โดยถูกตั้งค่าเป็น ‘Username’ และ’ username ของ “Admin”

เร้าเตอร์ตอบกลับด้วยการถามถึงคุกกี้ “a cookie” และ public key ค่าเหล่านี้จะถูกใช้ในการสร้างรหัสผ่านสำหรับการเข้าใช้ระบบอย่างถูกต้องสำหรับบัญชีผู้ใช้งาน “Admin”

ซึ่งการขอ login เข้าระบบด้วย HNAP_AUTH header พร้อมทั้งรหัสผ่านสำหรับการ login ที่ถูกสร้างขึ้นจะถูกส่งเข้าไปที่อุปกรณ์เป้าหมาย ซึ่งถือเป็นส่วนสำคัญในการข้ามขั้นตอนการยืนยันตัวตน

และด้วยการเข้าถึงผ่านการยืนยันตัวตนได้แล้วนี้นั้น ผู้โจมตีสามารถเรียกใช้งานคำสั่งโจมตีช่องโหว่อื่น ๆ ในฟังก์ชัน ’SetVirtualServerSettings’ ผ่านคำสั่งที่ถูกออกแบบ และสร้างขึ้นมาโดยเฉพาะ

ข่องโหว่ของของขั้นตอนในฟังก์ชัน ’SetVirtualServerSettings’ บนค่าพารามิเตร์ ‘LocalIPAddress’ ที่ไม่ได้มีการป้องกันการรับ request อย่างเหมาะสม ส่งผลให้มีการส่งคำสั่งเข้ามารันบนระบบปฏิบัติการของเร้าเตอร์ได้เลย

ทีม SSD ระบุว่าได้ติดต่อ D-Link ไปสามครั้งเพื่อรายงานถึงการค้นพบดังกล่าวแก่ผู้ผลิตแล้วในช่วง 30 วันที่ผ่านมา แต่การพยายามติดต่อทั้งหมดไม่เป็นผล ทำให้ช่องโหว่ยังคงอยู่ และยังไม่ได้รับการแก้ไข ทั้งนี้ BleepingComputer ก็ได้มีการติดต่อไปทาง D-Link อีกครั้งในเรื่องเดียวกันนี้ และยังคงรอการตอบกลับอยู่

คำแนะนำ ระหว่างนี้ผู้ใช้งาน DIR-X4860 ควรปิดการใช้งานการเข้าถึงจากระยะไกลบน interface ของระบบจัดการอุปกรณ์เพื่อป้องกันการโจมตี จนกว่าจะมีการอัปเดต firmware เวอร์ชันที่แก้ไขปัญหานี้ได้

ที่มา : www.bleepingcomputer.com

You must be logged in to post a comment.