PoC ของการโจมตีช่องโหว่การยกระดับสิทธิ์ของ Microsoft SharePoint Server ถูกปล่อยออกมาแล้ว

ชุดสาธิตการโจมตีหรือ Proof-of-concept exploit code (PoC) ของช่องโหว่การหลีกเลี่ยงการตรวจสอบสิทธิ์ของ Microsoft SharePoint Server ที่ทำให้สามารถยกระดับสิทธิ์ได้ (privilege escalation) ถูกปล่อยออกมาบน GitHub แล้ว

**

CVE-2023-29357 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ที่ทำให้ Hacker สามารถหลีกเลี่ยงการตรวจสอบสิทธิ์ของ Microsoft SharePoint Server และสามารถยกระดับสิทธิ์เป็นผู้ดูแลระบบได้โดยไม่ต้องมีการโต้ตอบจากผู้ใช้งาน

โดย Hacker สามารถเข้าถึง JWT authentication token ที่ถูกปลอมแปลงขึ้น และใช้ token เหล่านี้เพื่อดำเนินการโจมตีเครือข่าย ซึ่งจะข้ามการตรวจสอบสิทธิ์ และอนุญาตให้เข้าถึงสิทธิ์ของผู้ใช้ที่ได้รับการตรวจสอบสิทธิ์ รวมถึงสิทธิ์ของผู้ดูแลระบบ ปัจจุบันช่องโหว่ดังกล่าว ทาง Microsoft ได้ออกแพตซ์อัปเดตด้านความปลอดภัยเพื่อแก้ไขไปแล้ว

การเผยแพร่ PoC

ในวันที่ 25 กันยายน 2023 นักวิจัยจาก STAR Labs ได้เผยแพร่การวิเคราะห์ทางเทคนิคที่อธิบายกระบวนการโจมตีของช่องโหว่ CVE-2023-29357 และช่องโหว่ระดับร้ายแรงอีกรายการ CVE-2023–24955 ที่ทำให้สามารถเรียกใช้คำสั่งได้จากระยะไกลผ่าน command injection

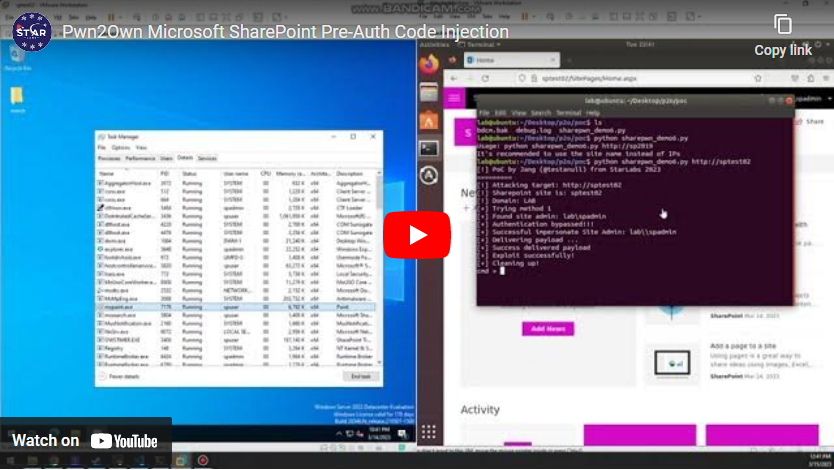

โดย นักวิจัยจาก STAR Labs ประสบความสำเร็จในการโจมตีแบบ Remote code execution (RCE) บน Microsoft SharePoint Server โดยใช้ช่องโหว่นี้ในระหว่างการแข่งขัน Pwn2Own ในเดือนมีนาคม 2023 ที่แวนคูเวอร์ ทำให้ได้รับรางวัล 100,000 ดอลลาร์

หลังจากที่มีการเผยแพร่การวิเคราะห์ทางเทคนิคของช่องโหว่การยกระดับสิทธิ์ CVE-2023-29357 ต่อสาธารณะ ก็ได้มีการพบ PoC ช่องโหว่ดังกล่าวปรากฏบน GitHub

แต่ปัจจุบันก็มีการเผยแพร่ YARA rule เพื่อช่วยให้ผู้ดูแลระบบ สามารถค้นหาสัญญาณของการโจมตีที่อาจเกิดขึ้นบน SharePoint servers โดยใช้ PoC ของช่องโหว่ CVE-2023-29357

แม้ว่า PoC exploit ดังกล่าวจะไม่สามารถทำการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ทันที แต่ทาง Microsoft ได้แนะนำให้ผู้ดูแลระบบเร่งอัปเดตแพตซ์ด้านความปลอดภัยโดยด่วน เพื่อป้องกันการโจมตีจากช่องโหว่ดังกล่าว

ที่มา : bleepingcomputer

You must be logged in to post a comment.