Barracuda บริษัทความปลอดภัยทางด้านระบบเครือข่าย และอีเมล ออกมายืนยันถึงช่องโหว่ Zero-day (CVE-2023-2868) ที่เพิ่งได้รับการอัปเดตแพตซ์เพื่อแก้ไขช่องโหว่ไปเมื่อเร็ว ๆ นี้ ได้ถูกใช้เพื่อติดตั้งมัลแวร์สำหรับขโมยข้อมูลผ่านอุปกรณ์ Email Security Gateway (ESG) ของลูกค้ามาเป็นเวลากว่า 7 เดือน โดย Barracuda ได้พบว่า Hacker ได้ใช้ช่องโหว่ดังกล่าวเพื่อเข้าถึง ESG มาตั้งแต่เดือนตุลาคม 2022 เพื่อสั่งการจากภายนอก และติดตั้งแบ็คดอร์ที่มีมัลแวร์สำหรับขโมยข้อมูล

Barracuda เป็นบริษัทความปลอดภัยทางด้านระบบเครือข่าย และอีเมล ที่มีองค์กรต่าง ๆ ใช้งานกว่า 200,000 แห่ง รวมถึงบริษัทที่มีชื่อเสียงอย่าง Samsung, Delta Airlines, Mitsubishi และ Kraft Heinz

โดยช่องโหว่หมายเลข CVE-2023-2868 (คะแนน CVSS 9.4/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ที่ทำให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกล (RCE) ในผลิตภัณฑ์ Barracuda Email Security Gateway ซึ่งส่งผลกระทบต่อเวอร์ชัน 5.1.3.001-9.2.0.006 โดยทาง Barracuda ได้รับการรายงานช่องโหว่เมื่อวันที่ 19 พฤษภาคม 2023 หลังจากได้รับการแจ้งเตือนถึงการเชื่อมต่อที่น่าสงสัยจากอุปกรณ์ ESG และจ้างบริษัทรักษาความปลอดภัยทางไซเบอร์ Mandiant เพื่อช่วยในการสอบสวนเหตุการณ์ ต่อมาจึงได้ประกาศแจ้งเตือนถึงการพบช่องโหว่ในวันที่ 24 พฤษภาคม 2023

การใช้ Custom malware เพื่อโจมตีเป้าหมาย

โดยทาง Mandiant ได้พบมัลแวร์หลายสายพันธุ์ที่ยังไม่เป็นที่รู้จัก ซึ่งถูกออกแบบมาเพื่อใช้กับผลิตภัณฑ์ Email Security Gateway โดยเฉพาะ เช่น

**

Saltwater เป็นโมดูล Barracuda SMTP daemon (bsmtpd) อันตราย ที่ทำให้ Hacker สามารถเข้าถึงอุปกรณ์ที่เป้าหมายโดยที่ไม่สามารถตรวจจับได้ รวมถึงความสามารถในการดำเนินการคำสั่งบนอุปกรณ์ที่ถูกบุกรุก ถ่ายโอนไฟล์ และทำหน้าที่เป็น proxy/tunnel เพื่อรับส่งข้อมูลที่เป็นอันตรายจาก Hacker เพื่อหลบเลี่ยงการตรวจจับ

**

SeaSpy สามารถแฝงตัวในระบบ (Persistence) และสามารถเปิดใช้งานได้โดยใช้ "magic packets" โดยมีความสามารถในการตรวจสอบการเชื่อมต่อผ่าน Port 25 (SMTP) และ code overlaps กับแบ็คดอร์ cd00r

**

SeaSide เป็นโมดูล Barracuda SMTP daemon (bsmtpd) อันตราย เพื่อสร้าง reverse shell ผ่านคำสั่ง SMTP HELO/EHLO ที่ส่งผ่าน command-and-control (C2) server ของ Hacker

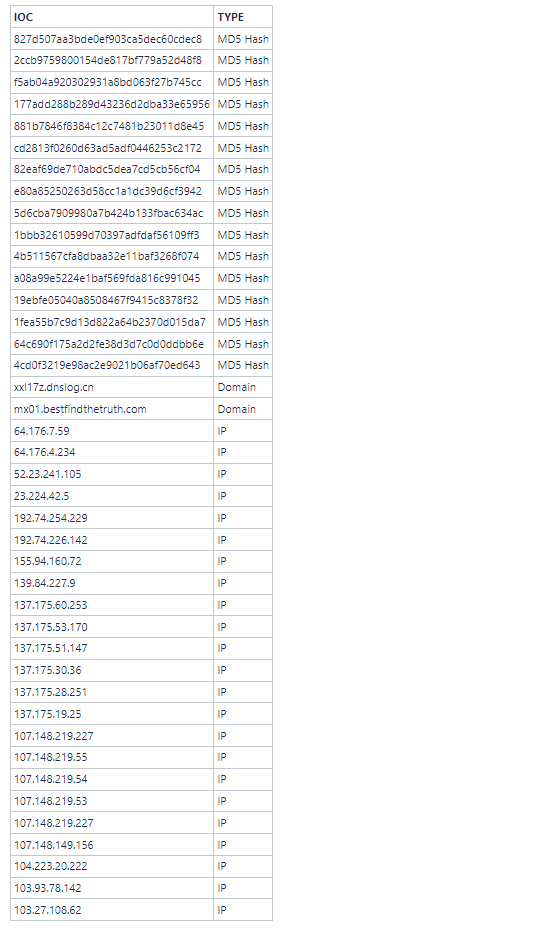

Barracuda แจ้งเตือนให้ผู้ดูแลระบบเร่งทำการอัปเดตเพื่อป้องกันการโจมตีจากช่องโหว่โดยด่วน นอกจากนี้ให้ทำการตรวจสอบชุด IOC ว่าอุปกรณ์ของตนมีการเชื่อมต่อกับ IOC ที่มีส่วนเกี่ยวข้องกับการโจมตีหรือไม่

IOC

ที่มา : bleepingcomputer

You must be logged in to post a comment.