Mandiant บริษัทด้านความปลอดภัยทางไซเบอร์ เปิดเผยรายงานการค้นพบกลุ่ม Hacker ชาวเกาหลีเหนือที่ชื่อ UNC2970 ได้มุ่งเป้าหมายการโจมตีไปยังอุตสาหกรรมที่เกี่ยวข้องทางด้านกลาโหม, องค์กรสื่อ และเทคโนโลยีของสหรัฐฯ และยุโรปตั้งแต่เดือนมิถุนายน 2565 ที่ผ่านมา โดยปัจจุบันพบว่าได้มุ่งเป้าหมายไปยังนักวิจัยด้านความปลอดภัยโดยการใช้มัลแวร์ที่ไม่เคยถูกพบมาก่อนผ่านทาง LinkedIn

UNC2970 เป็นชื่อของกลุ่ม Hacker ชาวเกาหลีเหนือที่มีการทำงานร่วมกับ UNC577 (หรือที่รู้จักกันในชื่อ Temp.Hermit) และ UNC4034 ที่เพิ่งถูกค้นพบล่าสุด

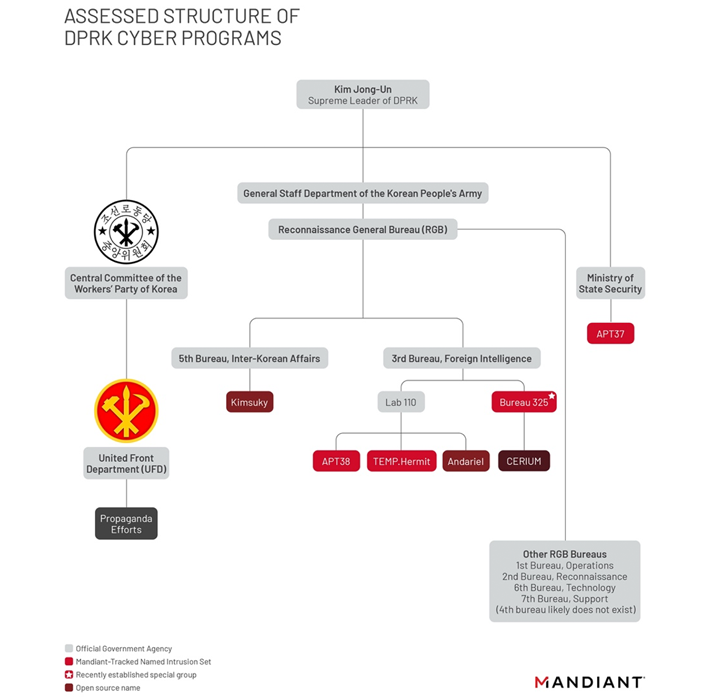

Temp.Hermit ถูกพบการโจมตีในปี 2013 โดยมีความเกี่ยวข้องกับ North Korea's Reconnaissance General Bureau (RGB) ซึ่งมีความเกี่ยวข้องโดยตรงกับรัฐบาลเกาหลีเหนือ ซึ่งมีการทำงานร่วมกันกับกลุ่ม Andariel และ APT38 (BlueNoroff) โดยได้ถูกเรียกรวมกันว่ากลุ่ม “Lazarus Group” (Hidden Cobra or Zinc)

ส่วน UNC4034 ถูกพบในดือนกันยายน 2022 โดยมีความเกี่ยวข้องกับการใช้ WhatsApp โจมตีเป้าหมายเพื่อทำการติดตั้ง AIRDRY.V2 backdoor

การโจมตี

การโจมตีของ UNC2970 จะเริ่มจากการทำ social engineering ด้วยการเข้าหาเป้าหมาย โดยแฝงตัวเป็นตัวแทนจัดหางานผ่านทาง LinkedIn เมื่อเหยื่อหลงเชื่อก็จะเปลี่ยนการสนทนามายัง WhatsApp เพื่อทำการส่งเอกสาร Job Description ที่ฝังเพย์โหลดที่เป็นอันตราย

ผู้โจมตีจะใช้โทรจันที่ชื่อ LIDSHIFT เพื่อดาวน์โหลดเพย์โหลด LIDSHOT ซึ่งจะมีความสามารถในการดาวน์โหลด และเรียกใช้คำสั่งบน shellcode จากเซิร์ฟเวอร์ภายนอกได้ เมื่อสามารถโจมตีระบบของเป้าหมายได้แล้ว ก็จะใช้ backdoor ภาษา C++ ที่ชื่อ PLANKWALK เพื่อทำการติดตั้งมัลแวร์อื่น ๆ เพิ่มเติม

TOUCHSHIFT - malware dropper ที่มีความสามารถตั้งแต่ Keylogger และ Screenshot Utility ไปจนถึง Backdoor

TOUCHSHOT - เป็นซอฟต์แวร์ที่ตั้งให้ถ่ายภาพหน้าจอทุก ๆ 3 วินาที

TOUCHKEY – keylogger ที่บันทึกการกดแป้นพิมพ์ และข้อมูลคลิปบอร์ด

HOOKSHOT - Tunneling tool ที่เชื่อมต่อผ่าน TCP protocol เพื่อสื่อสารกับ command-and-control (C2) server

TOUCHMOVE – ตัว Loader ที่ใช้เพื่อถอดรหัส และดำเนินการเพย์โหลดในเครื่องเป้าหมาย

SIDESHOW - C/C++ Backdoor ที่เรียกใช้คำสั่ง และ HTTP POST requests ไปยัง C2 server

รวมไปถึง UNC2970 ยังใช้ประโยชน์จาก Microsoft Intune ซึ่งเป็นโซลูชันการจัดการ endpoint ในการปล่อยสคริปต์ PowerShell ซึ่งเป็นเพย์โหลดอันตรายที่เข้ารหัส Base64 เรียกว่า CLOUDBURST และใช้เทคนิค Bring Your Own Vulnerable Driver (BYOVD) โดยใช้ LIGHTSHIFT dropper ที่แพร่กระจายมัลแวร์ไปยังหน่วยความจำในชื่อ “LIGHTSHOW” ทีมีความสามารถในการหลีกเลี่ยงการตรวจจับ และหยุดการทำงานของอุปกรณ์ป้องกันด้านความปลอดภัยโดยการใช้ช่องโหว่ของ ASUS Driver7.sys(CVE-2022-42455)

ที่มา : thehackernews

You must be logged in to post a comment.