มัลแวร์ Xenomorph บน Android ได้ปล่อยเวอร์ชันใหม่ที่เพิ่มความสามารถในการโจมตี รวมไปถึงระบบการโอนเงินอัตโนมัติ (ATS) และความสามารถในการขโมยข้อมูล credentials ของธนาคารได้กว่า 400 แห่ง

Xenomorph ถูกพบครั้งแรกในเดือนกุมภาพันธ์ 2022 โดย ThreatFabric ซึ่งเวอร์ชันแรกของ banking Trojan ดังกล่าว ถูกเผยแพร่ผ่านทาง Google Play Store และถูกติดตั้งบนอุปกรณ์ Android มากกว่า 50,000 เครื่อง

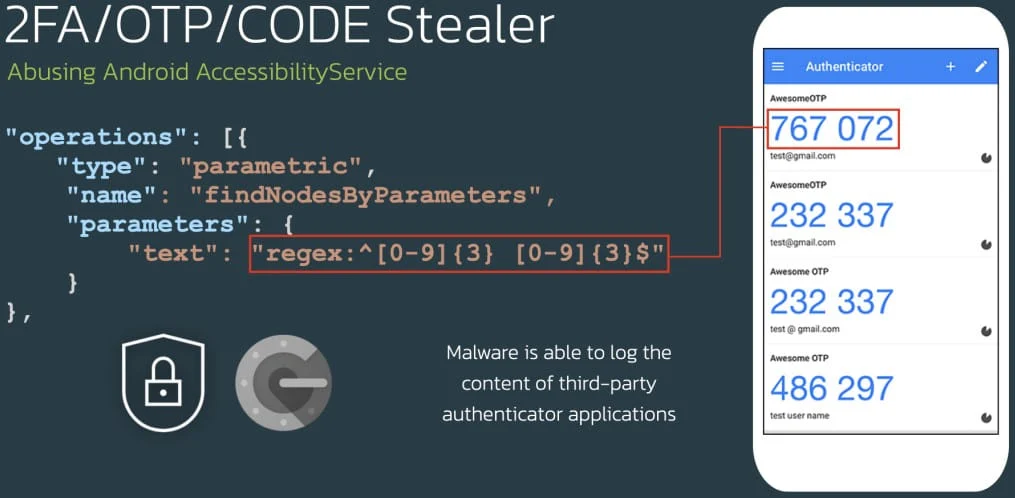

โดยเวอร์ชันแรกมุ่งเป้าไปที่ธนาคาร 56 แห่งในยุโรป โดยใช้การฝังโค้ดเพื่อทำการโจมตีแบบ overlay และใช้สิทธิ์ Accessibility Services เพื่อดักจับการแจ้งเตือน และทำการขโมย one-time code ต่าง ๆ

ผู้พัฒนา Xenomorph ชื่อ "Hadoken Security" ได้ดำเนินการพัฒนามัลแวร์อย่างต่อเนื่องตลอดปี 2022 แต่การเผยแพร่มัลแวร์ในเวอร์ชันใหม่ไม่สามารถแพร่กระจายได้ในปริมาณมากนัก

แต่ Xenomorph v2 ที่ปล่อยออกมาในเดือนมิถุนายน 2022 มีการปรับปรุงโค้ดให้สมบูรณ์ ทำให้มีโมดูล และมีความยืดหยุ่นมากขึ้น

Xenomorph v3 มีความสามารถมากขึ้นกว่าเวอร์ชันก่อน ๆ โดยสามารถขโมยข้อมูลได้อัตโนมัติ รวมถึงข้อมูล credentials, ยอดคงเหลือในบัญชี, ธุรกรรมทางการเงิน, ตลอดจนถึงขั้นตอนการโอนเงิน

ThreatFabric ระบุว่า "ฟีเจอร์ใหม่ของ Xenomorph สามารถทำการโจมตีทั้งหมดได้โดยอัตโนมติ ตั้งแต่การแพร่กระจายมัลแวร์ ไปจนถึงการถอนเงิน ทำให้เป็นหนึ่งในมัลแวร์ banking Trojan ที่อยู่ในระดับสูง และอันตรายที่สุดบนระบบ Android ที่มีอยู่ในปัจจุบัน"

ThreatFabric รายงานว่า "Hadoken" วางแผนที่จะขาย Xenomorph ให้กับผู้ให้บริการผ่านแพลตฟอร์ม MaaS (Malware as a Service) และสร้างเว็บไซต์เพื่อนำเสนอมัลแวร์ใหม่ ๆ ที่แข็งแกร่ง และมีความสามารถมากขึ้น

ปัจจุบัน Xenomorph v3 กำลังถูกแพร่กระจายผ่านแพลตฟอร์ม 'Zombinder' บน Google Play Store โดยปลอมตัวเป็นแอปพลิเคชันแปลงสกุลเงิน และเมื่อติดตั้งแอปพลิเคชันปลอม มัลแวร์จะเปลี่ยน icon เป็น Play Protect ในภายหลัง

เป้าหมายใหม่ของ Xenomorph

เวอร์ชันล่าสุดของ Xenomorph มุ่งเป้าหมายไปที่สถานบันการเงินกว่า 400 แห่ง ซึ่งส่วนใหญ่มาจากประเทศ สหรัฐอเมริกา, สเปน, ตุรกี, โปแลนด์, ออสเตรเลีย, แคนาดา, โปรตุเกส, ฝรั่งเศส, เยอรมนี, สหรัฐอาหรับเอมิเรตส์ และอินเดีย

ตัวอย่างสถาบันที่ตกเป็นเป้าหมาย ได้แก่ Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, National Bank of Canada, BBVA, Santander, และ Caixa

รายชื่อสถาบันที่เป้าหมายมีจำนวนมากเกินไปที่จะระบุไว้ทั้งหมดในข่าว แต่ ThreatFabric ได้ระบุรายชื่อทั้งหมดในภาคผนวกของรายงาน

นอกจากนี้ มัลแวร์ยังกำหนดเป้าหมายไปที่แอปพลิเคชันกระเป๋าเงิน cryptocurrency 13 แห่ง ได้แก่ Binance, BitPay, KuCoin, Gemini และ Coinbase

Automatic MFA bypass

Xenomorph เวอร์ชันล่าสุดยังมีฟีเจอร์ ATS Framework ที่ช่วยให้ผู้โจมตีสามารถดึงข้อมูล credentials ได้โดยอัตโนมัติ, ตรวจสอบยอดเงินคงเหลือในบัญชี, ธุรกรรมทางการเงิน และขโมยเงินจากแอปพลิเคชันของเป้าหมายโดยไม่ต้องดำเนินการ Remote เข้าเครื่องเหยื่อ

เพียงแค่ผู้ดำเนินการส่งสคลิปต์ JSON ซึ่งตัวมัลแวร์ Xenomorph จะแปลงรายการดำเนินการ และดำเนินการโดยอัตโนมัติบนอุปกรณ์ที่ถูกโจมตีแล้ว

นักวิจัยจาก ThreatFabrics ระบุว่า "เครื่อง ATS Execution ที่ใช้โดย Xenomorph นั้นแตกต่างจากคู่แข่ง เนื่องจากมีตัวเลือกของการดำเนินการที่หลากหลาย และสามารถเขียนโปรแกรมเพื่อใช้งานสคลิปต์ ATS นอกจากนี้ยังมีระบบที่ช่วยให้สามารถดำเนินการตามเงื่อนไข และจัดลำดับความสำคัญได้"

ยังมีความสามารถอีกหนึ่งอย่างที่น่าสนใจของมัลแวร์บน ATS Framework คือ ความสามารถในการบันทึกข้อมูลบนแอปพลิเคชัน Authenticator เพื่อใช้ตรวจสอบสิทธิ์จาก third-party ซึ่งทำให้สามารถ bypass การป้องกันด้วย MFA (Multi-Factor Authentication) ได้

ธนาคารกำลังเลิกใช้ SMS MFA และจะแนะนำให้ลูกค้าใช้แอปพลิเคชันยืนยันตัวตนแทน ดังนั้นความสามารถของ Xenomorph ที่เข้าถึงแอปพลิเคชันเหล่านี้บนอุปกรณ์ได้นั้นเป็นเรื่องที่น่ากลัวมาก

Cookies stealer

นอกจากนี้ Xenomorph เวอร์ชันล่าสุดยังมีฟีเจอร์ในการขโมย cookies จาก Android CookieManager ซึ่งเป็นตัวจัดการเก็บ session cookies ของผู้ใช้งาน

การขโมย cookies จะใช้วิธีการเปิด browser ด้วย URL ของบริการที่ถูกต้อง และสร้าง Javascript interface เพื่อหลอกให้เหยือกรอกรายละเอียดการเข้าสู่ระบบแทน

ผู้ไม่หวังดีจะขโมย cookies เพื่อให้สามารถนำมาใช้งานด้วย session ของผู้ใช้งาน และเข้าสู่บัญชีของเหยื่อได้

มัลแวร์ที่เป็นอันตรายสำหรับ Android

ปัจจุบันมีการเผยแพร่มัลแวร์เป็นเวอร์ชันที่สามแล้ว ซึ่งถือว่าเป็นภัยคุกคามต่อผู้ใช้งานระบบ Android ทั่วโลก

เนื่องจากช่องทางการแพร่กระจายมัลแวร์ในปัจจุบันคือ 'Zombinder' ผู้ใช้ควรระมัดระวังในการติดตั้งแอปพลิเคชันจาก Google Play Store โดยการอ่านรีวิวแล้วตรวจสอบข้อมูลของผู้เผยแพร่ก่อนทำการติดตั้ง

โดยทั่วไปแล้วขอแนะนำให้ใช้แอปพลิเคชันที่ทำงานบนโทรศัพท์ให้น้อยที่สุดตามความจำเป็น และติดตั้งแอปพลิเคชันจากผู้ให้บริการที่เป็นที่รู้จัก และเชื่อถือได้เท่านั้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.