การโจมตีด้วยแรนซัมแวร์ ESXiArgs ตัวใหม่กำลังปฏิบัติการเข้ารหัสข้อมูลจำนวนมาก และยังทำให้การกู้คืนเครื่อง VMware ESXi ที่ถูกเข้ารหัสทำได้ยากขึ้นมาก

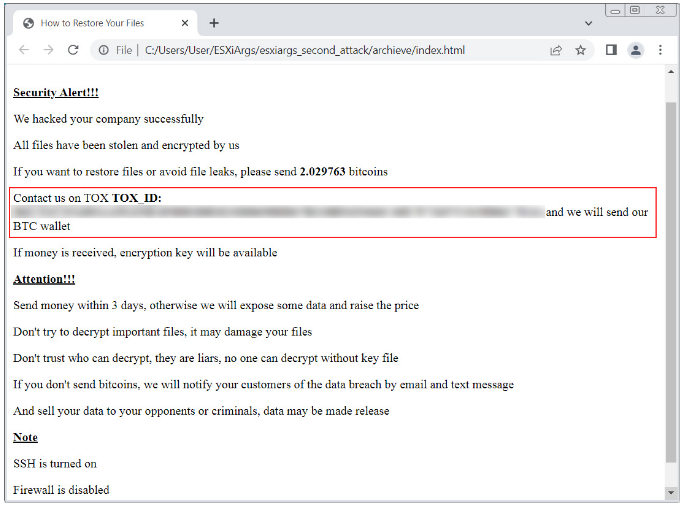

เมื่อวันศุกร์ที่ผ่านมา พบการโจมตีด้วยแรนซัมแวร์ที่เข้ารหัสเซิร์ฟเวอร์ VMware ที่เข้าถึงได้จากอินเทอร์เน็ตมากกว่า 3,000 เครื่อง โดยการใช้แรนซัมแวร์ ESXiArgs ตัวใหม่

ในรายงานเบื้องต้นระบุว่าอุปกรณ์ถูกโจมตีผ่านทางช่องโหว่เก่าของ VMware SLP อย่างไรก็ตามเหยื่อบางรายระบุว่าถึงแม้มีการปิดการใช้งาน SLP บนอุปกรณ์ไปแล้ว ก็ยังคงถูกโจมตี และเข้ารหัสได้อยู่ดี

เมื่อโจมตีสำเร็จ สคริปต์ encrypt.sh จะค้นหาไฟล์VMที่ตรงกับนามสกุลต่อไปนี้

.vmdk

.vmx

.vmxf

.vmsd

.vmsn

.vswp

.vmss

.nvram

.vmem

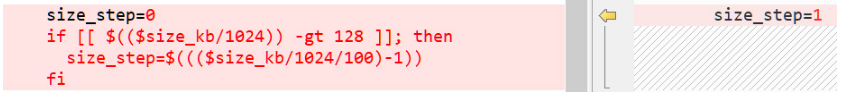

สำหรับไฟล์ที่พบ สคริปต์จะตรวจสอบขนาดของไฟล์ หากไฟล์มีขนาดเล็กกว่า 128 เมกะไบต์ จะเข้ารหัสไฟล์ทั้งหมดโดยขนาดไฟล์จะเพิ่มขึ้น 1 เมกะไบต์ สำหรับไฟล์ที่มีขนาดใหญ่กว่า 128 เมกะไบต์ ระบบจะคำนวณตาม size_step ซึ่งจะทำให้ตัวเข้ารหัสสลับระหว่างการเข้ารหัสข้อมูลขนาด 1 MB และไม่เข้ารหัสข้อมูล (size_step หน่วยเป็นเมกะไบต์) โดยสคริปต์ encrypt.sh จะใช้สูตร size_step=((($size_in_kb/1024/100)-1)) เพื่อกำหนดว่าจะใช้ size_step ใด

ซึ่งหมายความว่าสำหรับไฟล์ขนาด 4.5 กิกะไบต์ จะสร้าง size_step เป็น '45' ทำให้ตัวเข้ารหัสสลับระหว่างการเข้ารหัสไฟล์ 1 เมกะไบต์ และข้ามไฟล์ขนาด 45 เมกะไบต์ สำหรับไฟล์ขนาดใหญ่กว่านั้น เช่น ไฟล์ขนาด 450GB จำนวนข้อมูลที่ไม่ถูกเข้ารหัสจะเพิ่มขึ้นอย่างมาก โดย size_step กลายเป็น '4607' ซึ่งสลับระหว่างการเข้ารหัส 1MB และการข้ามไฟล์ขนาด 4.49 GB

เนื่องจากข้อมูลขนาดใหญ่ที่ไม่ได้เข้ารหัสเหล่านี้ นักวิจัยจึงคิดค้นวิธีการกู้คืน VM โดยใช้ไฟล์แฟลตขนาดใหญ่ที่ไม่ได้เข้ารหัสเป็นหลัก ซึ่งเป็นที่เก็บข้อมูลดิสก์ของ VM โดยสคริปต์ที่ถูกสร้างขึ้นโดย CISA ทำให้กระบวนการกู้คืนนี้สามารถทำได้โดยอัตโนมัติในภายหลัง

การเปลี่ยนกระบวนการเข้ารหัส

มีรายงานว่าการโจมตีจากแรนซัมแวร์ ESXiArgs ระลอกที่สอง ได้เพิ่มการเข้ารหัสข้อมูลจำนวนมากในไฟล์ขนาดใหญ่

BleepingComputer ได้รับรายงานที่ระบุว่าเซิร์ฟเวอร์ของพวกเขาถูกเข้ารหัส และไม่สามารถกู้คืนได้ด้วยวิธีที่เคยได้ผลก่อนหน้านี้ โดยสังเกตุเห็นว่าตัวเข้ารหัสไม่มีการเปลี่ยนแปลง แต่วิธีการ 'size_step' ของสคริปต์ encrypt.sh ถูกนำออกไป และตั้งค่าเป็น 1 ในเวอร์ชันใหม่ การเปลี่ยนแปลงนี้แสดงให้เห็นถึงการเปรียบเทียบด้านล่าง ระหว่างการคำนวณ encrypt.sh size_step แบบดั้งเดิมในการโจมตีระลอกแรก กับเชลล์สคริปต์ใหม่ในระลอกที่สอง

ผู้เชี่ยวชาญด้านแรนซัมแวร์ให้ข้อมูลกับ BleepingComputer ว่า การเปลี่ยนแปลงนี้ทำให้ตัวเข้ารหัสสลับระหว่างการเข้ารหัสข้อมูล 1 MB และการข้ามข้อมูล 1 MB สำหรับไฟล์ที่มีขนาดเกิน 128 MB จะมีการเข้ารหัสข้อมูลแบบ 50% จึงทำให้ไม่สามารถกู้คืนได้

อย่างไรก็ตาม ยังมีสิ่งที่น่ากังวลยิ่งกว่านั้นก็คือ ผู้ดูแลระบบที่ระบุว่าได้มีการปิดการใช้งาน SLP บนเซิร์ฟเวอร์แล้ว แต่ก็ยังถูกโจมตีอีกครั้ง นอกจากนี้ยังได้ทำการตรวจสอบ vmtool.py backdoor ที่พบในการโจมตีครั้งก่อน แต่ครั้งนี้กลับไม่พบ ดังนั้นเมื่อมีการปิดใช้งาน SLP ไปแล้ว จึงทำให้เกิดความน่าสงสัยยิ่งขึ้นว่าเหตุใดยังถูกโจมตีได้

BleepingComputer ยังคงแนะนำให้พยายามกู้คืนเซิร์ฟเวอร์ ESXi ที่ถูกเข้ารหัสโดยการใช้สคริปต์การกู้คืนของ CISA อย่างไรก็ตาม มีแนวโน้มว่าสคริปต์การกู้คืนดังกล่าวจะไม่สามารถใช้งานได้อีกต่อไป หากถูกโจมตีในการโจมตีระลอกที่สองโดยใช้วิธีการเข้ารหัสแบบใหม่ดังกล่าว

ที่มา : bleepingcomputer

You must be logged in to post a comment.